علم أي المنافذ قيد الاستخدام على النظام مهمة أساسية لأي مسؤول. من تكوين الواجهات إلى حماية التطفل والقيام بأي استكشاف الأخطاء وإصلاحها يمكننا تخيله ، يجب أن نكون قادرين على التحقق مما إذا كان المنفذ يقدم نوعًا من الخدمة في بيئتنا.

تخيل الموقف الذي قمت فيه بتثبيت خدمة الطباعة CUPS في نظامك ولا تعرف ما إذا كانت الخدمة قد بدأت بشكل صحيح ورفعت المنفذ المقابل لها 631 أو 515 الاختياري الخاص بها. في هذا الدليل سوف نعرض لك ثلاثة أوامر أساسية لاكتشاف المنافذ التي يستخدمها النظام وما هي حالته.

بعد ذلك سنراجع 3 أوامر أساسية مفيدة بشكل خاص في إدارة أي نظام. يتعلق الامر ب lsof و netstat و nmap، والمرافق التي سنقوم بتشغيلها من وحدة التحكم الطرفية و بامتيازات الجذر.

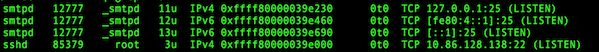

الأمر Lsof

القيادة lsof هو أبسط بعدد ما نقدمه لك ، وكونك من مواليد Linux ، فإن القاعدة التي يجب أن يعرفها كل مستخدم. لمعرفة المنافذ المفتوحة في النظام من خلال هذا الأمر ، يجب عليك إدخال تسلسل مثل التالي ، وهو سوف تظهر لك معلومات مختلفة حيث سنبرز: اسم التطبيق (على سبيل المثال ، sshd) ، ملف مقبس من البرنامج (في هذه الحالة ، عنوان IP 10.86.128.138 المرتبط بالمنفذ 22 وهو الاستماع) ومعرف العملية (والذي سيكون 85379).

$ sudo lsof -i -P -n $ sudo lsof -i -P -n | grep LISTEN

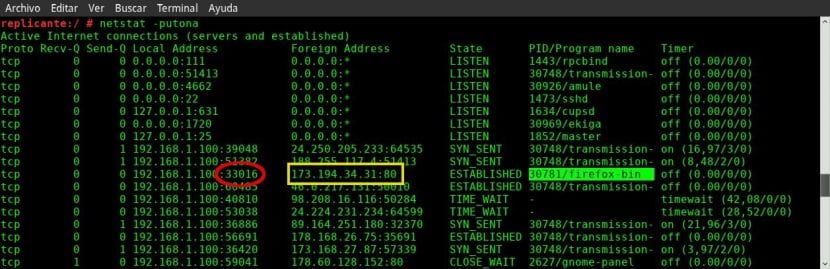

أمر Netstat

القيادة نتستت يختلف قليلاً في تركيبته فيما يتعلق بالصيغة السابقة ولكنه يقدم بعضًا المعلمات أسهل بكثير للحفظ بفضل كلمة ذاكري بسيطة. من الآن فصاعدا لا تنسى الكلمة وضعت على، والتي تشير إلى الخصائص التالية:

- p: يعرض اتصالات البروتوكول المحدد الذي يمكن أن يكون TCP أو UDP.

- u: سرد كافة منافذ UDP.

- t: سرد كافة منافذ TCP.

- o: يعرض ملف توقيت.

- n: يظهر رقم المنفذ.

- أ: يعرض جميع الاتصالات النشطة في النظام.

وبالتالي ، فإن إدخال الأمر وتصفيته بامتداد أنبوب يمكننا الحصول على معلومات حول منفذ معين.

$ netstat -putona | grep numero-de-puerto

أمر Nmap

نمب إنها فائدة نحن يسمح بإجراء العديد من عمليات المسح في نظامنا واحد منهم ، وهو أحد المنافذ المفتوحة في المعدات. لتنفيذه يجب تقديم تسلسل من النوع nmap -sX -OY، مع أخذ X القيمة T أو U لاتصال TCP أو UDP على التوالي والقيمة Y عنوان IP لجهازنا (أو المضيف المحلي للاختصار). ألق نظرة على المثال التالي.

</pre> $ sudo nmap -sU -O localhost $ sudo nmap -sT -O 192.168.0.1 <pre>

باستخدام هذه التطبيقات الثلاثة ، لديك بالفعل أدوات كافية لتحديد المنافذ المفتوحة لجهازك. هل تستخدم نفس الأدوات أو هل تعرف أي طريقة أخرى للتحقق من المنافذ المفتوحة للنظام؟

أنا لا أفهم شيئا. طبيعي ، أنا لست متخصصًا ، لكن هذا مثير للاهتمام 🙂

مرحبًا ، يوم سعيد ، كيف يمكنني رؤية البيانات التي تصل عبر منفذ؟

لدي جهاز يرسل لي سلاسل عبر gprs إلى المنفذ 10005 من ubuntu الخاص بي وأحتاج من خلال Terminal لرؤية السلاسل التي تأتي إلي ، هل يمكنك دعمني من فضلك؟ شكرا. slds

باستخدام الأمر netstat -putona ، لاحظت أن العنوان 127.0.0.1 يظهر في بروتوكولين tcp و Updates ، في كلتا الحالتين المنفذ 53. هل هذا طبيعي أم صحيح؟ من قبيل الصدفة لدي مشاكل مع سطح المكتب dnsmasq و zimbra التي لا يتم رفعها في ubuntu 16.04.

في محاولة لبدء zimbra يظهر لي: الصفحة 127.0.0.1 رفضت الاتصال.

أنا أقدر مساعدتك في الانضمام إلى هذا المجتمع.

جيدة جدا.

أضف فقط: باستخدام ls ، يمكنك معرفة مسار العملية وهناك أيضًا أوامر أخرى مثل ss أو fuser يمكننا من خلالها معرفة العملية التي تستخدم منفذًا.

يظهر هنا: https://www.sysadmit.com/2018/06/linux-que-proceso-usa-un-puerto.html

ممتاز ، ومُلخص جيدًا وموضحًا ، لا أنسى PUTONA Hehe. ؛-د