Сега защитната стена се превърна в един от основните инструменти за сигурност за всеки компютър, бил той дом или бизнес. Конфигурацията му често не е проста И това може да бъде главоболие за по-малко опитни потребители. За помощ в тази работа има инструменти като UWF (неусложнена защитна стена), която се опитва да опростява управлението на правилата на защитната стена на екипа.

UWF е iptables интерфейс, който е особено подходящ за сървъри и всъщност е инструментът за конфигуриране по подразбиране в Ubuntu Linux. Разработването му е осъществено с идеята за създаване на просто и лесно за използване приложение и това е така. Създаването на правила за IPv4 и IPv6 адреси никога не е било по-лесно. В урока, който ще ви покажем по-долу, ще ви научим да използвате основните инструкции на UWF, за да конфигурирате типичните правила, които може да са ви необходими във вашата защитна стена.

Основните задачи, които можем да изпълняваме в защитната стена на системата, са много разнообразни и включват от блокиране на определен IP адрес или порт до разрешаване на трафик само от определена подмрежа. Сега ще прегледаме най-подходящите, като използваме необходимите команди за извикване на UWF, да, винаги от системния терминал:

Блокирайте конкретен IP адрес с UWF

Основният синтаксис, който трябва да въведем, е следният:

sudo ufw deny from {dirección-ip} to any

За да блокираме или предотвратим преминаването на всички пакети от конкретен IP адрес, ще въведем:

sudo ufw deny from {dirección-ip} to any

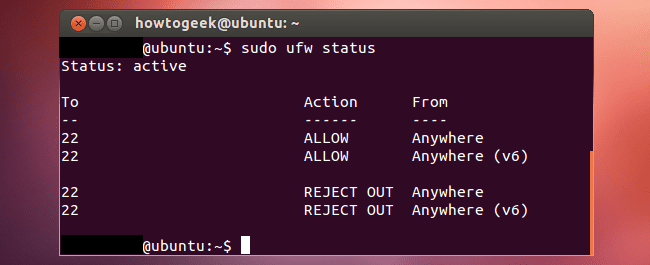

Показва състоянието на защитната стена и нейните правила

Можем да проверим новите правила, които току-що въведохме, със следното изречение:

$ sudo ufw status numbered

Или със следната команда:

$ sudo ufw status

Конкретно блокиране на конкретен IP адрес или порт

Синтаксисът в този случай ще бъде следният:

ufw deny from {dirección-ip} to any port {número-puerto}

Отново, ако искаме да проверим правилата, ще го направим със следната команда:

$ sudo ufw status numbered

Пример за изхода, който тази команда би предоставила, е следният:

Състояние: активен Към действие от - ------ ---- [1] 192.168.1.10 80 / tcp ALLOW Anywhere [2] 192.168.1.10 22 / tcp ALLOW Anywhere [3] Anywhere DENY 192.168.1.20 [4] 80 ОТКАЗ В 202.54.1.5

Блокирайте конкретен IP адрес, порт и тип протокол

За да блокирате конкретен IP адрес, порт и / или тип протокол на вашия компютър, трябва да въведете следната команда:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

Например, ако получавахме атака от хакер От IP адреса 202.54.1.1, през порт 22 и по протокола TCP, изречението, което трябва да се въведе, ще бъде следното:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

Блокиране на подмрежа

За този конкретен случай синтаксисът е много подобен на предишните случаи, обърнете внимание:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Деблокирайте IP адрес или изтрийте правило

Ако вече не искате да блокирате IP адрес във вашата система или просто сте се объркали при въвеждане на правило, опитайте следната команда:

$ sudo ufw status numbered $ sudo ufw delete NUM

Например, ако искаме да премахнем правило номер 4, трябва да въведем командата по следния начин:

$ sudo ufw delete 4

В резултат на въведената команда ще получим съобщение на екрана, подобно на следното, което ви показваме:

Изтриване:

отказ от 202.54.1.5 до всеки порт 80

Продължете с операцията (y | n)? y

Правилото е изтрито

Как да направя UWF да не блокира IP адрес

Прилагат се правилата, които UWF (или iptables, в зависимост от това как го гледате) винаги следват вашата поръчка и се изпълняват веднага щом настъпи съвпадение. Така например, ако правило позволява на компютър с определен IP адрес да се свърже с нашия компютър чрез порт 22 и използвайки протокола TCP (да речем, sudo ufw позволяват 22), а по-късно има ново правило, което специално блокира конкретен IP адрес към същия порт 22 (например с ufw отказва proto tcp от 192.168.1.2 до всеки порт 22), правилото, което се прилага първо, е това, което позволява достъп до порт 22 и по-късно, това, което блокира този порт към посочения IP, не. Именно поради това редът на правилата е решаващ фактор при конфигурирането на защитната стена на машината.

Ако искаме да предотвратим появата на този проблем, можем да редактираме файла, намиращ се в /etc/ufw/before.rules и в него добавете раздел като "Блокиране на IP адрес", точно след реда, който показва края на същия "# Край на задължителните редове".

Ръководството, което сме подготвили за вас, завършва тук. Както можете да видите, отсега нататък и с помощта на UWF администрацията на защитна стена Вече няма да бъде изключително за системни администратори или напреднали потребители.

износ UWF = UFW

?