Vatrozid je sada postao jedan od osnovnih sigurnosnih alata za bilo koji računar, bio on dom ili posao. Njegova konfiguracija često nije jednostavna A to može biti glavobolja za manje iskusne korisnike. Za pomoć u ovom radu postoje alati poput UWF-a (nekomplicirani vatrozid) koji pokušava pojednostaviti upravljanje pravilima vatrozida tima.

UWF je iptables front-end koji je posebno pogodan za servere i zapravo je zadani alat za konfiguraciju u Ubuntu Linuxu. Njegov razvoj izveden je s idejom stvaranja jednostavne i jednostavne aplikacije koja je i bila. Stvaranje pravila za IPv4 i IPv6 adrese nikada nije bilo lakše. U vodiču koji ćemo vam sljedeći put pokazati, naučit ćemo vas da koristite osnovne UWF upute za konfiguriranje tipičnih pravila koja će vam možda trebati u vatrozidu.

Osnovni zadaci koje možemo izvršavati u zaštitnom zidu sistema vrlo su raznoliki i uključuju od blokiranja određene IP adrese ili porta do omogućavanja prometa samo iz određene podmreže. Sada ćemo pregledati najrelevantnije koristeći potrebne naredbe za pozivanje UWF-a, da, uvijek sa sistemskog terminala:

Blokirajte određenu IP adresu pomoću UWF-a

Osnovna sintaksa koju moramo uvesti je sljedeća:

sudo ufw deny from {dirección-ip} to any

Da bismo blokirali ili spriječili prolazak svih paketa određene IP adrese, uvest ćemo:

sudo ufw deny from {dirección-ip} to any

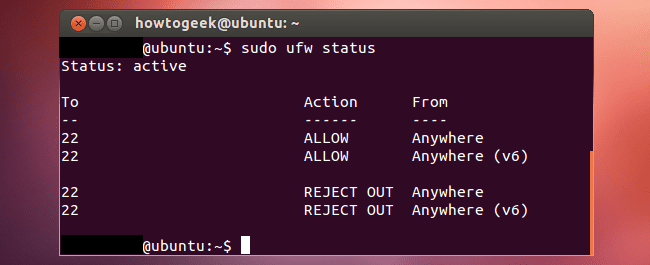

Prikažite status zaštitnog zida i njegova pravila

Nova pravila koja smo upravo uveli možemo provjeriti sljedećom rečenicom:

$ sudo ufw status numbered

Ili sa sljedećom naredbom:

$ sudo ufw status

Specifično blokiranje određene IP adrese ili porta

Sintaksa u ovom slučaju bila bi sljedeća:

ufw deny from {dirección-ip} to any port {número-puerto}

Opet, ako želimo provjeriti pravila, učinit ćemo to sljedećom naredbom:

$ sudo ufw status numbered

Primjer rezultata koje bi ova naredba pružila je sljedeći:

Status: aktivan Za akciju od - ------ ---- [1] 192.168.1.10 80 / tcp DOZVOLI bilo gdje [2] 192.168.1.10 22 / tcp DOZVOLI bilo gdje [3] Bilo gdje ODBIJI 192.168.1.20 [4] 80 ODBIJANJE U 202.54.1.5

Blokirajte određenu IP adresu, port i tip protokola

Da biste blokirali određenu IP adresu, port i / ili vrstu protokola na računaru, morate unijeti sljedeću naredbu:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

Na primjer, ako smo primali napad od hacker Od IP adrese 202.54.1.1, preko porta 22 i prema TCP protokolu, rečenica koju treba unijeti bila bi sljedeća:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

Blokiranje podmreže

Za ovaj specifični slučaj sintaksa je vrlo slična prethodnim slučajevima, imajte na umu:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Deblokirajte IP adresu ili izbrišite pravilo

Ako više ne želite blokirati IP adresu u vašem sistemu ili ste se jednostavno zbunili prilikom unosa pravila, isprobajte sljedeću naredbu:

$ sudo ufw status numbered $ sudo ufw delete NUM

Na primjer, ako želimo eliminirati pravilo broj 4, naredbu moramo unijeti na sljedeći način:

$ sudo ufw delete 4

Kao rezultat unesene naredbe, na ekranu ćemo dobiti poruku sličnu sljedećoj koju vam prikazujemo:

Brisanje:

odbiti sa 202.54.1.5 na bilo koji port 80

Nastaviti s operacijom (y | n)? y

Pravilo izbrisano

Kako učiniti da UWF ne blokira IP adresu

Primjenjuju se pravila koja se primjenjuju na UWF (ili iptables, ovisno o tome kako na to gledate) uvijek slijede vašu narudžbu i izvršavaju se čim dođe do podudaranja. Tako, na primjer, ako pravilo dozvoljava računaru s određenom IP adresom da se poveže s našim računalom putem porta 22 i putem TCP protokola (recimo, sudo ufw dozvoliti 22), a kasnije postoji novo pravilo koje specifično blokira određenu IP adresu na isti port 22 (na primjer sa ufw odbija proto tcp sa 192.168.1.2 na bilo koji port 22), prvo se primjenjuje pravilo koje omogućava pristup portu 22, a kasnije, ono koje taj port blokira na naznačenu IP, br. To je zbog toga redoslijed pravila presudan je faktor prilikom konfiguriranja zaštitnog zida stroja.

Ako želimo spriječiti da se pojavi ovaj problem, možemo urediti datoteku koja se nalazi u /etc/ufw/before.rules i, u nju, dodajte odjeljak poput "Blokiraj IP adresu", odmah nakon retka koji označava kraj istih "# Kraj potrebnih redova".

Vodič koji smo pripremili za vas završava ovdje. Kao što vidite, od sada i uz pomoć UWF-a administracija firewall Više neće biti ekskluzivno za sistemske administratore ili napredne korisnike.

izvoz UWF = UFW

?