Després d'un any de desenvolupament, la Open Information Security Foundation (OISF) va donar a conèixer mitjançant una publicació de bloc, el llançament de la nova versió de Suricata 6.0, El qual és un sistema de prevenció i detecció d'intrusions a la xarxa que proporciona un mitjà per inspeccionar diversos tipus de trànsit.

En aquesta nova edició es presenten diverses millores bastant interessants, Com ara el suport per HTTP / 2, millores a diversos protocols, millores de rendiment, entre altres canvis mes.

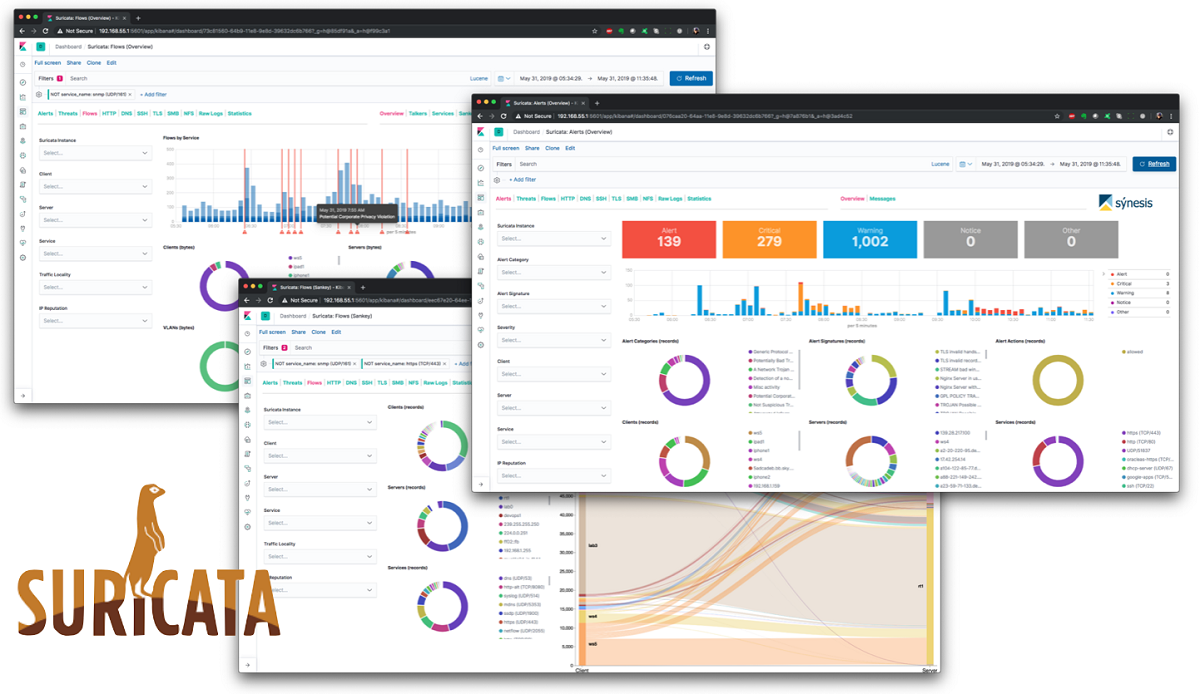

Per als qui desconeixen de suricata, han de saber que aquest programari istà basat en un conjunt de regles desenvolupades externament per supervisar el trànsit de la xarxa i proporcionar alertes a l'administrador de sistema quan es produeixen esdeveniments sospitosos.

En les configuracions de Suricata, està permès utilitzar la base de dades de signatures desenvolupada pel projecte Snort, així com els conjunts de regles Emerging Threats i Emerging Threats Pro.

El codi font d'el projecte es distribueix sota la llicència GPLv2.

Principals novetats de Suricata 6.0

En aquesta nova versio de Suricata 6.0 podrem trobar el suport inicial per a HTTP / 2 amb el qual s'introdueixen innombrables millores com l'ús d'una única connexió, la compressió de capçaleres, entre altres coses.

A més de que es va incloure la compatibilitat amb els protocols RFB i MQTT, incloent-hi la definició de protocols i les capacitats de registre.

També el rendiment de registre va ser significativament millorat a través del motor EVE, que proporciona sortida JSON d'esdeveniments. L'acceleració s'aconsegueix gràcies a l'ús de el nou generador d'embornals JSON, escrit en el llenguatge Rust.

Es va augmentar l'escalabilitat de el sistema de registre EVE i va implementar la capacitat de mantenir un arxiu de registre de l'hotel per a cada transmissió.

A més, Suricata 6.0 introdueix un nou llenguatge de definició de regles que afegeix suport per al paràmetre from_end en la paraula clau byte_jump i el paràmetre bitmask a byte_test. A més de que la paraula clau pcrexform s'ha implementat per permetre que les expressions regulars (PCRE) capturin XNUMX subcadena.

La capacitat de reflectir les adreces MAC en el registre EVE i augmentar el detall de l'registre DNS.

Dels altres canvis que es destaquen d'aquesta nova versió:

- Conversió de urldecode agregada. Es va agregar la paraula clau byte_math.

- Capacitat de registre per al protocol DCERPC.La capacitat de definir condicions per bolcar informació al registre.

- Millora de l'rendiment de l'motor de flux.

- Suport per identificar implementacions SSH (HASSH).

- Implementació de l'descodificador de túnel GENEVE.

- Codi de Rust reescrit per gestionar ASN.1, DCERPC i SSH. Rust també admet nous protocols.

- Proporcionar la capacitat d'usar cbindgen per generar enllaços a Rust i C.

- Es va agregar suport de complement inicial.

Finalment si vols conèixer més a l'respecte, pots consultar els detalls dirigint-te a el següent enllaç.

Com instal·lar Suricata en Ubuntu?

Per instal·lar aquesta utilitat, ho podrem fer afegint el següent repositori en el nostre sistema. Per a això n'hi ha prou amb teclejar les ordres següents:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

En cas de tenir Ubuntu 16.04 o tenir problemes amb les dependències, Amb la següent comanda es soluciona:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Feta la instal·lació, es recomana desactivar qualsevol paquet de funcions offloead en el NIC que Suricata està escoltant.

Poden desactivar LRO / GRO a la interfície de xarxa eth0 utilitzant la següent comanda:

sudo ethtool -K eth0 gro off lro off

Suricata suporta una sèrie de maneres de funcionament. Podem veure la llista de totes les maneres d'execució amb la següent comanda:

sudo /usr/bin/suricata --list-runmodes

La manera d'execució per defecte utilitzat és autofp significa «balanceig automàtic de càrrega de flux fix». En aquesta manera, els paquets de cada flux diferent s'assignen a un sol fil de detecció. Els fluxos s'assignen als subprocessos amb el nombre més baix de paquets no processats.

Ara podem procedir a iniciar Suricata en mode pcap live, Usant el següent comandament:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal