Efter et års udvikling, har Åben Information Security Foundation (OISF) gjort kendt gennem et blogindlæg, udgivelsen af den nye version af Suricata 6.0, som er et detekterings- og forebyggelsessystem for netværk, der giver et middel til at inspicere forskellige typer trafik.

I denne nye udgave flere ganske interessante forbedringer præsenteres, såsom understøttelse af HTTP / 2, forbedringer af forskellige protokoller, forbedringer af ydeevnen, blandt andre ændringer.

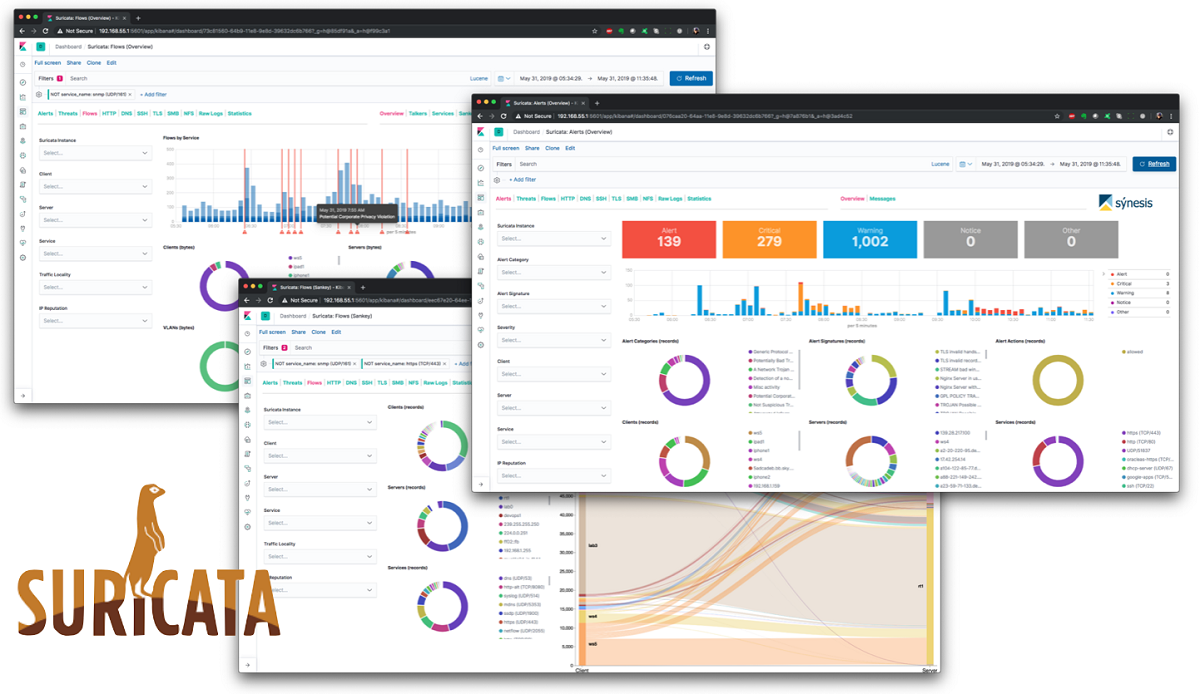

For dem, der ikke kender surikat, skal du vide, at denne software ogDet er baseret på et sæt regler eksternt udviklet for at overvåge netværkstrafik og give advarsler til systemadministratoren, når mistænkelige hændelser opstår.

I Suricata-konfigurationer er det tilladt at bruge signaturdatabasen, der er udviklet af Snort-projektet, samt Regelsæt Emerging Threats og Emerging Threats Pro.

Kildekoden til projektet distribueres under GPLv2-licensen.

Vigtigste nyheder om Suricata 6.0

I denne nye version af Suricata 6.0 kan vi finde indledende support til HTTP / 2 med hvilke der indføres utallige forbedringer, såsom brugen af en enkelt forbindelse, komprimering af headere, blandt andet.

udover det support til RFB- og MQTT-protokoller var inkluderet, herunder protokol definition og logning kapaciteter.

også registreringspræstationen blev væsentligt forbedret via EVE-motoren, som leverer JSON-output fra begivenheder. Acceleration opnås takket være brugen af den nye JSON sink generator, skrevet på Rust-sproget.

EVE-registreringssystemets skalerbarhed steg og implementerede evnen til at vedligeholde en hotellogfil for hver udsendelse.

Derudover Suricata 6.0 introducerer et nyt sprog til definition af regler som tilføjer understøttelse af parameteren from_end i nøgleordet byte_jump og parameteren bitmask i byte_test. Derudover er nøgleordet pcrexform blevet implementeret for at tillade regulære udtryk (pcre) at fange et underlag.

Evnen til at afspejle MAC-adresser i EVE-posten og øge detaljen i DNS-posten.

Af andre ændringer, der skiller sig ud af denne nye version:

- Tilføjet urldecode-konvertering. Tilføjet byte_math nøgleord.

- Logfunktion til DCERPC-protokollen. Evnen til at definere betingelser for at dumpe information i loggen.

- Forbedret flowmotorydelse.

- Support til identifikation af SSH-implementeringer (HASSH).

- Implementering af GENEVE-tunneldekoderen.

- Rustkode omskrevet til håndtering af ASN.1, DCERPC og SSH. Rust understøtter også nye protokoller.

- Giv mulighed for at bruge cbindgen til at generere links i Rust og C.

- Tilføjet initial plugin support.

Endelig hvis du vil vide mere om det, du kan kontrollere detaljerne ved at gå til følgende link.

Sådan installeres Suricata på Ubuntu?

For at installere dette værktøj kan vi gøre det ved at tilføje følgende lager til vores system. For at gøre dette skal du blot skrive følgende kommandoer:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

I tilfælde af at have Ubuntu 16.04 eller har problemer med afhængigheder, med følgende kommando er det løst:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Installation udført, Det anbefales at deaktivere enhver offloead-funktionspakke på NIC, som Suricata lytter til.

De kan deaktivere LRO / GRO på eth0-netværksgrænsefladen ved hjælp af følgende kommando:

sudo ethtool -K eth0 gro off lro off

Meerkat understøtter en række driftstilstande. Vi kan se listen over alle udførelsestilstande med følgende kommando:

sudo /usr/bin/suricata --list-runmodes

Den anvendte standardkørselstilstand er autofp står for "automatisk afbalancering af fast flowbelastning". I denne tilstand tildeles pakker fra hver anden strøm til en enkelt detektionstråd. Strømmene tildeles trådene med det laveste antal ubehandlede pakker.

Nu kan vi gå videre til start Suricata i pcap live-tilstandved hjælp af følgende kommando:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal