Tulemüürist on nüüd saanud üks peamisi turvatööriistu iga arvuti jaoks, olgu see siis kodu või ettevõte. Selle seadistamine pole sageli lihtne Ja see võib vähem kogenud kasutajatele peavalu valmistada. Selles töös on abiks sellised tööriistad nagu UWF (tüsistusteta tulemüür) lihtsustada tulemüüri reeglite haldamist meeskonna.

UWF on iptable'i kasutajaliides, mis sobib eriti hästi serveritele ja on tegelikult vaikimisi seadistustööriist Ubuntu Linuxis. Selle arendamine viidi läbi ideega luua lihtne ja hõlpsasti kasutatav rakendus ning nii on see ka olnud. Reeglite loomine IPv4 ja IPv6 aadresside jaoks pole kunagi varem olnud nii lihtne. Allpool kuvatavas õpetuses õpetame teid kasutama UWF-i põhijuhiseid, et konfigureerida tüüpilisi reegleid, mida teie tulemüüris võib vaja minna.

Põhiülesanded, mida saame süsteemi tulemüüris täita, on väga erinevad ja hõlmavad teatud IP-aadressi või pordi blokeerimist kuni liikluse lubamiseni ainult konkreetsest alamvõrgust. Vaatame nüüd kõige asjakohasemad läbi, kasutades vajalikke käske UWF-i käivitamiseks, jah, alati süsteemiterminalist:

Blokeerige UWF-iga konkreetne IP-aadress

Põhiline süntaks, mille peame kasutusele võtma, on järgmine:

sudo ufw deny from {dirección-ip} to any

Konkreetse IP-aadressi kõigi pakettide läbipääsu blokeerimiseks või tõkestamiseks tutvustame järgmist:

sudo ufw deny from {dirección-ip} to any

Näita tulemüüri olekut ja reegleid

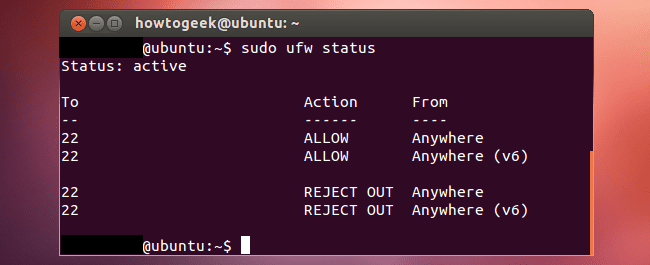

Uute reeglite kasutuselevõttu saame kontrollida järgmise lausega:

$ sudo ufw status numbered

Või järgmise käsuga:

$ sudo ufw status

Konkreetse IP-aadressi või pordi spetsiifiline blokeerimine

Süntaks oleks sel juhul järgmine:

ufw deny from {dirección-ip} to any port {número-puerto}

Jällegi, kui me tahame reegleid kontrollida, teeme seda järgmise käsuga:

$ sudo ufw status numbered

Selle käsu pakutava väljundi näide on järgmine:

Staatus: aktiivne Toimingule - ------ ---- [1] 192.168.1.10 80 / tcp ALLOW Anywhere [2] 192.168.1.10 22 / tcp ALLOW Anywhere [3] Anywhere DENY 192.168.1.20 [4] 80 KEELA 202.54.1.5

Blokeerige konkreetne IP-aadress, port ja protokolli tüüp

Konkreetse IP-aadressi, pordi ja / või protokollitüübi blokeerimiseks peate sisestama järgmise käsu:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

Näiteks kui saime rünnakut a häkker Alates IP-aadressist 202.54.1.1, läbi pordi 22 ja TCP-protokolli all, on sisestatav lause järgmine:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

Alamvõrgu blokeerimine

Selle konkreetse juhtumi puhul on süntaks eelmiste juhtumitega väga sarnane. Pange tähele:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

IP-aadressi blokeerimine või reegli kustutamine

Kui te ei soovi enam oma süsteemis IP-aadressi blokeerida või olete reegli sisestamisel lihtsalt segaduses, proovige järgmist käsku:

$ sudo ufw status numbered $ sudo ufw delete NUM

Näiteks kui soovime reegli number 4 kõrvaldada, peame käsu sisestama järgmiselt:

$ sudo ufw delete 4

Sisestatud käsu tulemusena kuvatakse ekraanil sõnum, mis sarnaneb teile kuvatud järgmisega:

Kustutamine:

eitada alates punktist 202.54.1.5 mis tahes pordile 80

Kas jätkata toiminguga (y | n)? y

Reegel on kustutatud

Kuidas teha, et UWF ei blokeeriks IP-aadressi

Reeglid, mida UWF (või iptables, olenevalt teie vaatest) kehtivad jälgivad alati teie korraldust ja täidetakse kohe, kui vaste leiab aset. Näiteks kui reegel lubab kindla IP-aadressiga arvutil ühenduse luua meie arvutiga pordi 22 ja TCP-protokolli kaudu (näiteks sudo ufw lubada 22), ja hiljem on uus reegel, mis blokeerib konkreetse IP-aadressi samale porti 22 (näiteks teenusega ufw eitab prototcp-d 192.168.1.2-st mis tahes porti 22), kõigepealt rakendatakse reeglit, mis võimaldab juurdepääsu porti 22 ja hiljem, blokeerib selle porti märgitud IP-le nr. Sellepärast reeglid on masina tulemüüri konfigureerimisel otsustavaks teguriks.

Kui tahame selle probleemi tekkimist ära hoida, saame muuta faili, mis asub /etc/ufw/before.rules ja selle sees lisage sektsioon nagu "Blokeeri IP-aadress" vahetult rea järele, mis näitab sama "# End required read" lõppu.

Juhend, mille oleme teile ette valmistanud, lõpeb siin. Nagu näete, on UWF-i haldus nüüdsest ja UWF-i abiga tulemüüri See ei ole enam ainus süsteemiadministraatoritele ega edasijõudnutele.

eksport UWF = UFW

?