Hace unos instantes, Canonical ha lanzado unos parches para corregir una vulnerabilidad WPA que, aunque es cierto que sería difícil de explotar, podría hacer que un usuario malintencionado robara nuestras contraseñas. En su informe, la compañía que dirige Mark Shuttleworth dice que la vulnerabilidad podría ser explotada por un «atacante remoto», pero teniendo en cuenta que WPA guarda relación con conexiones WiFi, todo parece indicar que para hacerlo deberíamos estar conectados a la misma red, siendo lo más habitual una pública como las que hay disponibles en algunos cafés o tiendas.

En un principio, el fallo solo afecta a Ubuntu 19.04 Disco Dingo y Ubuntu 18.04 LTS Bionic Beaver, y digo «en un principio» porque no descarto que publiquen un nuevo informe para otras versiones del sistema operativo desarrollado por Canonical, como podría ser Ubuntu 16.04 Xenial Xerus. De hecho, Canonical menciona que hay que actualizar dos paquetes, pero en el momento de escribir estas líneas a mí solo me ha aparecido uno.

La vulnerabilidad WPA podría explotarse «remotamente»

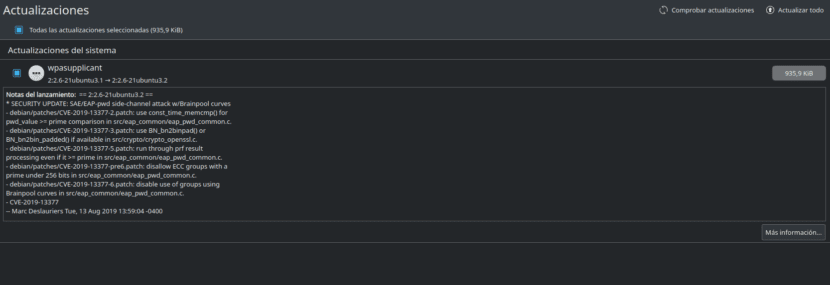

Los paquetes que hay (o habrá) que actualizar son los hostapd – 2:2.6-21ubuntu3.2 y wpasupplicant – 2:2.6-21ubuntu3.2 para Ubuntu 19.04 Disco Dingo y hostapd – 2:2.6-15ubuntu2.4 y wpasupplicant – 2:2.6-15ubuntu2.4 para Ubuntu 18.04 LTS Bionic Beaver. Como ya he mencionado anteriormente, podemos confirmar que ya está disponible el segundo parche para Disco Dingo, pero el primero aún no está disponible.

Hace menos de 24 horas, Canonical publicó otros parches para solucionar una vulnerabilidad PHP, pero no hay nada de lo que preocuparse. Siempre ha habido y siempre habrá fallos de seguridad y lo más importante es su gravedad y cuánto tiempo tardan el solucionarlos. Los usuarios de Ubuntu tenemos detrás tanto a la comunidad Linux como a Canonical, por lo que los fallos de seguridad son corregidos en días, por no decir horas. En cualquier caso, lo mejor es aplicar los parches de seguridad tan pronto en cuanto nos sea posible y reiniciar para que los cambios surtan efecto.