Egy év fejlesztés után a Nyílt Információbiztonsági Alapítvány (OISF) keresztül ismerté tették egy blogbejegyzés, a Suricata 6.0 új verziójának kiadása, amely egy hálózati behatolás-észlelő és -megelőző rendszer, amely eszközt biztosít a különböző típusú forgalom ellenőrzésére.

Ebben az új kiadásban számos nagyon érdekes fejlesztést mutatnak be, például a HTTP / 2 támogatása, a különféle protokollok fejlesztése, a teljesítmény javítása, többek között.

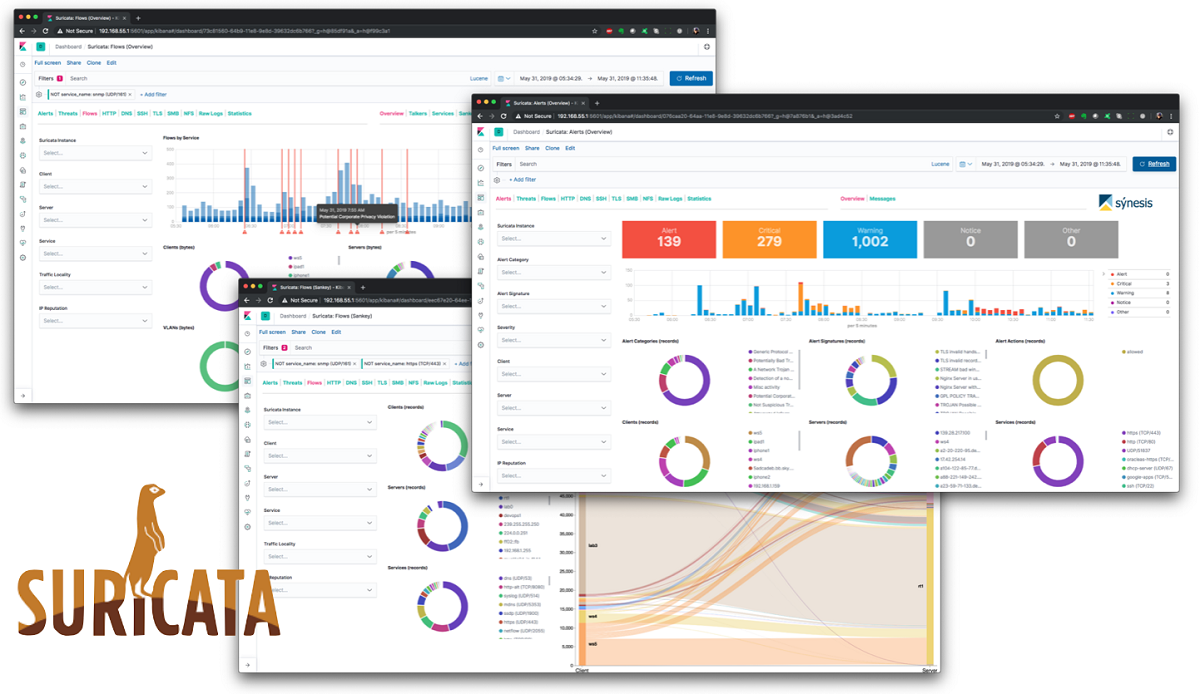

Aki nem ismeri a szurikátát, annak tudnia kell, hogy ez a szoftver eSzabályhalmazon alapszik külsőleg fejlett a hálózati forgalom figyelemmel kísérésére és gyanús események esetén riasztásokat küldjön a rendszergazdának.

A Suricata-konfigurációkban megengedett a Snort projekt által kifejlesztett aláírási adatbázis, valamint az Emerging Threes and Emerging Threats Pro szabálykészletek használata.

A projekt forráskódját a GPLv2 licenc alatt terjesztik.

A Suricata 6.0 legfőbb hírei

A Suricata 6.0 ezen új verziójában megtalálhatjuk a kezdeti támogatás a HTTP / 2 számára amellyel számtalan fejlesztés valósul meg, mint például egyetlen kapcsolat használata, többek között a fejlécek tömörítése.

Amellett, hogy támogatást kapott az RFB és az MQTT protokollokhoz, beleértve a protokoll meghatározását és a naplózási képességeket.

is a regisztrációs teljesítmény jelentősen javult az EVE motoron keresztül, amely JSON kimenetet szolgáltat az eseményekből. A gyorsulást az új JSON mosogatógenerátor használatával érhetjük el, amelyet Rust nyelven írtak.

Az EVE regisztrációs rendszer méretezhetősége nőtt és megvalósította a szálloda naplófájljának karbantartását minden egyes adáshoz.

Ezen túlmenően, A Suricata 6.0 új szabálydefiníciós nyelvet vezet be amely hozzáadja a támogatást a by__ump kulcsszó from_end paraméteréhez és a byte_test bitmaszk paraméteréhez. Ezenkívül a pcrexform kulcsszó megvalósításra került, hogy a reguláris kifejezések (pcre) képesek legyenek rögzíteni egy részstringet.

Az a képesség, hogy tükrözze a MAC címeket az EVE rekordban, és növelje a DNS rekord részleteit.

A egyéb kiemelkedő változások ennek az új verziónak:

- Hozzáadott urldecode konverzió. Hozzáadott byte_math kulcsszó.

- A DCERPC protokoll naplózási képessége. Lehetőség meghatározni az információk naplóba dobásának feltételeit.

- Javított áramlási motor teljesítmény.

- Támogatás az SSH implementációk (HASSH) azonosításához.

- A GENEVE alagútdekóder megvalósítása.

- Az ASN.1, DCERPC és SSH kezelésére átírt rozsdakód. A Rust új protokollokat is támogat.

- Biztosítsa a cbindgen használatát a Rust és a C kapcsolatok létrehozására.

- Hozzáadott kezdeti plugin támogatás.

Végül ha többet akarsz megtudni róla, megnézheti a részleteket, ha megy a következő linkre.

Hogyan telepítsük a Suricatát az Ubuntu-ra?

Ennek a segédprogramnak a telepítéséhez megtehetjük, ha a következő adattárat hozzáadjuk rendszerünkhöz. Ehhez egyszerűen írja be a következő parancsokat:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

Ubuntu 16.04 vagy függőségekkel kapcsolatos problémák esetén, a következő paranccsal megoldott:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Telepítés kész, ajánlott minden offloead szolgáltatáscsomag letiltása a NIC-en, amelyet Suricata hallgat.

A következő paranccsal letilthatják az LRO / GRO-t az eth0 hálózati interfészen:

sudo ethtool -K eth0 gro off lro off

A Meerkat számos működési módot támogat. Az összes végrehajtási mód listáját a következő paranccsal láthatjuk:

sudo /usr/bin/suricata --list-runmodes

Az alapértelmezett futtatási mód az autofp az "automatikus fix áramlás-terhelés-kiegyenlítés" kifejezés. Ebben a módban az egyes különböző folyamokból álló csomagok egyetlen detektálási szálhoz vannak hozzárendelve. A folyamatok a legkevesebb feldolgozatlan csomagot tartalmazó szálakhoz vannak hozzárendelve.

Most folytathatjuk indítsa el a Suricatát pcap élő módban, a következő paranccsal:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal