ismer mely portok vannak használatban a rendszeren minden rendszergazda alapvető feladata. Az interfészek konfigurálásától a behatolásvédelemig és minden elképzelhető hibaelhárítás elvégzéséig képesnek kell lennünk ellenőrizni, hogy egy port nyújt-e valamilyen szolgáltatást a környezetünkben.

Képzelje el azt a helyzetet, amikor a CUPS nyomtatási szolgáltatást telepítette a rendszerébe, és nem tudja, hogy a szolgáltatás helyesen indult-e, és megemelte-e a megfelelő 631-es portot vagy az opcionális 515-ös portot. Ebben az útmutatóban megmutatjuk három alapvető parancs a rendszer által használt portok észlelésére és mi az állapota.

Ezután áttekintünk 3 alapvető parancsot, amelyek különösen hasznosak bármely rendszer adminisztrációjában. Kb lsof, netstat és nmap, segédprogramok, amelyeket a terminál konzolról fogunk futtatni, és root jogosultságokkal.

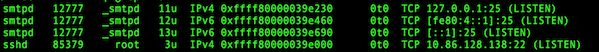

Lsof parancs

A parancs lsof a legalapvetőbb hogy hányat adunk kölcsön Önnek, és mivel Linux-natív az alap, amelyet minden felhasználónak ismernie kell. A rendszeren megnyílt portok megismeréséhez ezzel a paranccsal meg kell adnia egy következő sorrendet, amely különféle információkat fog mutatni ahol kiemeljük: az alkalmazás neve (például sshd), a foglalat a program (ebben az esetben a 10.86.128.138. porthoz társított 22 IP-cím, amely LISTENING) és a folyamat azonosítója (ami 85379 lenne).

$ sudo lsof -i -P -n $ sudo lsof -i -P -n | grep LISTEN

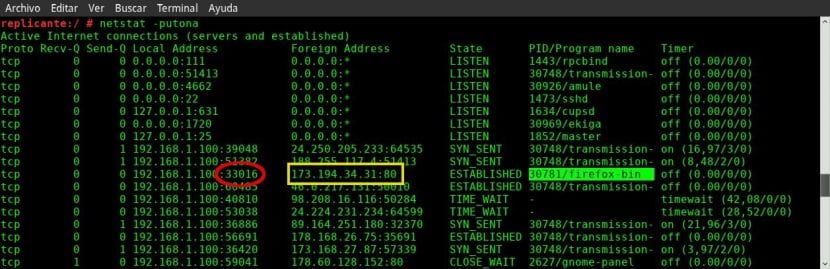

Netstat parancs

A parancs netstat Szintaxisában kissé eltér az előzőhöz képest, de bemutat néhányat paraméterek sokkal könnyebben megjegyezhetők egyszerű mnemonikus szónak köszönhetően. Mostantól ne felejtsd el a szót kurva, amely a következő jellemzőkre utal:

- p: A megadott protokoll kapcsolatait mutatja, amelyek lehetnek TCP vagy UDP.

- u: Sorolja fel az összes UDP portot.

- t: Sorolja fel az összes TCP portot.

- o: Megjeleníti a időzítő.

- n: Megjeleníti a portszámot.

- a: Megjeleníti az összes aktív kapcsolatot a rendszerben.

Így beírva a parancsot és szűrve a-val cső információkat kaphatunk egy bizonyos kikötőről.

$ netstat -putona | grep numero-de-puerto

Nmap parancs

Nmap Ez egy segédprogram, amelyet mi lehetővé teszi a beolvasások sokaságának elvégzését a rendszerünkben, és az egyik, a berendezés nyitott portjai. A végrehajtásához be kell vezetnünk egy típusú szekvenciát nmap -sX -OY, figyelembe véve az X értéket a TCP vagy az UDP kapcsolat T vagy U értékét, az Y értéket pedig a gépünk (vagy röviden a localhost) IP címét. Vessen egy pillantást a következő példára.

</pre> $ sudo nmap -sU -O localhost $ sudo nmap -sT -O 192.168.0.1 <pre>

Ezzel a három alkalmazással már elegendő eszköz áll rendelkezésre a gép nyitott portjainak meghatározásához. Ugyanazokat az eszközöket használja, vagy tud más módot a rendszer nyitott portjainak ellenőrzésére?

Nem értek semmit. Normális, nem vagyok szakember, de érdekes 🙂

Helló jó napot, hogyan láthatom a porton keresztül érkező adatokat?

Van egy eszközöm, amely a gprs-en keresztül küld sztringeket az ubuntu 10005-ös portjához, és terminálonként meg kell látnom a hozzám érkező húrokat. Kérem, támogasson engem? Köszönöm. slds

A netstat -putona paranccsal megfigyelem, hogy a 127.0.0.1 cím két tcp és update protokollban jelenik meg, mindkét esetben az 53-as port. Ez normális vagy helyes? Véletlenül problémáim vannak a dnsmasq és a zimbra asztallal, amely nem emeli fel az ubuntu 16.04-et.

A zimbra elindításakor azt mutatja, hogy: A 127.0.0.1 oldal elutasította a kapcsolatot.

Nagyra értékelem a segítséget a közösséghez való csatlakozáshoz.

Nagyon jó.

Csak tegye hozzá: Az ls segítségével megismerheti a folyamat útvonalát, és vannak más parancsok is, például ss vagy fuser, amelyekkel láthatjuk, melyik folyamat használ portot.

Itt látható: https://www.sysadmit.com/2018/06/linux-que-proceso-usa-un-puerto.html

Kiváló, jól összefoglalt és megmagyarázott, nem felejtem el a PUTONA hehe-t. ;-D