A használata kétlépcsős hitelesítés növekszik az idő múlásával, és ez az biztonság Nyilvánvalóan rendkívül fontos kérdéssé válik a számítógépeinkben, mivel a rajtuk tárolt információk mennyisége hónapról hónapra növekszik, gyakorlatilag arányos az összes eszközünkön eltöltött idővel. És bár sokan úgy gondolják, hogy egy jó jelszó menti meg őket a bajtól, ez csak félig igaz, hiszen a hackerek által általában sok helyen bejegyzett bejegyzésekkel szemben kevés és semmit sem lehet tenni, ha megszereztük a belépési kulcsszót.

Lássuk akkor, hogyan adhat hozzá kétlépcsős hitelesítést az SSH-ban, ami lehetővé teszi számunkra biztonságos távoli hozzáférést kínál a szervereinkhez, mind számunkra, mind azok számára, akik hozzáférnek a fiókjukhoz, a következetesebb biztonsági szint garantálása érdekében. Azok számára, akik ezt a módszert nem teljesen szem előtt tartják, mondják, hogy abból áll használja a jelszót, majd egy kódot, amelyet egy másik útvonal küld (például mobilunkra), hogy később beírjuk, és végre hozzáférhessünk számláinkhoz.

A kétlépcsős hitelesítés viszonylag egyszerű módja a Google Athenticator, az az eszköz, amelyet a Mountain View vállalat e célból indított el, és amely olyan nyílt szabványokon alapul, mint a HMAP, és különféle platformokon is elérhető, köztük Linux. De mivel vannak PAM modulok ehhez az eszközhöz, megtehetjük integrálja más biztonsági megoldásokba, például az OpenSSH-ba, tehát pontosan ezt fogjuk látni a következőben.

Mondanom sem kell, hogy szükségünk lesz egy számítógépre, amelyen Linux és OpenSSH már telepítve van, amit az Ubuntuban az alábbiak szerint csinálunk:

sudo apt-get install openssh-server

Ezután a mobil megoldáshoz Androidon fogunk alapulni, így természetesen szükségünk lesz egy táblagépre vagy okostelefonra a Google operációs rendszerrel, amelyben telepítjük a Google eszközt, amint később láthatjuk. Most készen állunk az eljárás megkezdésére.

Először is muszáj telepítse a Google Hitelesítőt, ami az Ubuntu esetében olyan egyszerű, mint a következő futtatása a konzolon:

sudo apt-get install libpam-google-authentator

Ha hiba jelenik meg, akkor figyelmeztetnek minket a fájl hiányára biztonság / pam_appl.h, megoldhatjuk a libpam0g-dev csomag telepítésével:

sudo apt-get install libpam0g-dev

Most, hogy működik a Google Authenticator, az alábbiak végrehajtásával generálhatjuk a hitelesítési kulcsot:

google-hitelesítő

Ezt követően meglátjuk a QR-kód és egy biztonsági kulcs alatta (az „Az új titkos kulcsod: xxxx” szöveg mellett egy ellenőrző kulcs és sürgősségi kódok, amelyek segítenek nekünk, ha nincs meg a Android készülék. Válaszolunk a kiszolgáló konfigurációjával kapcsolatban feltett kérdésekre, és ha nem vagyunk biztosak benne, akkor mindegyikre igennel válaszolhatunk, mivel az alapértelmezett konfiguráció biztonságos.

Most eljön az ideje állítsa be a Google Hitelesítőt Androidon, amelyhez letöltjük az alkalmazást a Play Áruházból. Végrehajtásakor látjuk, hogy szabadon választhatunk vonalkód vagy kulcs beírása között, ehhez használhatjuk a QR-kódot, amelyet az eszköz szerveren történő konfigurálásakor látunk, vagy megadhatjuk az alfanumerikus kulcsot. Ez utóbbihoz választjuk az opciót 'ssh hitelesítés' majd megírjuk a kódot.

Ezután egy megerősítő képernyőt látunk, ahol elmagyarázzák nekünk, hogy az eljárás sikeres volt, és ettől a pillanattól kezdve képesek vagyunk kap bejelentkezési kódokat ebben az alkalmazásban, így most látni fogjuk az utolsó lépést, amely a Google Authenticator aktiválása az SSH szerveren. Végrehajtjuk:

sudo gedit /etc/pam.d/sshd

és hozzáadjuk a következő sort:

hitelesítés szükséges pam_google_authenticator.so

Most:

sudo gedit / etc / ssh / sshd_config

Keressük a lehetőséget ChallengeResponseAuthentication és megváltoztatjuk az értékét „igen” -re.

Végül újraindítjuk az SSH szervert:

sudo szolgáltatás ssh újraindítása

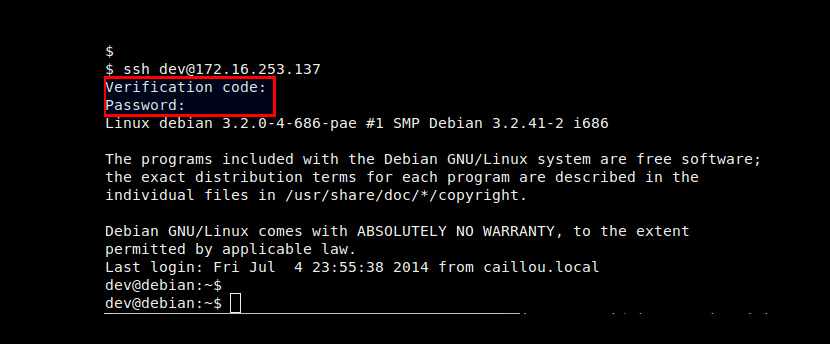

Készen állunk, és ezentúl tudunk bejelentkezés az SSH szerverre kétlépcsős hitelesítéssel, amelyhez a szokásos eljárást hajtjuk végre, de látni fogjuk, hogy a jelszó megadása előtt kérjük az ellenőrző kódot; majd futtatjuk az alkalmazást Android-on, és amikor meglátjuk a biztonsági kódot, beírjuk a számítógépre (erre van 30 másodpercünk, utána automatikusan új kulcs jön létre), majd arra kérjük, hogy adjuk meg az SSH kulcsunkat az egészre élettartam.