žinoti kurie uostai naudojami sistemoje yra pagrindinė bet kurio administratoriaus užduotis. Nuo sąsajų konfigūravimo iki apsaugos nuo įsilaužimo ir bet kokio įsivaizduojamo trikčių šalinimo, turime sugebėti patikrinti, ar uostas teikia kokią nors paslaugą mūsų aplinkoje.

Įsivaizduokite situaciją, kai įdiegėte CUPS spausdinimo paslaugą savo sistemoje ir nežinote, ar paslauga buvo paleista teisingai, ir pakėlė atitinkamą prievadą 631 ar pasirinktinai 515. Šiame vadove mes jums parodysime trys pagrindinės komandos, skirtos aptikti sistemos naudojamus prievadus ir koks jo statusas.

Toliau apžvelgsime 3 pagrindines komandas, kurios yra ypač naudingos administruojant bet kurią sistemą. Yra apie lsof, netstat ir nmap, komunalines paslaugas, kurias vykdysime iš terminalo konsolės ir su root teisėmis.

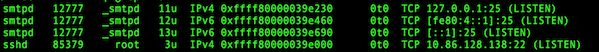

Lsof komanda

Įsakymas lof yra pats elementariausias apie tai, kiek mes jums skoliname, ir, būdamas gimtąja „Linux“, bazė, kurią turėtų žinoti kiekvienas vartotojas. Norėdami žinoti sistemoje atidarytus prievadus naudodamiesi šia komanda, turite įvesti tokią seką kaip ši tai parodys jums įvairią informaciją kur paryškinsime: programos pavadinimą (pavyzdžiui, sshd), lizdas programos (šiuo atveju IP adresas 10.86.128.138, susietas su 22 prievadu, kuris yra KLAUSYMAS) ir proceso identifikatoriaus (kuris būtų 85379).

$ sudo lsof -i -P -n $ sudo lsof -i -P -n | grep LISTEN

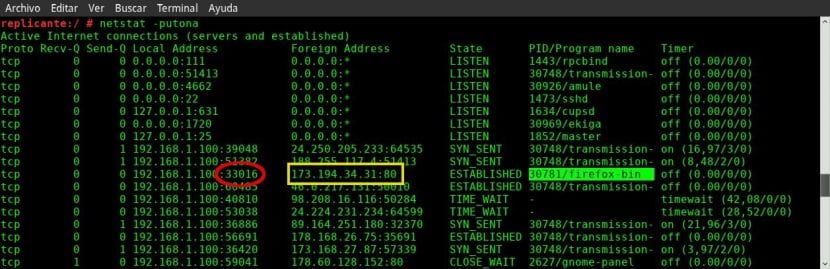

„Netstat“ komanda

Įsakymas netstat sintaksė šiek tiek skiriasi, palyginti su ankstesne, tačiau pateikia keletą parametrus daug lengviau įsiminti dėka paprasto mnemoninio žodžio. Nuo šiol nepamirškite žodžio apskretėlė, kuris nurodo šias charakteristikas:

- p: Rodo nurodyto protokolo ryšius, kurie gali būti TCP arba UDP.

- u: išvardykite visus UDP prievadus.

- t: išvardykite visus TCP prievadus.

- o: rodo laikmačiai.

- n: rodo prievado numerį.

- a: rodomi visi aktyvūs sistemos ryšiai.

Taigi, įvesdami komandą ir filtruodami ją a vamzdis galime gauti informacijos apie tam tikrą uostą.

$ netstat -putona | grep numero-de-puerto

Nmap komanda

Nmap Tai naudingumas, kurį mes leidžia atlikti daugybę nuskaitymų mūsų sistemoje ir vienas iš jų - atvirų įrangos prievadų. Norėdami jį įvykdyti, turime įvesti tipo seką nmap -sX -OY, paimdami X reikšmę T arba U atitinkamai TCP arba UDP ryšiui ir Y reikšmę - mūsų mašinos (arba trumpai „localhost“) IP adresą. Pažvelkite į šį pavyzdį.

</pre> $ sudo nmap -sU -O localhost $ sudo nmap -sT -O 192.168.0.1 <pre>

Naudodamiesi šiomis trimis programomis, jūs jau turite pakankamai įrankių, kad nustatytumėte atvirus kompiuterio prievadus. Ar naudojatės tais pačiais įrankiais, ar žinote kokį kitą būdą, kaip patikrinti atvirus sistemos prievadus?

Aš nieko nesuprantu. Normalu, nesu specialistas, bet įdomu 🙂

Labas labas rytas, kaip galiu pamatyti duomenis, gaunamus per uostą?

Aš turiu įrenginį, kuris gprs siunčia man eiles į mano „ubuntu“ 10005 prievadą ir man reikia terminalo, kad galėčiau pamatyti eilutes, kurios man ateina. Ar galėtumėte palaikyti mane? Ačiū. slds

Naudodamas komandą netstat -putona pastebiu, kad adresas 127.0.0.1 rodomas dviejuose protokoluose tcp ir upd, abiem atvejais 53 prievadas. Ar tai normalu, ar teisinga? Taip sutapo, kad turiu problemų su „dnsmasq“ ir „zimbra“ darbalaukiu, kuris nepakelia „ubuntu“ 16.04.

Bandant paleisti „zimbra“, man rodos: 127.0.0.1 puslapis atmetė ryšį.

Vertinu jūsų pagalbą prisijungiant prie šios bendruomenės.

Labai geras.

Tiesiog pridėkite: Naudodamiesi „ls“ galite sužinoti proceso kelią ir taip pat yra kitų komandų, tokių kaip „ss“ arba „fuser“, su kuriomis galime pamatyti, kuris procesas naudoja uostą.

Matyta čia: https://www.sysadmit.com/2018/06/linux-que-proceso-usa-un-puerto.html

Puikus, gerai apibendrintas ir paaiškintas, nepamirštu ir PUTONA hehe. ;-D