Naudojimas dviejų pakopų autentifikavimas didėja bėgant laikui ir ar tai yra saugumas mūsų kompiuteriuose akivaizdžiai tampa itin svarbiu klausimu, nes juose kaupiamos informacijos kiekis auga kiekvieną mėnesį, praktiškai proporcingas laiko, kurį praleidžiame visuose savo įrenginiuose, skaičiui. Ir nors daugelis mano, kad geras slaptažodis gelbsti juos nuo bėdų, tai tik puse tiesos, nes, atsižvelgiant į įrašus, kuriuos įsilaužėliai dažniausiai daro daug kur, nedaug ir nieko negalima padaryti, jei buvo gautas mūsų įrašo raktinis žodis.

Pažiūrėkime tada, kaip pridėti dviejų pakopų autentifikavimą SSH, kas mums leis siūlome saugią nuotolinę prieigą prie mūsų serverių, tiek mums, tiek tiems, kurie naudojasi savo sąskaitomis, kad būtų užtikrintas nuoseklesnis saugumo lygis. Tiems, kurie iki galo nežino šio metodo, pasakykite, kad jis susideda iš naudokite slaptažodį ir kodą, kurį siunčiate kitu maršrutu (pavyzdžiui, į savo mobilųjį telefoną), kad vėliau jį įvestume ir galiausiai galėtume pasiekti savo sąskaitas.

Palyginti paprastas būdas pridėti dviejų pakopų autentifikavimą yra „Google Athenticator“, įrankis, kurį „Mountain View“ kompanija pradėjo naudoti šiems tikslams ir kuris yra pagrįstas tokiais atvirais standartais kaip HMAP ir yra prieinamas įvairiose platformose, tarp jų ir „Linux“. Taip pat, kadangi šiam įrankiui yra PAM modulių, mes galime integruoti jį į kitus saugos sprendimus, tokius kaip „OpenSSH“, taigi tai yra būtent tai, ką pamatysime toliau.

Nereikia nė sakyti, kad mums reikės kompiuterio su jau įdiegtais „Linux“ ir „OpenSSH“, ką darome „Ubuntu“ taip:

sudo apt-get install openssh-serverį

Tada mobiliajam sprendimui remsimės „Android“, todėl, žinoma, mums reikės planšetinio kompiuterio ar išmaniojo telefono su „Google“ operacine sistema, kuriame įdiegsime „Google“ įrankį, kaip matysime vėliau. Dabar mes esame pasirengę pradėti procedūrą.

Pirmiausia mes turime įdiekite „Google“ autentifikavimo priemonę, tai, kas „Ubuntu“ atveju yra taip paprasta, kaip paleisti šiuos veiksmus konsolėje:

sudo apt-get install libpam-google-autentifikatorius

Jei rodoma klaida, mes esame įspėti apie failo trūkumą apsauga / pam_appl.h, mes galime tai išspręsti įdiegę paketą libpam0g-dev:

sudo apt-get install libpam0g-dev

Dabar, kai veikia „Google“ autentifikavimo priemonė, autentifikavimo raktą galime sugeneruoti vykdydami:

google autentifikatorius

Tai padarę pamatysime a QR kodas ir saugos raktas po juo (šalia teksto „Jūsų naujas slaptas raktas yra: xxxx“, be patvirtinimo rakto ir skubios pagalbos kodų, kuriuos naudojame tuo atveju, jei neturime „Android“ įrenginys. Mes atsakome į užduotus klausimus apie serverio konfigūraciją ir, jei nesame tikri, galime atsakyti visiems taip, nes numatytoji konfigūracija yra saugi.

Dabar ateina laikas nustatykite „Google“ autentifikavimo priemonę „Android“, kuriam atsisiųsime programą iš „Play“ parduotuvės. Vykdydami jį matome, kad mums leidžiama pasirinkti įvesti brūkšninį kodą arba įvesti slaptažodį, kuriam galime naudoti QR kodą, kurį matome konfigūruodami šį įrankį serveryje, arba įvesti raidinį ir skaitmeninį slaptažodį. Pastarajam mes pasirenkame variantą „ssh autentifikavimas“ ir tada mes parašome kodą.

Tada pamatysime patvirtinimo ekraną, kuriame mums paaiškinama, kad procedūra buvo sėkminga ir kad nuo to momento galėsime gauti prisijungimo kodus toje programoje, todėl dabar pamatysime paskutinį žingsnį, ty suaktyvinti „Google Authenticator“ SSH serveryje. Mes vykdome:

sudo gedit /etc/pam.d/sshd

ir pridedame šią eilutę:

reikalingas autent. pam_google_authenticator.so

Dabar:

sudo gedit / etc / ssh / sshd_config

Mes ieškome varianto ChallengeResponseAuthentification ir mes pakeičiame jo vertę į „taip“.

Galiausiai iš naujo paleidžiame SSH serverį:

sudo paslaugos ssh paleiskite iš naujo

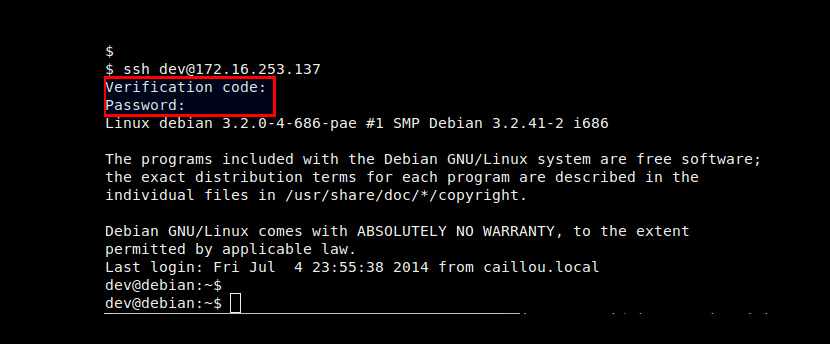

Mes esame pasirengę, ir nuo šiol galime prisijungti prie SSH serverio naudojant dviejų pakopų autentifikavimą, kuriai mes atliekame įprastą procedūrą, bet pamatysime, kad prieš įvedant slaptažodį mūsų prašoma patvirtinimo kodo; tada mes paleidžiame programą „Android“ ir, pamatę saugos kodą, įvedame jį kompiuteryje (tam turime 30 sekundžių, po to automatiškai sugeneruojamas naujas raktas) ir tada mūsų prašoma įvesti savo SSH raktą visam gyvenimas.