La टू-फॅक्टर ऑथेंटिकेशन (2 एफए) ही अशी विशिष्ट गोष्ट नाही जी सोशल मीडियावर वापरली जाऊ शकते किंवा इतर कोणत्याही वेबसाइटवर. असो, हा सुरक्षा उपाय ऑपरेटिंग सिस्टममध्ये देखील लागू केला जाऊ शकतो.

म्हणूनच आज आपण उबंटुमध्ये एसएसएचमध्ये द्वि-घटक प्रमाणीकरण कसे लागू करावे ते पाहू आणि सुप्रसिद्ध Google प्रमाणकर्ता वापरणारे डेरिव्हेटिव्ह्ज जे आपल्या ओपनएसएच सर्व्हरच्या सुरक्षिततेत लक्षणीय वाढ करतात.

सामान्यत: आपल्या सिस्टममध्ये दूरस्थपणे लॉग इन करण्यासाठी आपल्याला फक्त एक संकेतशब्द प्रविष्ट करण्याची किंवा एसएसएच की वापरण्याची आवश्यकता आहे.

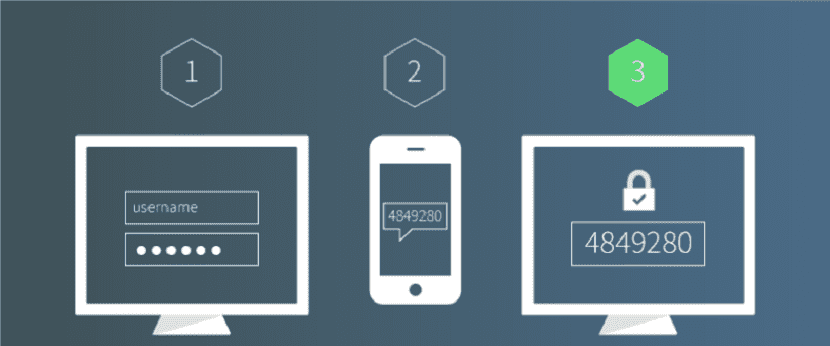

द्वि-घटक प्रमाणीकरण (2 एफए) मध्ये लॉग इन करण्यासाठी माहितीचे दोन तुकडे प्रविष्ट करणे आवश्यक आहे.

म्हणूनच, आपल्या एसएसएच सर्व्हरवर लॉग इन करण्यासाठी आपल्याला वेळ-आधारित एक-वेळ संकेतशब्द देखील प्रविष्ट करावा लागेल.

हा एक-वेळ संकेतशब्द आयटीईटी मानक असलेल्या, टीओटीपी अल्गोरिदम वापरून मोजला जातो.

उबंटू आणि डेरिव्हेटिव्ह्जमध्ये Google प्रमाणकर्ता ची स्थापना आणि कॉन्फिगरेशन

आम्ही जी पहिली पायरी पार पाडणार आहोत ती म्हणजे आमच्या सिस्टममध्ये गूगल ऑथेंटिकची स्थापनाम्हणून आपण सिस्टीममध्ये टर्मिनल उघडणार आहोत (हे "Ctrl + Alt + T" की संयोजनाने केले जाऊ शकते) आणि त्यात आपण पुढील कमांड टाईप करणार आहोत.

sudo apt install libpam-google-authenticator

स्थापना पूर्ण झाली आम्ही नवीन आदेश स्थापित केलेला अनुप्रयोग पुढील आदेशासह चालवित आहोत.

google-authenticator

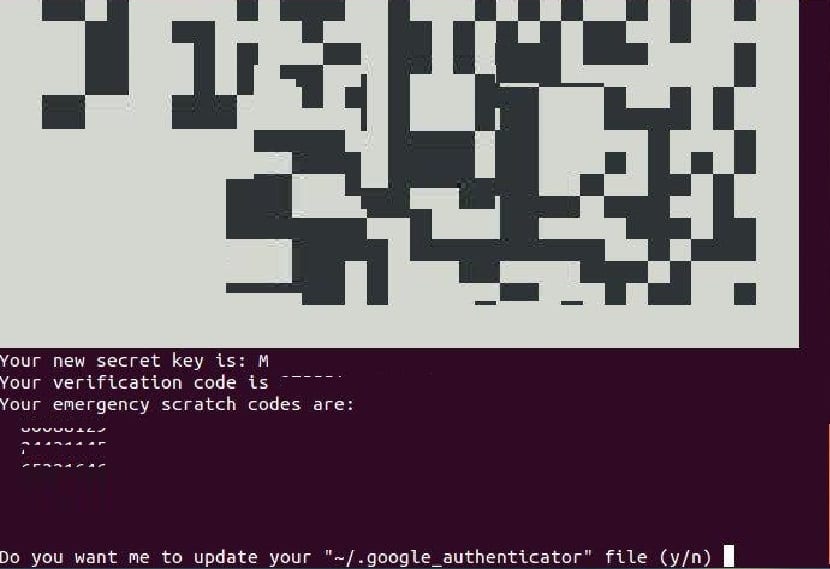

या कमांडची अंमलबजावणी करताना आपण काय करणार आहोत ही एक सीक्रेट की दिलेली आहे आणि हे आम्हाला वेळच्या आधारे टोकन वापरायचे असल्यास आम्हाला विचारेल, ज्याचे उत्तर आम्ही हो म्हणून देऊ.

यानंतर, त्यांना एक QR कोड दिसेल जो ते त्यांच्या फोनवर एक टीटीपी अॅप वापरून स्कॅन करू शकतात.

येथे आम्ही आपल्या मोबाइल फोनवर Google प्रमाणकर्ता अनुप्रयोग वापरण्याची शिफारस करतो.म्हणजेच, आपण आपल्या मोबाइल फोनवर Google Play किंवा Appपल अॅप स्टोअरद्वारे अनुप्रयोग स्थापित करू शकता.

तुमच्या फोनवर आधीपासून अॅप्लिकेशन येत असल्याने तुम्ही त्यासह क्यूआर कोड स्कॅन करायलाच हवा. लक्षात ठेवा की संपूर्ण क्यूआर कोड स्कॅन करण्यासाठी आपल्याला टर्मिनल विंडो मोठी करणे आवश्यक आहे.

क्यूआर कोड गुप्त की दर्शवितो, जे फक्त तिच्या एसएसएच सर्व्हर आणि त्याच्या Google प्रमाणकर्ता अॅपला ज्ञात आहे.

एकदा क्यूआर कोड स्कॅन झाल्यावर त्यांच्या फोनवर एक अद्वितीय सहा-अंकी टोकन दिसू शकेल. डीफॉल्टनुसार हे टोकन 30 सेकंद टिकते आणि एसएसएचद्वारे उबंटूमध्ये लॉग इन करण्यासाठी ते प्रविष्ट केले जाणे आवश्यक आहे.

टर्मिनलमध्ये आपण गुप्त कोड तसेच सत्यापन कोड आणि आपत्कालीन प्रारंभ कोड देखील पाहण्यास सक्षम असाल.

ज्यावरून आम्ही शिफारस करतो की आपण ही माहिती नंतर वापरण्यासाठी सुरक्षित ठिकाणी ठेवा. आम्हाला विचारले जाणा .्या इतर प्रश्नांपैकी, आपण y चे अक्षर टाइप करून फक्त होयचे उत्तर देऊ.

Google प्रमाणकर्ता सह वापरण्यासाठी एसएसएच कॉन्फिगरेशन

आधीच वरील गोष्टी मोजत आहोत आता आम्ही आमच्या सिस्टममध्ये Google प्रमाणकर्ता सह एसएसएच कनेक्शन वापरण्यास सक्षम होण्यासाठी आवश्यक कॉन्फिगरेशन करणार आहोत.

टर्मिनल मध्ये vआपण पुढील कमांड टाईप करणार आहोत

sudo nano /etc/ssh/sshd_config

फाईलच्या आत आम्ही पुढील ओळी शोधत आहोत आणि आम्ही त्या खालीलप्रमाणे "होय" मध्ये बदलूः

UsePAM yes ChallengeResponseAuthentication yes

एकदा बदल झाल्यानंतर, Ctrl + O सह केलेले बदल सेव्ह करा आणि फाईल Ctrl + X ने बंद करा.

त्याच टर्मिनलमध्ये आम्ही यासह एसएसएच पुन्हा सुरू करणार आहोत.

sudo systemctl restart ssh

डीफॉल्टनुसार, प्रमाणीकरणासाठी त्यांना लॉग इन करण्यासाठी वापरकर्ता संकेतशब्द प्रविष्ट करणे आवश्यक आहे.

जेणेकरून एसएसएच डिमनसाठी पीएएम नियम फाइल संपादित करूया.

sudo nano /etc/pam.d/sshd

या फाईलच्या सुरूवातीस, आपण खालील ओळ पाहू शकता, जी संकेतशब्द प्रमाणीकरण सक्षम करते

ChallengeResponseAuthentication

जे आपण होय वर निश्चित केले पाहिजे.

एक-वेळ संकेतशब्द प्रमाणीकरण सक्षम करण्यासाठी, खालील दोन ओळी जोडा.

@include common-auth #One-time password authentication via Google Authenticator auth required pam_google_authenticator.so

फाईल सेव्ह आणि बंद करा.

आतापासून, प्रत्येक वेळी जेव्हा ते एसएसएच कनेक्शनद्वारे आपल्या सिस्टममध्ये लॉग इन करतात, तेव्हा त्यांना वापरकर्ता संकेतशब्द आणि एक सत्यापन कोड (Google प्रमाणकर्ता व्युत्पन्न केलेला एक-वेळ संकेतशब्द) प्रविष्ट करण्यास सांगितले जाईल.

हॅलो, अगदी सोप्या ट्यूटोरियल, तथापि, एकदा मी सर्व पावले केल्यावर मी यापुढे ssh द्वारे प्रविष्ट करू शकत नाही.

माझ्याकडे उबंटू सर्व्हर 20.04 आहे