Брандмауэр стал одним из основных инструментов безопасности для любого компьютера, будь то домашний или рабочий. Его конфигурация часто бывает непростой. А для менее опытных пользователей это может стать головной болью. Чтобы помочь в этой работе, есть такие инструменты, как UWF (Несложный брандмауэр), который пытается упростить управление правилами брандмауэра команды.

UWF - это интерфейс iptables, который особенно хорошо подходит для серверов и, по сути, инструмент настройки по умолчанию в Ubuntu Linux. Его разработка велась с идеей создания простого и удобного в использовании приложения, и так оно и было. Создание правил для адресов IPv4 и IPv6 никогда не было таким простым. В руководстве, которое мы покажем вам ниже, мы научим вас использовать основные инструкции UWF для настройки типичных правил, которые могут вам понадобиться в вашем брандмауэре.

Основные задачи, которые мы можем выполнять в брандмауэре системы, очень разнообразны и включают от блокировки определенного IP-адреса или порта до разрешения трафика только из определенной подсети. Теперь мы рассмотрим наиболее важные из них, используя необходимые команды для вызова UWF, да, всегда из системного терминала:

Блокировать определенный IP-адрес с помощью UWF

Основной синтаксис, который мы должны ввести, следующий:

sudo ufw deny from {dirección-ip} to any

Чтобы заблокировать или предотвратить прохождение всех пакетов с определенного IP-адреса, мы введем:

sudo ufw deny from {dirección-ip} to any

Показать статус брандмауэра и его правил

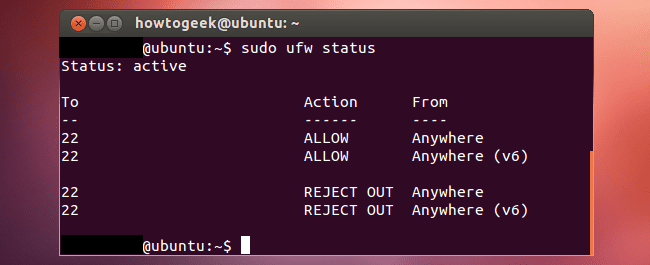

Мы можем проверить новые правила, которые мы только что ввели, с помощью следующего предложения:

$ sudo ufw status numbered

Или с помощью следующей команды:

$ sudo ufw status

Специальная блокировка определенного IP-адреса или порта

Синтаксис в этом случае будет следующим:

ufw deny from {dirección-ip} to any port {número-puerto}

Опять же, если мы хотим проверить правила, мы сделаем это с помощью следующей команды:

$ sudo ufw status numbered

Пример вывода, который может предоставить эта команда, следующий:

Статус: активно На действие От - ------ ---- [1] 192.168.1.10 80 / tcp РАЗРЕШИТЬ В любом месте [2] 192.168.1.10 22 / tcp РАЗРЕШИТЬ В любом месте [3] Везде ОТКАЗАТЬ 192.168.1.20 [4] 80 ОТКАЗАТЬ В 202.54.1.5

Блокировать определенный IP-адрес, порт и тип протокола

Чтобы иметь возможность заблокировать определенный IP-адрес, порт и / или тип протокола на вашем компьютере, вы должны ввести следующую команду:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

Например, если бы мы получали атаку от хакер С IP-адреса 202.54.1.1 через порт 22 и по протоколу TCP необходимо ввести следующее предложение:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

Блокировка подсети

Для этого конкретного случая синтаксис очень похож на предыдущие случаи, обратите внимание:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Разблокировать IP-адрес или удалить правило

Если вы больше не хотите блокировать IP-адрес в своей системе или просто запутались при вводе правила, попробуйте следующую команду:

$ sudo ufw status numbered $ sudo ufw delete NUM

Например, если мы хотим отменить правило номер 4, мы должны ввести команду следующим образом:

$ sudo ufw delete 4

В результате введенной команды мы получим на экране сообщение, подобное следующему, которое мы вам показываем:

Удаление:

запретить с 202.54.1.5 на любой порт 80

Продолжить операцию (y | n)? y

Правило удалено

Как заставить UWF не блокировать IP-адрес

Правила, которые применяет UWF (или iptables, в зависимости от того, как вы на это смотрите) всегда следуют вашему заказу и выполняются, как только происходит совпадение. Таким образом, например, если правило разрешает компьютеру с определенным IP-адресом подключаться к нашему компьютеру через порт 22 и с использованием протокола TCP (скажем, sudo ufw позволяет 22), а позже появилось новое правило, которое специально блокирует определенный IP-адрес для того же порта 22 (например, с ufw deny proto tcp с 192.168.1.2 на любой порт 22), первым применяется правило, которое разрешает доступ к порту 22 и позже, правило, которое блокирует этот порт для указанного IP-адреса, нет. Это из-за этого порядок правил является решающим фактором при настройке брандмауэра машины.

Если мы хотим предотвратить возникновение этой проблемы, мы можем редактировать файл, расположенный в /etc/ufw/before.rules и в нем добавьте раздел, такой как «Заблокировать IP-адрес», сразу после строки, которая указывает конец того же «# Завершить обязательные строки».

На этом руководство, которое мы подготовили для вас, заканчивается. Как видите, отныне и с помощью UWF администрирование брандмауэр Он больше не будет эксклюзивным для системных администраторов или опытных пользователей.

экспорт UWF = UFW

?