Google Chrome

Google предупредил об изменении подхода к работе со смешанным контентом на страницах, открытых по HTTPS. Ранее, если на открытых страницах были компоненты с HTTPS, загруженными без шифрования (с использованием протокола http: //) отображалась специальная подсказка.

Теперь для следующих версий браузера было решено заблокировать загрузку этих ресурсов. дефолт. Следовательно, будет гарантировано, что страницы, открытые через «https: //», содержат только ресурсы, загруженные через безопасный канал связи.

Замечено, что в настоящее время пользователи Chrome открывают более 90% сайтов с использованием HTTPS. Наличие вставок, загруженных без шифрования, создает угрозу нарушения безопасности за счет модификации незащищенного контента при наличии контроля над каналом связи (например, при подключении через открытый Wi-Fi).

Индикатор смешанного содержания признан неэффективным и вводящим в заблуждение, поскольку он не дает однозначной оценки безопасности страницы.

В настоящее время, самые опасные типы смешанного контента, такие как скрипты и фреймы, уже заблокированы по умолчанию, но изображения, звуковые файлы и видео по-прежнему можно загружать через «http: //».

Подменяя изображения, злоумышленник может заменить действия по отслеживанию файлов cookie, попытаться использовать уязвимости в процессорах изображений или совершить подделку, заменив информацию, представленную в изображении.

Введение блокады делится на несколько этапов.. В Chrome 79 (что намечено на 10 декабря), Появится новый параметр, который отключит блокировку определенных сайтов.

Указанные настройки будут применены к уже заблокированному смешанному контенту, например скриптам и окнам iframe, и будут активированы через меню, которое появляется при нажатии на символ блокировки, заменяя ранее предложенный флаг для отключения блокировки.

Пока для Chrome 80 (ожидается 4 февраля) схема блокировки будет использоваться для аудио и видео файлов, который включает автоматическую замену с http: // на https: //, что будет поддерживать его работу, если проблемный ресурс также доступен через HTTPS.

Изображения будут продолжать загружаться без изменений, но в случае загрузки через http: // на https: // страницах для всей страницы будет инициирован индикатор небезопасного соединения. Для автоматической замены на https или блочные изображения разработчики сайтов смогут использовать свойства updated-insecure-requests-CSP и block-all-mixed-content.

Запуск Chrome 81, запланировано на 17 марта, будет использовать автозамену с http: // на https: // для загрузки смешанных изображений.

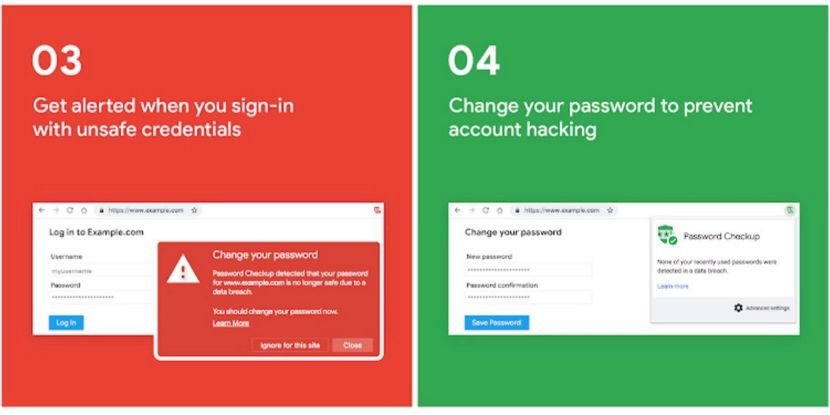

Кроме того, Google анонсировал интеграция в одну из следующих версий браузера Chome, новый компонент Проверка пароля, ранее разрабатывался как внешний плагин.

Интеграция приведет к появлению в штатном менеджере паролей Инструменты Chrome анализировать надежность используемых паролей пользователем. При попытке зайти на любой сайт имя пользователя и пароль будут проверены по базе данных скомпрометированных учетных записей с предупреждением в случае возникновения проблем.

Проверка выполняется в базе данных, охватывающей более 4 миллиардов скомпрометированных учетных записей. которые представлены в утечках пользовательских баз. Предупреждение также будет отображаться при попытке использовать простые пароли, такие как «abc123» (статистика Google 23% американцев используют эти пароли), или когда они используют один и тот же пароль на нескольких сайтах.

Для сохранения конфиденциальности при доступе к внешнему API из соединения с логина и пароля передаются только первые два байта хеша (для хеша используется алгоритм Argon2). Полный хеш зашифрован с помощью ключа, созданного пользователем.

Исходные хэши в базе данных Google также дополнительно зашифровываются, и только первые два байта хэша остаются для индексации.

Чтобы предотвратить определение содержимого базы данных скомпрометированных учетных записей путем перечисления со случайными префиксами, возвращаемые данные шифруются относительно сгенерированного ключа на основе подтвержденной ссылки для входа и пароля.

источник: https://security.googleblog.com