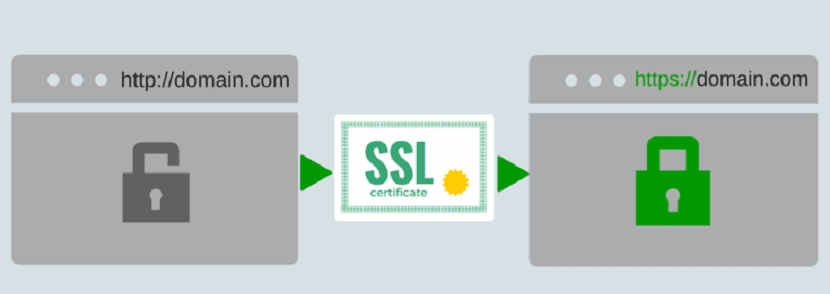

Настоящее время использование SSL-сертификатов на веб-сайтах имеет первостепенное значение, учитывая, что они обеспечивают пользователю уровень безопасности и уверенности в отношении сайта, который их использует, в дополнение к тому факту, что в течение нескольких дней Chrome уже отмечал и предупреждал пользователей о сайтах, которые их не используют.

En В этой статье мы воспользуемся возможностью узнать об инструменте, позволяющем устанавливать сертификаты SSL локально в нашей системе.

Mkcert - это простой инструмент, который можно использовать для локального производства доверенных сертификатов. Не требует настройки. Всегда опасно или невозможно использовать действительные сертификаты центра сертификации для localhost или 127.0.0.1. Даже использование подписанных сертификатов по-прежнему не рекомендуется, поскольку они вызывают ошибки доверия.

Мкцерт предоставляет нам лучшее решение этой проблемы, управляя собственным ЦС. Это автоматически создаст и установит локальный ЦС в корне системы и сгенерирует доверенные сертификаты локально.

В случае сертификатов SSL для веб-страниц вы можете воспользоваться некоторыми другими бесплатными альтернативами, такими как openSSL.

Реквизиты

- Система настроена с Go 1.10+ и привилегиями root.

- Инструмент базы данных сертификатов (Certutil)

Перейти к установке

Go - язык программирования общего назначения с помощью которых мы можем создавать самые разные приложения. Go и его инструменты доступны в нашем репозитории по умолчанию.. Мы можем установить GO на Ubuntu 18.04, просто выполнив эту команду.

apt install golang

Y мы можем проверить установку с помощью:

go version

Сейчас мы можем создать файл по следующему пути "/Etc/profile.d/goenv.sh" для всей переменной среды следующим образом:

nano /etc/profile.d/goenv.sh

А внутри мы должны разместить:

export GOROOT=/usr/lib/go export GOPATH=$HOME/go export PATH=$PATH:$GOROOT/bin:$GOPATH/bin

Теперь набираем:

source /etc/profile.d/goenv.sh

Установка Apache

Следующим шагом будет установка нашего веб-сервера и включение SSL. использовать эти сертификаты доверия разработки локально. Мы можем установить apache, используя следующую команду.

apt install apache2 systemctl enable apache2 ssystemctl start apache2

Установка Certutil

Certutil Database Tool - это простая утилита командной строки, которая может создавать и изменять сертификаты и их базы данных.

Его можно использовать специально для составления списка, создания, изменения или удаления сертификатов. Его даже можно использовать для создания или изменения пароля, генерации новых пар открытого и закрытого ключей.

Чтобы установить его, просто введите следующую команду:

apt install libnss3-tools

Установка Mkcert

Чтобы установить этот инструмент просто скачайте код с GitHub, для этого нам нужно только ввести:

wget https://github.com/FiloSottile/mkcert/archive/v1.0.0.tar.gz tar -xvzf v1.0.0.tar.gz cd mkcert-1.0.0/

Y мы компилируем инструмент с помощью:

сделать [/ исходный код]

Сейчас мы можем скопировать этот двоичный файл mkcert из установочной папки / usr / bin / папка для использования на уровне сервера.

cd mkcert-1.0.0/bin/ cp mkcert /usr/bin/

Наконец, мы можем сгенерировать наш локальный сертификат с помощью этой команды:

mkcert -install

Это создается и сохраняется в пути /root/.local/доля/mkcert

По обычно сертификат CA и его ключ хранятся в папке данных приложения в «домашней» папке пользователя.

Местоположение также можно получить с помощью команды mkcert -CAROOT.

mkcert -CAROOT /root/.local/share/mkcert

Сейчас Мы можем использовать этот инструмент для создания сертификатов доверия локальных разработчиков по мере необходимости:

mkcert example.com '*.example.org' myapp.dev localhost 127.0.0.1 ::1

Как сообщается в этой команде, локально созданные доверенные сертификаты сохраняются в пути, откуда запускается эта команда.

Эти сертификаты можно переместить, например:

cp /root/example.com+5.pem /etc/ssl/certs / cp /root/example.com+5-key.pem /etc/ssl/private /

Сейчас вам необходимо изменить файл SSL по умолчанию, расположенный по адресу /etc/apache2/сайты-доступны/по умолчанию-ssl.conf

SSLCertificateFile /etc/ssl/certs/example.com+5.pem SSLCertificateKeyFile /etc/ssl/private/example.com+5-key.pem

Теперь вы можете включить модуль SSL и перезапустить службу Apache 2, чтобы эти изменения вступили в силу.

a2enmod ssl a2ensite default-ssl.conf systemctl reload apache2 systemctl restart apache2

Как только это будет сделано, мы сможем проводить тесты просмотра с локальным сертификатом SSL. Просто введите https://localhost и они смогут увидеть, что браузер распознает это.

Немного объяснил, вы не представляете, что мне пришлось собрать, чтобы установить его с предпосылками.

Не было человеческого способа установить apacheds для настройки остальных.

Когда вы набираете: make [/ sourcecode]

О чем ты говоришь??? что поставить в / исходник?

Извините за причиненные неудобства.

С Уважением.

В Ubuntu 20.04 он работает только для Firefox, но не для браузеров на основе хрома: '(