不久前,Canonical推出了 一些补丁 纠正一个 WPA漏洞 尽管确实很难利用,但它可能导致恶意用户窃取我们的密码。 运行Mark Shuttleworth的公司在其报告中表示,“远程攻击者”可以利用此漏洞,但是考虑到WPA与WiFi连接有关,一切似乎都表明这样做,我们应该连接到同一网络,最常见的是公共场所,例如某些咖啡馆或商店中的公共场所。

最初,失败 仅影响Ubuntu 19.04 Disco Dingo和Ubuntu 18.04 LTS Bionic Beaver,之所以说“开始”,是因为我不排除他们为Canonical开发的其他版本的操作系统(例如Ubuntu 16.04 Xenial Xerus)发布新的报告。 实际上,Canonical提到需要更新两个软件包,但是在撰写本文时,我只出现了一个。

WPA漏洞可以“远程”利用

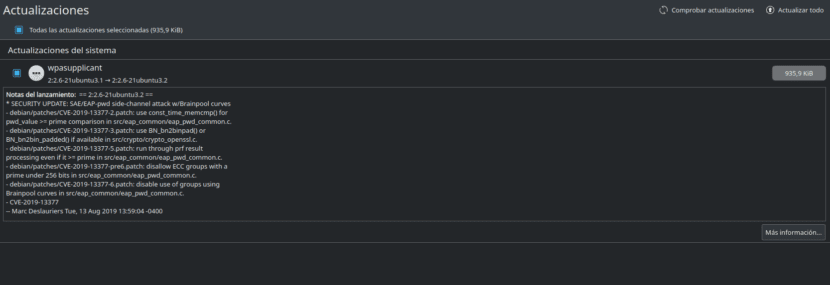

有(或将要)更新的软件包是 hostapd-2:2.6-21ubuntu3.2 y wpasupplicant-2:2.6-21ubuntu3.2 适用于Ubuntu 19.04 Disco Dingo和 hostapd-2:2.6-15ubuntu2.4 y wpasupplicant-2:2.6-15ubuntu2.4 适用于Ubuntu 18.04 LTS Bionic Beaver。 如上所述,我们可以确认Disco Dingo的第二个补丁现已可用,但是 第一个尚不可用.

不到24小时前,Canonical发布了其他补丁程序进行修复 一个PHP漏洞,但没有什么可担心的。 一直存在而且将永远存在安全漏洞,最重要的是它们的严重性以及修复它们所需的时间。 Ubuntu用户 我们同时拥有Linux社区和Canonical,因此安全漏洞会在几天甚至几天内得到纠正。 无论如何,最好尽快应用安全补丁程序,然后重新启动以使更改生效。