Fa uns instants, Canonical ha llançat uns pegats per corregir una vulnerabilitat WPA que, encara que és cert que seria difícil d'explotar, podria fer que un usuari malintencionat robés les nostres contrasenyes. En el seu informe, la companyia que dirigeix Mark Shuttleworth diu que la vulnerabilitat podria ser explotada per un «atacant remot», però tenint en compte que WPA guarda relació amb connexions WiFi, tot sembla indicar que per fer-ho hauríem d'estar connectats a la mateixa xarxa, sent el més habitual una de pública com les que hi ha disponibles en alguns cafès o botigues.

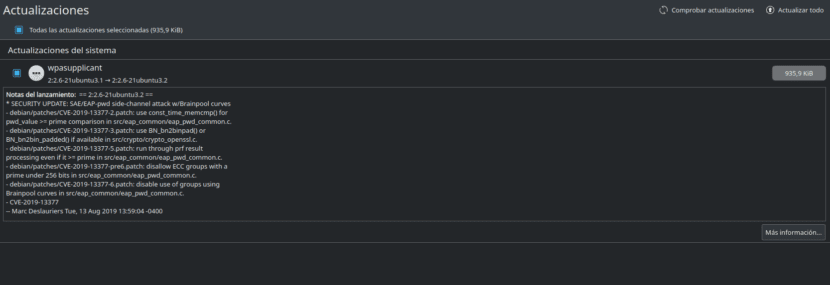

Al principi, la decisió només afecta Ubuntu 19.04 Disc Dingo i Ubuntu 18.04 LTS Bionic Beaver, I dic «al principi» perquè no descarto que publiquin un nou informe per a altres versions de sistema operatiu desenvolupat per Canonical, com podria ser Ubuntu 16.04 Xenial Xerus. De fet, Canonical esmenta que cal actualitzar dos paquets, però en el moment d'escriure aquestes línies a mi només m'ha aparegut un.

La vulnerabilitat WPA podria explotar-se «remotament»

Els paquets que hi ha (o hi haurà) que actualitzar són els hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 per Ubuntu 19.04 Disc Dingo i hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 per Ubuntu 18.04 LTS Bionic Beaver. Com ja he esmentat anteriorment, podem confirmar que ja està disponible el segon pegat per Disc Dingo, però el primer encara no està disponible.

Fa menys de 24 hores, Canonical va publicar altres pegats per solucionar una vulnerabilitat PHP, Però no hi ha res del que preocupar-se. Sempre hi ha hagut i sempre hi haurà errors de seguretat i el més important és la seva gravetat i quant temps triguen el solucionar-los. Els usuaris d'Ubuntu tenim darrere tant a la comunitat Linux com a Canonical, De manera que les fallades de seguretat són corregits en dies, per no dir hores. En qualsevol cas, el millor és aplicar els pegats de seguretat tan aviat quant ens sigui possible i reiniciar perquè els canvis tinguin efecte.