Kasutamist kaheastmeline autentimine suureneb aja möödudes ja kas see on turvalisus juhtub, et see on meie arvutites ülimalt tähtis, kuna nendesse salvestatud teabe hulk kasvab kuude kaupa, praktiliselt proportsionaalselt ajale, mille veedame kõigi oma seadmete jaoks. Ja kuigi paljud arvavad, et hea parool säästab neid vaevustest, on see vaid pool tõsi, sest nende kirjete ees, mida häkkerid tavaliselt paljudes kohtades teevad, ei saa midagi teha, kui meie sisestusmärksõna on saadud.

Vaatame siis, kuidas lisada SSH-s kaheastmelist autentimist, midagi, mis lubab meil pakume turvalist kaugjuurdepääsu meie serveritele, nii meie kui ka nende jaoks, kes pääsevad oma kontodele, et tagada turvalisuse ühtlasem tase. Neile, kes seda meetodit täielikult silmas ei pea, öelge, et see koosneb kasutage parooli ja seejärel koodi, mille saadab teine marsruut (näiteks meie mobiiltelefoni), et hiljem sisestaksime selle ja saaksime lõpuks oma kontodele juurde pääseda.

Suhteliselt lihtne viis kaheastmelise autentimise lisamiseks on Google Athenticator, tööriist, mille Mountain View ettevõte on selleks otstarbeks loonud ja mis põhineb avatud standarditel nagu HMAP ja on saadaval ka erinevatel platvormidel, sealhulgas Linuxil. Kuid kuna selle tööriista jaoks on olemas ka PAM-moodulid, saame seda teha integreerida see teistesse turbelahendustesse, näiteks OpenSSH, nii et see on täpselt see, mida me järgmisena näeme.

Ütlematagi selge, et vajame juba installitud Linuxi ja OpenSSH-ga arvutit, mida teeme Ubuntus järgmiselt:

sudo apt-get install openssh-server

Seejärel hakkame mobiilse lahenduse jaoks põhinema Androidil, nii et loomulikult vajame Google'i operatsioonisüsteemiga tahvelarvutit või nutitelefoni, kuhu installime Google'i tööriista, nagu näeme hiljem. Nüüd oleme valmis protseduuri alustama.

Esiteks peame seda tegema installige Google Authenticator, mis on Ubuntu puhul sama lihtne kui järgmise käitamine konsoolis:

sudo apt-get install libpam-google-authentator

Kui kuvatakse viga, hoiatatakse meid faili puudumise eest turvalisus / pam_appl.h, saame selle lahendada paketi libpam0g-dev installimisega:

sudo apt-get install libpam0g-dev

Nüüd, kui Google Authenticator töötab, saame autentimisvõtme genereerida, käivitades:

google-autentifikaator

Pärast seda näeme a QR code ja selle all olev turvavõti (teksti „Teie uus salajane võti on: xxxx” kõrval, samuti kinnitusvõti ja hädaabikoodid, mis aitavad meil, kui meil pole Android-seade. Vastame küsimustele, mida serveri konfiguratsiooni kohta küsitakse, ja kui me pole liiga kindlad, võime neile kõigile vastata jah, kuna vaikekonfiguratsioon on turvaline.

Nüüd saabub aeg seadistas Androidis Google Authenticatori, mille jaoks laadime rakenduse alla Play poest. Selle täitmisel näeme, et meil on lubatud valida vöötkoodi sisestamise või võtme sisestamise vahel, mille jaoks saame kasutada QR-koodi, mida näeme selle tööriista seadistamisel serveris, või sisestada tähtnumbriline võti. Viimase jaoks valime võimaluse 'ssh autentimine' ja siis kirjutame koodi.

Seejärel näeme kinnitusekraani, kus meile selgitatakse, et protseduur on olnud edukas ja sellest hetkest alates saame hankige sisselogimiskoodid selles rakenduses, nii et nüüd näeme viimast sammu, milleks on Google Authenticatori aktiveerimine SSH-serveris. Teostame:

sudo gedit /etc/pam.d/sshd

ja lisame järgmise rea:

Autent on vajalik pam_google_authenticator.so

Nüüd:

sudo gedit / etc / ssh / sshd_config

Otsime võimalust ChallengeResponseAuthentification ja muudame selle väärtuse "jah".

Lõpuks taaskäivitame SSH-serveri:

sudo teenuse ssh taaskäivitamine

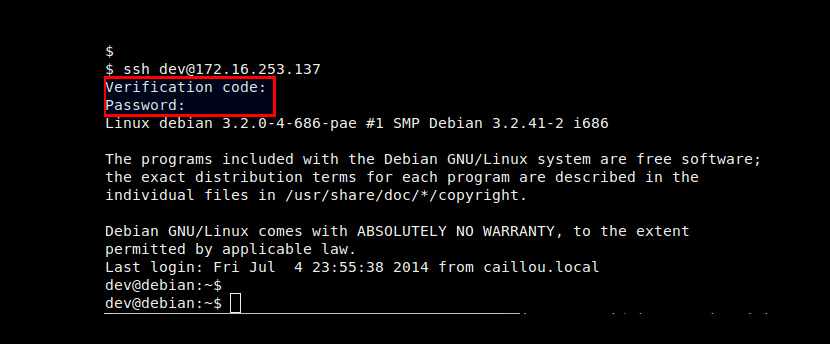

Oleme valmis ja nüüdsest saame logige sisse SSH-serverisse kaheastmelise autentimisega, mille puhul viime läbi tavapärase protseduuri, kuid näeme, et enne parooli sisestamist küsitakse meilt kontrollkoodi; Seejärel käivitame rakenduse Androidis ja kui näeme turvakoodi, sisestame selle arvutisse (meil on selleks 30 sekundit aega, pärast mida luuakse automaatselt uus võti) ja seejärel palutakse meil sisestada kogu SSH-võti eluaeg.