Käyttö kaksivaiheinen todennus kasvaa ajan myötä, ja onko turvallisuus Tietokoneistamme tulee selvästi erittäin tärkeä asia, koska niihin tallentamiemme tietojen määrä kasvaa kuukausittain, käytännössä verrannollisesti kaikkiin laitteisiimme kuluneeseen aikaan. Ja vaikka monet ajattelevat hyvän salasanan pelastavan heidät ongelmista, se on vain puoliksi totta, koska hakkerit yleensä useissa paikoissa tekemien merkintöjen edessä ei voida tehdä mitään eikä mitään, jos avainsanamme on saatu.

Katsotaanpa sitten, kuinka lisätä kaksivaiheinen todennus SSH: ssä, mikä antaa meille mahdollisuuden tarjoavat turvallisen etäkäytön palvelimillemme, sekä meille että niille, jotka käyttävät tilinsä, jotta voidaan taata yhdenmukaisempi turvallisuustaso. Niille, jotka eivät ole täysin tietoisia tästä menetelmästä, sano, että se koostuu käytä salasanaa ja sitten eri reitin lähettämää koodia (esimerkiksi matkapuhelimeemme), jotta myöhemmin syötämme sen ja voimme vihdoin käyttää tilejä.

Suhteellisen yksinkertainen tapa lisätä kaksivaiheinen todennus on Google Athenticator, Mountain View -yhtiön näihin tarkoituksiin julkaisema työkalu, joka perustuu avoimiin standardeihin, kuten HMAP, ja on saatavana myös useilla alustoilla, muun muassa Linuxilla. Mutta myös, koska tälle työkalulle on olemassa PAM-moduuleja, voimme integroida se muihin tietoturvaratkaisuihin, kuten OpenSSH, joten juuri tämän aiomme nähdä seuraavaksi.

Tarpeetonta sanoa, että tarvitsemme tietokoneen, johon on jo asennettu Linux ja OpenSSH, mitä teemme Ubuntussa seuraavasti:

sudo apt-get install openssh-palvelin

Sitten mobiiliratkaisulle aiomme perustua Androidiin, joten tarvitsemme tietysti tabletin tai älypuhelimen, jossa on Google-käyttöjärjestelmä, johon asennamme Google-työkalun, kuten näemme myöhemmin. Nyt olemme valmiita aloittamaan menettelyn.

Ensinnäkin meidän on asenna Google Authenticator, mikä on Ubuntun tapauksessa yhtä yksinkertaista kuin seuraavien suorittaminen konsolissa:

sudo apt-get install libpam-google-authentator

Jos meille näytetään virhe, varoitetaan tiedoston puuttumisesta turvallisuus / pam_appl.h, voimme ratkaista sen asentamalla paketin libpam0g-dev:

sudo apt-get install libpam0g-dev

Nyt kun Google Authenticator toimii, voimme luoda todennusavaimen suorittamalla:

google-authenticator

Sen jälkeen näemme a QR code ja sen alla oleva suojausavain (tekstin 'Uusi salainen avain on: xxxx' vieressä, sekä vahvistusavain ja hätäkoodit, jotka auttavat meitä, jos meillä ei ole Android-laite. Vastaamme palvelimen kokoonpanoa koskeviin kysymyksiin, ja jos emme ole liian varmoja, voimme vastata kyllä kaikkiin, koska oletuskokoonpano on suojattu.

Nyt tulee aika määritä Google Authenticator Androidiin, jolle lataamme sovelluksen Play Kaupasta. Suoritettaessa sitä näemme, että voimme valita viivakoodin syöttämisen tai avaimen kirjoittamisen, jota varten voimme käyttää QR-koodia, jonka näemme tämän työkalun määrityksessä palvelimella, tai syöttää aakkosnumeerisen avaimen. Jälkimmäiselle valitsemme vaihtoehdon 'ssh-todennus' ja sitten kirjoitamme koodin.

Sitten näemme vahvistusnäytön, jossa meille selitetään, että menettely on onnistunut ja että siitä hetkestä lähtien voimme Hanki kirjautumiskoodit siinä sovelluksessa, joten nyt näemme viimeisen vaiheen, joka on aktivoida Google Authenticator SSH-palvelimella. Suoritamme:

sudo gedit /etc/pam.d/sshd

ja lisätään seuraava rivi:

Autentti vaaditaan pam_google_authenticator.so

Nyt:

sudo gedit / etc / ssh / sshd_config

Etsimme vaihtoehtoa ChallengeResponseAuthentication ja muutamme sen arvon "kyllä".

Lopuksi käynnistämme SSH-palvelimen uudelleen:

sudo service ssh käynnistyy uudelleen

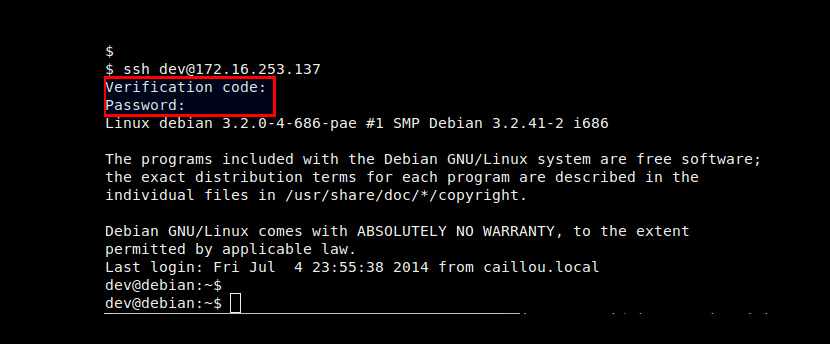

Olemme valmiita, ja tästä lähtien voimme kirjaudu SSH-palvelimeen kaksivaiheisella todennuksella, jota varten suoritamme tavallisen menettelyn, mutta huomaamme, että ennen salasanan syöttämistä meiltä pyydetään vahvistuskoodi; sitten suoritamme sovelluksen Androidilla ja kun näemme turvakoodin, syötämme sen tietokoneeseen (meillä on 30 sekuntia aikaa, minkä jälkeen uusi avain luodaan automaattisesti) ja sitten meitä pyydetään syöttämään SSH-avain koko elinikä.