Après un an de développement, le Fondation pour la sécurité de l'information ouverte (OISF) fait connaître à travers un article de blog, la sortie de la nouvelle version de Suricata 6.0, qui est un système de détection et de prévention des intrusions sur le réseau qui permet d'inspecter divers types de trafic.

Dans cette nouvelle édition plusieurs améliorations très intéressantes sont présentées, comme la prise en charge de HTTP / 2, des améliorations de divers protocoles, des améliorations de performances, entre autres changements.

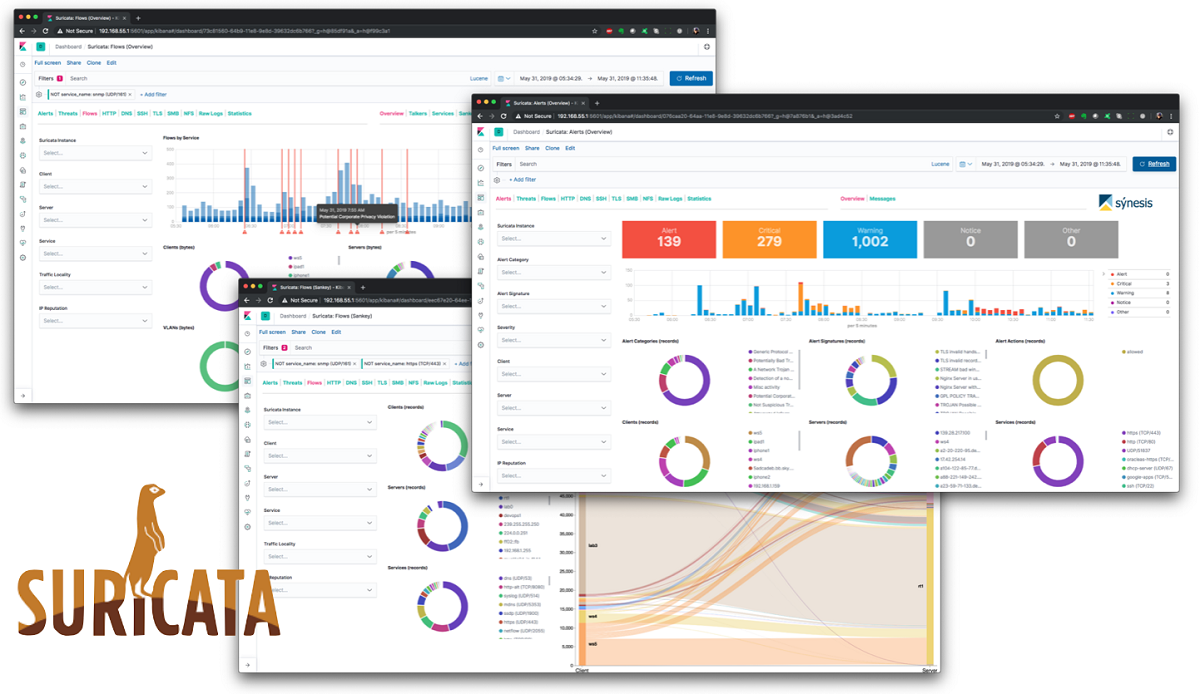

Pour ceux qui ne connaissent pas le suricate, sachez que ce logiciel eIl est basé sur un ensemble de règles développé en externe pour surveiller le trafic réseau et fournissez des alertes à l'administrateur système lorsque des événements suspects se produisent.

Dans les configurations Suricata, il est permis d'utiliser la base de données de signatures développée par le projet Snort, ainsi que les ensembles de règles Emerging Threats et Emerging Threats Pro.

Le code source du projet est distribué sous la licence GPLv2.

Principales actualités de Suricata 6.0

Dans cette nouvelle version de Suricata 6.0, nous pouvons trouver le prise en charge initiale de HTTP / 2 avec lesquels d'innombrables améliorations sont introduites telles que l'utilisation d'une seule connexion, la compression des en-têtes, entre autres.

En plus que la prise en charge des protocoles RFB et MQTT a été incluse, y compris la définition de protocole et les capacités de journalisation.

Aussi les performances d'enregistrement ont été considérablement améliorées via le moteur EVE, qui fournit une sortie JSON à partir d'événements. L'accélération est obtenue grâce à l'utilisation du nouveau générateur de puits JSON, écrit en langage Rust.

Évolutivité accrue du système d'enregistrement EVE et mis en œuvre la capacité de maintenir un fichier journal de l'hôtel pour chaque diffusion.

En outre, Suricata 6.0 introduit un nouveau langage de définition de règles qui ajoute la prise en charge du paramètre from_end dans le mot clé byte_jump et le paramètre bitmask dans byte_test. De plus, le mot clé pcrexform a été implémenté pour permettre aux expressions régulières (pcre) de capturer une sous-chaîne.

La possibilité de refléter les adresses MAC dans l'enregistrement EVE et d'augmenter le détail de l'enregistrement DNS.

De l' d'autres changements qui se démarquent de cette nouvelle version:

- Ajout de la conversion du code urld. Ajout du mot clé byte_math.

- Capacité de journalisation pour le protocole DCERPC. La capacité de définir des conditions pour vider les informations dans le journal.

- Amélioration des performances du moteur de débit.

- Prise en charge de l'identification des implémentations SSH (HASSH).

- Implémentation du décodeur tunnel GENEVE.

- Code Rust réécrit pour gérer ASN.1, DCERPC et SSH. Rust prend également en charge de nouveaux protocoles.

- Fournit la possibilité d'utiliser cbindgen pour générer des liens dans Rust et C.

- Ajout de la prise en charge initiale du plugin.

Enfin si vous voulez en savoir plus, vous pouvez vérifier les détails en allant vers le lien suivant.

Comment installer Suricata sur Ubuntu?

Pour installer cet utilitaire, nous pouvons le faire en ajoutant le référentiel suivant à notre système. Pour ce faire, tapez simplement les commandes suivantes:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

En cas d'avoir Ubuntu 16.04 ou d'avoir des problèmes avec les dépendances, avec la commande suivante, il est résolu:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Installation terminée, il est recommandé de désactiver tout pack de fonctionnalités offloead sur la carte réseau que Suricata écoute.

Ils peuvent désactiver LRO / GRO sur l'interface réseau eth0 à l'aide de la commande suivante:

sudo ethtool -K eth0 gro off lro off

Meerkat prend en charge un certain nombre de modes de fonctionnement. Nous pouvons voir la liste de tous les modes d'exécution avec la commande suivante:

sudo /usr/bin/suricata --list-runmodes

Le mode d'exécution par défaut utilisé est autofp signifie «équilibrage de charge automatique à flux fixe». Dans ce mode, les paquets de chaque flux différent sont affectés à un seul thread de détection. Les flux sont affectés aux threads avec le plus petit nombre de paquets non traités.

Maintenant, nous pouvons passer à démarrer Suricata en mode live pcap, à l'aide de la commande suivante:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal