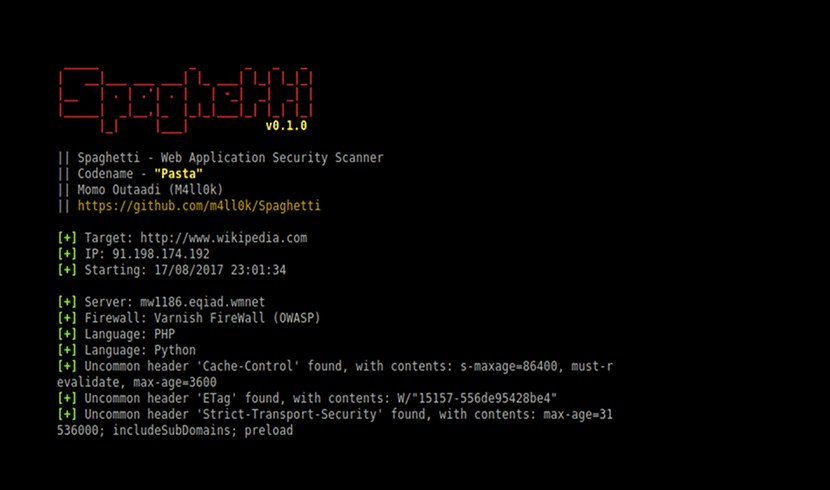

Dans le prochain article, nous allons jeter un oeil à Spaghetti. Ceci est une application open source. Il a été développé en Python et cela nous permettra de scanner les applications web à la recherche de vulnérabilités afin de les corriger. L'application est conçue pour rechercher divers fichiers par défaut ou non sécurisés, ainsi que pour détecter les erreurs de configuration.

Aujourd'hui, tout utilisateur avec un minimum de connaissances peut créer des applications Web, c'est pourquoi des milliers d'applications Web sont créées quotidiennement. Le problème est que beaucoup d'entre eux sont créés sans suivre les lignes de sécurité de base. Pour éviter de laisser les portes ouvertes, nous pouvons utiliser ce programme pour analyser que nos applications Web sont à un niveau de sécurité élevé ou au moins acceptable. Spaghetti est un scanner de vulnérabilité très intéressant et facile à utiliser.

Caractéristiques générales des spaghettis 0.1.0

Comme il a été développé en python cet outil va être capable de fonctionner sur n'importe quel système d'exploitation le rendre compatible avec la version 2.7 de python.

Le programme contient un puissant "Empreintes digitales«Cela nous permettra de collecter des informations à partir d'une application Web. Entre tous les informations que vous pouvez collecter Cette application met en avant les informations liées au serveur, au framework utilisé pour le développement (CakePHP, CherryPy, Django, ...), elle nous notifiera si elle contient un pare-feu actif (Cloudflare, AWS, Barracuda, ...), si il a été développé en utilisant un cms (Drupal, Joomla, Wordpress, etc.), le système d'exploitation dans lequel l'application s'exécute et le langage de programmation utilisé.

Nous pouvons également obtenir des informations à partir du panneau d'administration de l'application Web, des portes dérobées (s'il y en a) et bien d'autres choses. De plus, ce programme est équipé d'une série de fonctionnalités utiles. Tout cela que nous pouvons réaliser depuis le terminal et de manière simple.

Le fonctionnement de ce programme pour le terminal, en général, a été le suivant. Chaque fois que nous exécuterons l'outil, nous devrons simplement choisir l'URL de l'application Web que nous voulons analyser. Nous devrons également saisir les paramètres correspondant à la fonctionnalité que nous voulons appliquer. Ensuite, l'outil se chargera de faire l'analyse correspondante et montrera les résultats obtenus.

On peut accéder au code de l'application et à ses caractéristiques depuis la page de Github du projet. L'utilitaire est assez puissant et facile à utiliser. Il faut dire aussi qu'il dispose d'un développeur très actif, spécialisé dans les outils liés à la sécurité informatique. Donc je suppose qu'une prochaine mise à jour est une question de temps.

Installez Spaghetti 0.1.0

Dans cet article, nous allons installer sur Ubuntu 16.04, mais Spaghetti peut être installé dans n'importe quelle distribution. Nous devons simplement avoir python 2.7 installé (au minimum) et exécutez les commandes suivantes:

git clone https://github.com/m4ll0k/Spaghetti.git cd Spaghetti pip install -r doc/requirements.txt python spaghetti.py -h

Une fois l'installation terminée, nous pouvons utiliser l'outil dans toutes les applications Web que nous voulons analyser.

Utilisez des spaghettis

Il est important de noter que la meilleure utilisation que nous pouvons faire de cet outil est de trouver des failles de sécurité ouvertes dans nos applications Web. Avec le programme, après avoir trouvé les failles de sécurité, il devrait être facile pour nous de les résoudre (si nous sommes les développeurs). De cette façon, nous pouvons rendre nos applications plus sécurisées.

Pour utiliser ce programme, comme je l'ai déjà dit, à partir du terminal (Ctrl + Alt + T), nous devrons écrire quelque chose comme ce qui suit:

python spaghetti.py -u “objetivo” -s [0-3]

ou nous pouvons également utiliser:

python spaghetti.py --url “objetivo” --scan [0-3]

Là où vous lisez "objectif", vous devrez placer l'URL à analyser. Avec les options -uo –url, il fait référence à la cible de l'analyse, l'option -so –scan nous donnera différentes possibilités de 0 à 3. Vous pouvez vérifier la signification plus détaillée dans l'aide du programme.

Si nous voulons savoir quelles options il met à notre disposition, nous pouvons utiliser l'aide qu'il nous montrera à l'écran.

Il serait insensé de ne pas constater que d'autres utilisateurs pourraient profiter de cet outil pour tenter d'accéder à des applications Web dont ils ne sont pas propriétaires. Cela dépendra de l'éthique de chaque utilisateur.

Aussi incroyable que cela puisse paraître, l'installation échoue lorsque je veux installer la "Belle soupe", elle ne supporte pas du tout Python3 et à cause du non-sens des légendes dans "print", ils auraient dû utiliser "import from __future___" :

Collectionner BeautifulSoup

Téléchargement de BeautifulSoup-3.2.1.tar.gz

Sortie complète de la commande python setup.py egg_info:

Traceback (appel le plus récent dernier):

Fichier «», ligne 1, dans

Fichier "/tmp/pip-build-hgiw5x3b/BeautifulSoup/setup.py", ligne 22

print "Les tests unitaires ont échoué!"

^

SyntaxError: parenthèses manquantes dans l'appel à 'print'

Je pense que BeautifulSoup peut être installé en utilisant sudo apt install python-bs4. J'espère que cela résout votre problème. Salu2.