Il ya quelques jours Mozilla a publié la publication de l'annonce de l'achèvement de l'audit indépendant fait au logiciel client qui est utilisé pour se connecter au service VPN de Mozilla.

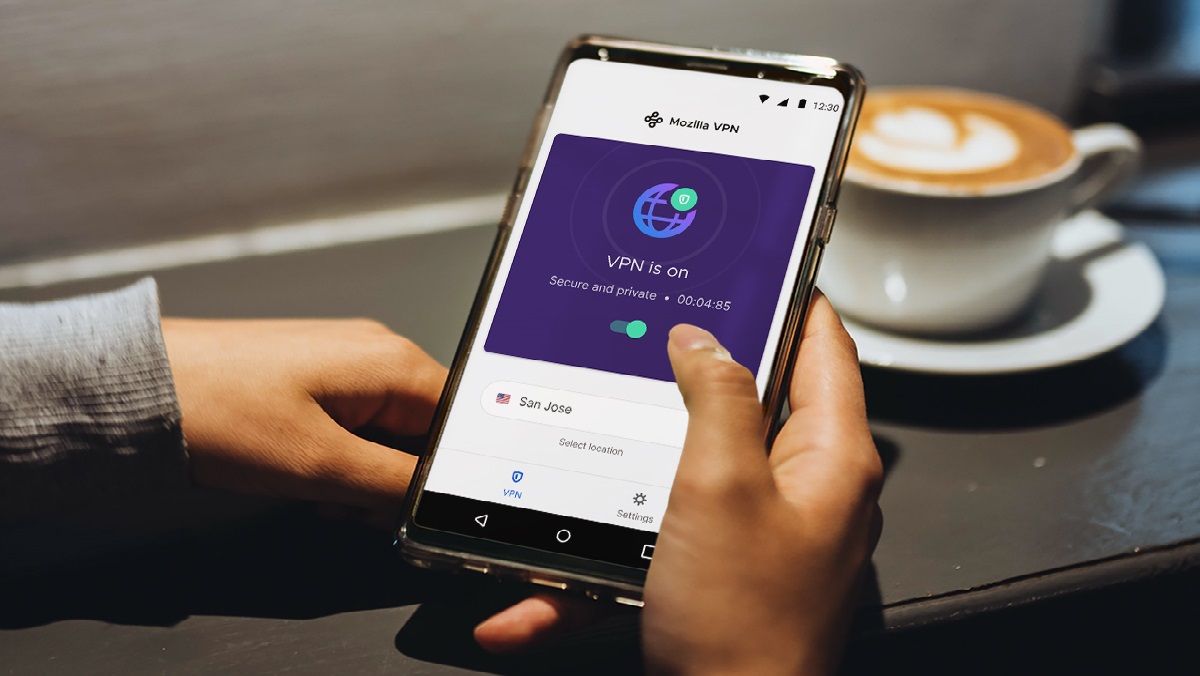

L'audit a analysé une application cliente distincte écrite avec la bibliothèque Qt et livrée pour Linux, macOS, Windows, Android et iOS. Mozilla VPN fonctionne avec plus de 400 serveurs du fournisseur de VPN suédois Mullvad dans plus de 30 pays. La connexion au service VPN s'effectue à l'aide du protocole WireGuard.

L'audit a été réalisé par Cure53, qui a audité à un moment donné les projets NTPsec, SecureDrop, Cryptocat, F-Droid et Dovecot. L'auditif impliquait la vérification du code source et incluait des tests pour identifier les vulnérabilités potentielles (Les problèmes liés à la cryptographie n'ont pas été pris en compte.) Au cours de l'audit, 16 problèmes de sécurité ont été identifiés, dont 8 de type recommandation, 5 se sont vu attribuer un niveau de danger faible, deux - moyen et un - élevé.

Aujourd'hui, Mozilla a publié un audit de sécurité indépendant de son VPN Mozilla, qui fournit un cryptage au niveau de l'appareil et une protection de votre connexion et de vos informations lorsque vous êtes sur le Web, de Cure53, une société de cybersécurité impartiale basée à Berlin avec plus de 15 ans d'activité. tests de logiciels et audit de code. Mozilla travaille régulièrement avec des organisations tierces pour compléter nos programmes de sécurité internes et contribuer à améliorer la sécurité globale de nos produits. Au cours de l'audit indépendant, deux problèmes de gravité moyenne et un problème de gravité élevée ont été découverts. Nous les avons couverts dans cet article de blog et avons publié le rapport d'audit de sécurité.

Cependant, il est mentionné que juste un problème avec un niveau de gravité moyen a été classée comme une vulnérabilité, care était le seul qui était exploitable et le rapport décrit que ce problème divulguait des informations d'utilisation VPN dans le code pour définir le portail captif en envoyant des requêtes HTTP directes non cryptées en dehors du tunnel VPN exposant l'adresse IP principale de l'utilisateur si un attaquant peut contrôler le trafic de transit. En outre, le rapport mentionne que le problème est résolu en désactivant le mode de détection de portail captif dans les paramètres.

Depuis notre lancement l'année dernière, Mozilla VPN, notre service de réseau privé virtuel rapide et facile à utiliser, s'est étendu à sept pays, dont l'Autriche, la Belgique, la France, l'Allemagne, l'Italie, l'Espagne et la Suisse, pour un total de 13 pays. . où Mozilla VPN est disponible. Nous avons également étendu nos offres de services VPN et il est désormais disponible sur les plateformes Windows, Mac, Linux, Android et iOS. Enfin, notre liste de langues que nous prenons en charge continue de s'allonger, et à ce jour, nous prenons en charge 28 langues.

Par ailleurs le deuxième problème qui a été trouvé est dans le niveau de gravité moyen et est lié au manque de nettoyage approprié des valeurs non numériques dans le numéro de port, ce qui permet de filtrer les paramètres d'authentification OAuth en remplaçant le numéro de port par une chaîne comme "1234@example.com", ce qui conduira à la mise en place de balises HTML pour faire la demande en accédant au domaine, par exemple example.com au lieu de 127.0.0.1.

Le troisième problème, marqué comme dangereux mentionné dans le rapport, il est indiqué que Cela permet à toute application locale non authentifiée d'accéder au client VPN via un WebSocket lié à localhost. À titre d'exemple, il montre comment, avec un client VPN actif, n'importe quel site pourrait organiser la création et la livraison d'une capture d'écran en générant l'événement screen_capture.

Le problème n'a pas été classé comme une vulnérabilité car WebSocket n'était utilisé que dans les versions de test internes et l'utilisation de ce canal de communication n'était prévue à l'avenir que pour organiser l'interaction avec le plug-in du navigateur.

Enfin si vous souhaitez en savoir plus A propos du rapport publié par Mozilla, vous pouvez consulter le détails dans le lien suivant.

La vérification n'a pas d'importance. Ils n'ont que 400 serveurs, c'est ridicule, peu importe le nombre d'audits que vous effectuez si vous n'avez que 400 serveurs, contre 3000 à 6000 que les VPN ont comme Dieu l'a voulu, eh bien ça. Mozilla vpn est un kakarruta avec les jours comptés.

Toujours en tête des pays du premier monde.

@ 400 Spartiates :

Mozilla n'a pas déployé ses propres serveurs VPN, ils utilisent le réseau Mullvad (c'est comme s'ils louaient les serveurs de l'autre fournisseur). L'audit compte !