Il y a quelques instants, Canonical a lancé quelques patchs pour corriger un Vulnérabilité WPA qui, s'il est vrai qu'il serait difficile à exploiter, pourrait amener un utilisateur malveillant à voler nos mots de passe. Dans son rapport, la société qui dirige Mark Shuttleworth affirme que la vulnérabilité pourrait être exploitée par un "attaquant distant", mais considérant que le WPA est lié aux connexions WiFi, tout semble indiquer que pour ce faire il faut être connecté au même réseau , le plus courant étant public comme ceux disponibles dans certains cafés ou magasins.

Au départ, l'échec n'affecte que Ubuntu 19.04 Disco Dingo et Ubuntu 18.04 LTS Bionic Beaver, et je dis "au début" car je n'exclus pas qu'ils publient un nouveau rapport pour d'autres versions du système d'exploitation développé par Canonical, comme Ubuntu 16.04 Xenial Xerus. En fait, Canonical mentionne que deux packages doivent être mis à jour, mais au moment de la rédaction de cet article, un seul m'est apparu.

La vulnérabilité WPA pourrait être exploitée "à distance"

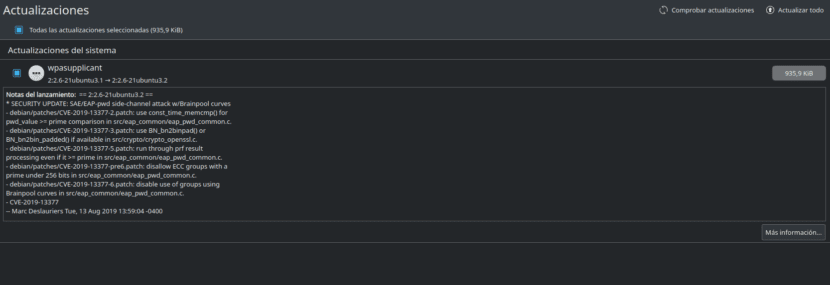

Les packages qu'il y a (ou seront) à mettre à jour sont les hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 pour Ubuntu 19.04 Disco Dingo et hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 pour Ubuntu 18.04 LTS Bionic Beaver. Comme je l'ai mentionné ci-dessus, nous pouvons confirmer que le deuxième patch pour Disco Dingo est maintenant disponible, mais le premier n'est pas encore disponible.

Il y a moins de 24 heures, Canonical a publié d'autres correctifs à corriger une vulnérabilité PHP, mais il n'y a rien à craindre. Il y a toujours eu et il y aura toujours des failles de sécurité et le plus important est leur gravité et le temps qu'il faut pour les corriger. Utilisateurs d'Ubuntu nous avons à la fois la communauté Linux et Canonical derrière nous, donc les failles de sécurité sont corrigées en jours, voire en heures. Dans tous les cas, il est préférable d'appliquer les correctifs de sécurité dès que possible et de redémarrer pour que les modifications prennent effet.