La दो-कारक प्रमाणीकरण (2FA) कुछ अनोखा नहीं है जिसका उपयोग सोशल मीडिया पर किया जा सकता है या किसी अन्य वेबसाइट पर। खैर, यह सुरक्षा उपाय एक ऑपरेटिंग सिस्टम के भीतर भी लागू किया जा सकता है।

अतएव आज हम देखेंगे कि Ubuntu में SSH में दो-कारक प्रमाणीकरण को कैसे लागू किया जाए और प्रसिद्ध Google प्रमाणक का उपयोग करके डेरिवेटिव जो आपके OpenSSH सर्वर की सुरक्षा को काफी बढ़ाएगा।

आम तौर पर, आपको बस एक पासवर्ड दर्ज करने या अपने सिस्टम में दूरस्थ रूप से लॉग इन करने के लिए SSH कुंजी का उपयोग करने की आवश्यकता होती है।

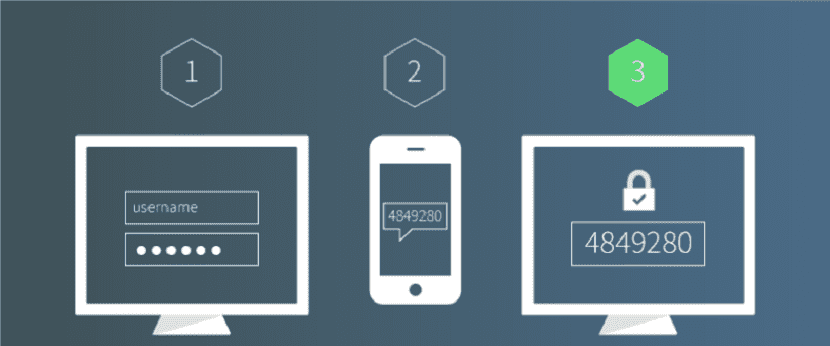

दो-कारक प्रमाणीकरण (2FA) में लॉग इन करने के लिए जानकारी के दो टुकड़ों की आवश्यकता होती है।

इसलिए, आपको अपने SSH सर्वर में लॉग इन करने के लिए एक टाइम-आधारित वन-टाइम पासवर्ड दर्ज करना होगा।

यह एक बार का पासवर्ड TOTP एल्गोरिथ्म का उपयोग करके गणना की जाती है, जो एक IETF मानक है।

उबंटू और डेरिवेटिव में Google प्रमाणक की स्थापना और विन्यास

पहला कदम जो हम उठाने जा रहे हैं वह है हमारे सिस्टम में Google ऑथेंटिकेटर की स्थापना, इसलिए हम सिस्टम में एक टर्मिनल खोलने जा रहे हैं (यह कुंजी संयोजन "Ctrl + Alt + T) के साथ किया जा सकता है और इसमें हम निम्नलिखित कमांड टाइप करने जा रहे हैं:

sudo apt install libpam-google-authenticator

स्थापना की गई हम निम्नलिखित कमांड के साथ नव स्थापित एप्लिकेशन को चलाने जा रहे हैं:

google-authenticator

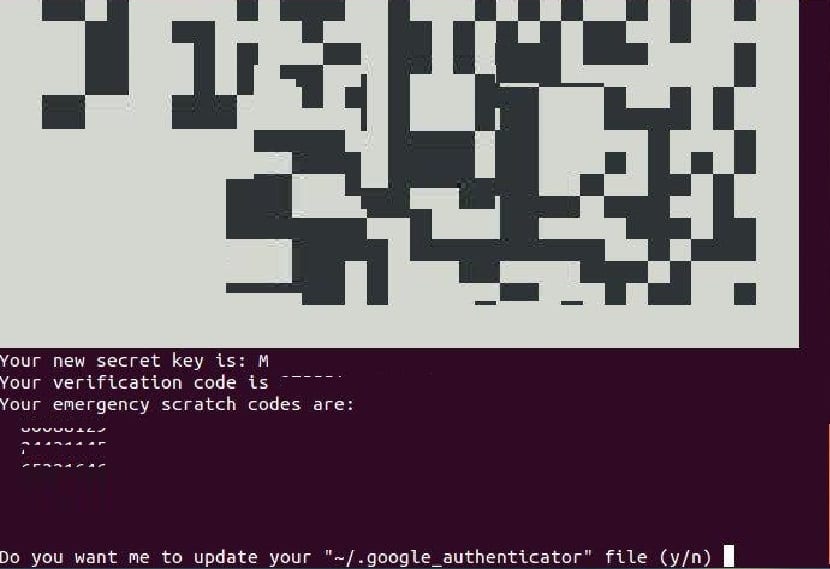

इस आदेश को निष्पादित करते समय, हम जो करने जा रहे हैं, वह एक गुप्त कुंजी असाइन करना है और यह हमसे पूछेगा कि क्या हम समय के आधार पर टोकन का उपयोग करना चाहते हैं, जिसका हम जवाब देंगे।

इसके बाद, उन्हें एक क्यूआर कोड दिखाई देगा जिसे वे अपने फोन पर टीओटीपी ऐप का उपयोग करके स्कैन कर सकते हैं।

यहां हम आपके मोबाइल फोन पर Google प्रमाणक एप्लिकेशन का उपयोग करने की सलाह देते हैं।il, इसलिए आप अपने मोबाइल फोन पर Google Play या Apple App Store के माध्यम से एप्लिकेशन इंस्टॉल कर सकते हैं।

आपके फ़ोन में पहले से ही एप्लिकेशन मौजूद है, आपको इसके साथ QR कोड स्कैन करना होगा। ध्यान रखें कि आपको पूरे QR कोड को स्कैन करने के लिए टर्मिनल विंडो को बड़ा करना होगा।

QR कोड गुप्त कुंजी का प्रतिनिधित्व करता है, जो केवल अपने SSH सर्वर और उसके Google प्रमाणक ऐप के लिए जाना जाता है।

एक बार क्यूआर कोड स्कैन करने के बाद, वे अपने फोन पर एक अद्वितीय छह अंकों का टोकन देख सकते हैं। डिफ़ॉल्ट रूप से यह टोकन 30 सेकंड तक रहता है और इसे एसएसएच के माध्यम से उबंटू में प्रवेश करने के लिए दर्ज किया जाना चाहिए।

टर्मिनल में आप गुप्त कोड, साथ ही सत्यापन कोड और आपातकालीन प्रारंभ कोड भी देख पाएंगे।

जिससे हम अनुशंसा करते हैं कि आप इस जानकारी को बाद में उपयोग के लिए सुरक्षित स्थान पर रखें। हमारे द्वारा पूछे गए अन्य प्रश्नों में से, हम बस पत्र y लिखकर हां में उत्तर देने जा रहे हैं।

Google प्रमाणक के साथ उपयोग करने के लिए SSH कॉन्फ़िगरेशन

पहले से ही ऊपर की गिनती, अब हम Google प्रमाणीकरणक के साथ हमारे सिस्टम में SSH कनेक्शन का उपयोग करने में सक्षम होने के लिए आवश्यक कॉन्फ़िगरेशन करने जा रहे हैं।

टर्मिनल में वीहम निम्न कमांड टाइप करने जा रहे हैं

sudo nano /etc/ssh/sshd_config

फ़ाइल के अंदर हम निम्नलिखित पंक्तियों की तलाश करने जा रहे हैं और हम इन्हें "हां" में बदल देंगे, इस प्रकार है:

UsePAM yes ChallengeResponseAuthentication yes

एक बार परिवर्तन करने के बाद, Ctrl + O के साथ किए गए परिवर्तनों को सहेजें और फ़ाइल को Ctrl + X के साथ बंद करें।

उसी टर्मिनल में हम SSH को फिर से शुरू करने जा रहे हैं:

sudo systemctl restart ssh

डिफ़ॉल्ट रूप से, प्रमाणीकरण के लिए आवश्यक है कि वे लॉग इन करने के लिए उपयोगकर्ता पासवर्ड दर्ज करें।

किस लिए चलो SSH डेमॉन के लिए PAM नियम फ़ाइल संपादित करें।

sudo nano /etc/pam.d/sshd

इस फ़ाइल की शुरुआत में, आप निम्न पंक्ति देख सकते हैं, जो पासवर्ड प्रमाणीकरण को सक्षम करता है

ChallengeResponseAuthentication

जिसे हमें हां करना होगा।

एक बार के पासवर्ड प्रमाणीकरण को सक्षम करने के लिए, निम्नलिखित दो पंक्तियों को जोड़ें।

@include common-auth #One-time password authentication via Google Authenticator auth required pam_google_authenticator.so

फ़ाइल को सहेजें और बंद करें।

अब से, हर बार जब वे एसएसएच कनेक्शन के माध्यम से आपके सिस्टम में प्रवेश करते हैं, तो उन्हें उपयोगकर्ता पासवर्ड और एक सत्यापन कोड (Google प्रमाणक द्वारा उत्पन्न एक बार का पासवर्ड) दर्ज करने के लिए प्रेरित किया जाएगा।

हैलो, काफी सरल ट्यूटोरियल, हालांकि, एक बार जब मैं उन सभी चरणों को करता हूं जो अब मैं ssh द्वारा दर्ज नहीं कर सकता हूं, तो यह मुझे गलत पासवर्ड त्रुटि देता है, मैं 2FA भी नहीं पूछ सकता।

मेरे पास Ubuntu सर्वर 20.04 है