La Otentikasi dua faktor (2FA) bukanlah sesuatu yang unik yang dapat digunakan di media sosial atau di situs web lain. Nah, langkah pengamanan ini juga bisa diterapkan di dalam sistem operasi.

Itulah sebabnya Hari ini kita akan melihat bagaimana menerapkan otentikasi dua faktor di SSH di Ubuntu dan turunannya menggunakan Google Authenticator terkenal yang akan sangat meningkatkan keamanan server OpenSSH Anda.

Biasanya, Anda hanya perlu memasukkan kata sandi atau menggunakan kunci SSH untuk masuk ke sistem Anda dari jarak jauh.

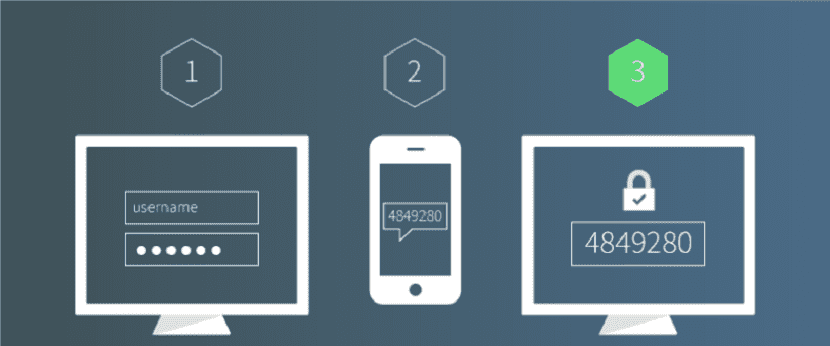

Otentikasi dua faktor (2FA) membutuhkan dua bagian informasi untuk dimasukkan untuk masuk.

Oleh karena itu, Anda juga perlu memasukkan kata sandi satu kali berbasis waktu untuk masuk ke server SSH Anda.

Kata sandi satu kali ini dihitung menggunakan algoritma TOTP, yang merupakan standar IETF.

Instalasi dan konfigurasi Google Authenticator di Ubuntu dan turunannya

Langkah pertama yang akan kita lakukan adalah instalasi Google Authenticator di sistem kita, jadi kita akan membuka terminal di sistem (ini bisa dilakukan dengan kombinasi tombol “Ctrl + Alt + T) dan di dalamnya kita akan mengetikkan perintah berikut:

sudo apt install libpam-google-authenticator

Instalasi selesai kami akan menjalankan aplikasi yang baru diinstal dengan perintah berikut:

google-authenticator

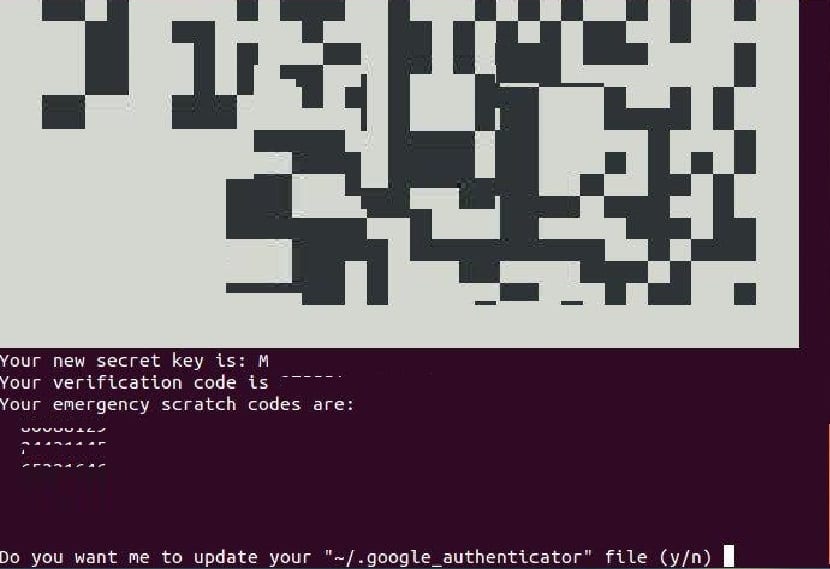

Saat menjalankan perintah ini, yang akan kita lakukan adalah menetapkan kunci rahasia dan ini akan menanyakan apakah kita ingin menggunakan token berdasarkan waktu, yang akan kita jawab ya.

Setelah ini, mereka akan melihat kode QR yang dapat mereka pindai menggunakan aplikasi TOTP di ponsel mereka.

Di sini Kami merekomendasikan penggunaan aplikasi Google Authenticator di ponsel Anda.il, sehingga Anda dapat menginstal aplikasi melalui Google Play atau Apple App Store di ponsel Anda.

Sudah memiliki aplikasi di ponsel Anda, Anda harus memindai kode QR dengannya. Ingatlah bahwa Anda perlu memperbesar jendela terminal untuk memindai seluruh kode QR.

Kode QR mewakili kunci rahasia, yang hanya diketahui oleh server SSH dan aplikasi Google Authenticator-nya.

Setelah kode QR dipindai, mereka dapat melihat enam digit token unik di ponsel mereka. Secara default, token ini berlangsung selama 30 detik dan harus dimasukkan untuk masuk ke Ubuntu melalui SSH.

Di terminal, Anda juga akan dapat melihat kode rahasia, serta kode verifikasi dan kode awal darurat.

Dari situ kami menganjurkan agar Anda menyimpan informasi ini di tempat yang aman untuk digunakan nanti. Dari pertanyaan lain yang kami tanyakan, kami hanya akan menjawab ya dengan mengetik huruf y.

Konfigurasi SSH untuk digunakan dengan Google Authenticator

Sudah mengandalkan yang di atas, Sekarang kita akan membuat konfigurasi yang diperlukan untuk dapat menggunakan koneksi SSH di sistem kita dengan Google Authenticator.

Di terminal vKami akan mengetik perintah berikut

sudo nano /etc/ssh/sshd_config

Di dalam file kita akan mencari baris berikut dan kita akan mengubahnya menjadi "ya", menjadi sebagai berikut:

UsePAM yes ChallengeResponseAuthentication yes

Setelah perubahan dilakukan, simpan perubahan yang dibuat dengan Ctrl + O dan tutup file dengan Ctrl + X.

Di terminal yang sama kita akan memulai ulang SSH dengan:

sudo systemctl restart ssh

Secara default, otentikasi mengharuskan mereka memasukkan kata sandi pengguna untuk masuk.

Yang seperti itu mari kita edit file aturan PAM untuk daemon SSH.

sudo nano /etc/pam.d/sshd

Di awal file ini, Anda dapat melihat baris berikut, yang mengaktifkan otentikasi kata sandi

ChallengeResponseAuthentication

Yang harus kita atur ke ya.

Untuk juga mengaktifkan otentikasi kata sandi satu kali, tambahkan dua baris berikut.

@include common-auth #One-time password authentication via Google Authenticator auth required pam_google_authenticator.so

Simpan dan tutup file.

Mulai sekarang, setiap kali mereka masuk ke sistem Anda melalui koneksi SSH, mereka akan diminta memasukkan kata sandi pengguna dan kode verifikasi (kata sandi sekali pakai yang dibuat oleh Google Authenticator).

Halo, tutorial yang cukup sederhana, bagaimanapun, setelah saya melakukan semua langkah yang saya tidak bisa lagi masuk melalui ssh, itu membuat saya kesalahan kata sandi yang salah, saya bahkan tidak bisa meminta 2FA.

Saya memiliki Ubuntu Server 20.04