Beberapa saat yang lalu, Canonical diluncurkan beberapa tambalan untuk memperbaiki a Kerentanan WPA yang, meskipun memang sulit untuk dieksploitasi, dapat menyebabkan pengguna jahat mencuri sandi kami. Dalam laporannya, perusahaan yang menjalankan Mark Shuttleworth mengatakan bahwa kerentanan dapat dieksploitasi oleh "penyerang jarak jauh", tetapi mengingat WPA terkait dengan koneksi WiFi, semuanya tampaknya menunjukkan bahwa untuk melakukannya kita harus terhubung ke jaringan yang sama , yang paling umum adalah yang umum seperti yang tersedia di beberapa kafe atau toko.

Awalnya, kegagalan hanya mempengaruhi Ubuntu 19.04 Disco Dingo dan Ubuntu 18.04 LTS Bionic Beaver, dan saya katakan "pada awalnya" karena saya tidak menutup kemungkinan bahwa mereka menerbitkan laporan baru untuk versi lain dari sistem operasi yang dikembangkan oleh Canonical, seperti Ubuntu 16.04 Xenial Xerus. Faktanya, Canonical menyebutkan bahwa dua paket perlu diperbarui, tetapi pada saat penulisan, hanya satu yang tampak bagi saya.

Kerentanan WPA dapat dieksploitasi "dari jarak jauh"

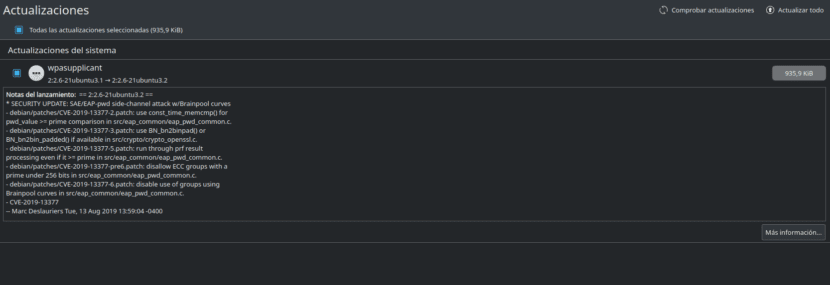

Paket-paket yang ada (atau akan) perbarui adalah hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 untuk Ubuntu 19.04 Disco Dingo dan hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 untuk Ubuntu 18.04 LTS Bionic Beaver. Seperti yang saya sebutkan di atas, kami dapat mengonfirmasi bahwa tambalan kedua untuk Disco Dingo sekarang tersedia, tetapi yang pertama belum tersedia.

Kurang dari 24 jam yang lalu, Canonical merilis tambalan lain untuk diperbaiki kerentanan PHP, tapi tidak ada yang perlu dikhawatirkan. Selalu ada dan akan selalu ada kekurangan keamanan dan yang paling penting adalah tingkat keparahannya dan berapa lama waktu yang dibutuhkan untuk memperbaikinya. Pengguna Ubuntu kami memiliki komunitas Linux dan Canonical di belakang kami, jadi kelemahan keamanan diperbaiki dalam beberapa hari, jika tidak berjam-jam. Bagaimanapun, yang terbaik adalah menerapkan patch keamanan sesegera mungkin dan reboot agar perubahan diterapkan.