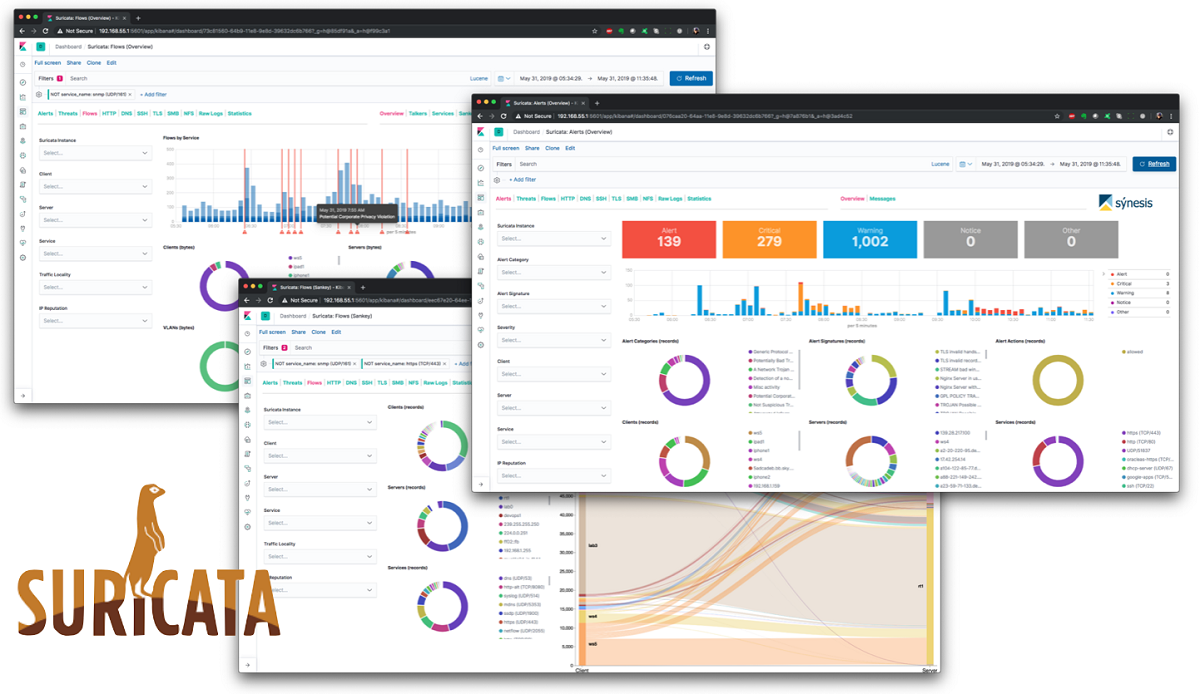

Suricata adalah sistem deteksi intrusi dan sistem pencegahan intrusi berbasis open source.

Setelah dua setengah tahun pengembangan, the OISF meluncurkan peluncuran versi baru dari sistem deteksi dan pencegahan intrusi, «Meerkat 7.0″, yang menyediakan alat untuk memeriksa berbagai jenis lalu lintas.

Dalam konfigurasi Suricata, diizinkan untuk menggunakan basis data tanda tangan yang dikembangkan oleh proyek Snort, serta kumpulan aturan Emerging Threats dan Emerging Threats Pro.

Berita utama Suricata 7.0

Dalam versi baru Suricata 7.0 yang dihadirkan ini, salah satu perubahan yang paling menonjol adalah dukungan untuk mekanisme isolasi aplikasi Landlock, yang memungkinkan proses pembuatan kotak pasir yang aman, diimplementasikan sebagai lapisan tambahan di atas mekanisme kontrol akses sistem yang ada. Logika untuk memberikan akses ditentukan menggunakan program BPF, tetapi tidak seperti seccomp-bpf, Landlock tidak memfilter panggilan sistem dan argumennya, tetapi mengizinkan pembatasan penggunaan objek kernel seperti hierarki file (misalnya, menolak akses ke file di luar direktori kerja).

Perubahan lain yang menonjol di Suricata 7.0 adalah kemampuan untuk mempercepat komponen deteksi intrusi (ID) menggunakan mekanisme AF_XDP, yang memungkinkan paket ditangkap dengan mengarahkannya ke driver ruang pengguna, melewati tumpukan jaringan kernel.

Selain itu, juga digarisbawahi menyatakan dukungan stabil untuk protokol HTTP/2, karena sebelumnya, komponen untuk HTTP/2 disajikan sebagai percobaan. Untuk HTTP/2, yadan telah mengimplementasikan dukungan untuk kompresi menggunakan metode deflate dan permintaan yang menentukan rentang byte yang diminta (kisaran byte).

Kita juga dapat menemukan bahwa kemampuan untuk mencatat PCAP secara selektif dengan menggunakan opsi "bersyarat". di bagian "pcap-log". Secara default, semua paket dicatat dalam file pcap, jika nilai "peringatan" disetel ke opsi "bersyarat", log hanya akan menampilkan utas yang menghasilkan peringatan. Dengan nilai tag tersebut, hanya paket dengan tag tertentu yang dapat didaftarkan.

Di sisi lain, disebutkan bahwa dukungan terhadap kerangka kerja DPDK (Kit Pengembangan Pesawat Data) untuk meningkatkan kinerja komponen deteksi intrusi (IDS) dan pencegahan intrusi (IPS) dengan bekerja langsung dengan peralatan jaringan dan memproses paket jaringan tanpa melalui tumpukan jaringan kernel.

Dalam implementasi Intrusion Prevention System (IPS), secara default, aturan dengan pengecualian menggunakan packet drop (operasi DROP) dan subsistem logging EVE telah didokumentasikan dan divalidasi menggunakan skema JSON untuk menyediakan output JSON dari peristiwa.

dari perubahan lainnya yang menonjol dari versi baru ini:

- Menambahkan dukungan untuk NETMAP 14 API.

- Menambahkan kata kunci baru untuk pemeriksaan header protokol HTTP dan HTTP2

- Menerapkan kemampuan untuk mendeteksi dan menyimpan sertifikat TLS klien ke registri.

- Menambahkan parser untuk protokol Bittorrent.

- Implementasi awal perpustakaan libsuricata diusulkan untuk menggunakan fungsionalitas Suricata di produk lain.

- Menambahkan dukungan untuk VLAN Layer 3.

- Optimalisasi kinerja dan konsumsi memori yang diterapkan

- Menambahkan penghitung untuk transmisi aktif dan paket TCP.

Akhirnya jika Anda ingin tahu lebih banyak tentang itu, Anda dapat memeriksa detailnya dengan pergi ke tautan berikut.

Bagaimana cara menginstal Suricata di Ubuntu?

Untuk menginstal utilitas ini, kita dapat melakukannya dengan menambahkan repositori berikut ke sistem kita. Untuk melakukan ini, cukup ketikkan perintah berikut:

sudo apt-get install software-properties-common sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

Jika Anda memiliki masalah dengan dependensi, dengan perintah berikut ini diselesaikan:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Instalasi selesai, disarankan untuk menonaktifkan paket fitur offloead di NIC yang didengarkan Suricata.

Mereka dapat menonaktifkan LRO / GRO pada antarmuka jaringan eth0 menggunakan perintah berikut:

sudo ethtool -K eth0 gro off lro off

Meerkat mendukung sejumlah mode operasi. Kita bisa melihat daftar semua mode eksekusi dengan perintah berikut:

sudo /usr/bin/suricata --list-runmodes

Mode jalan default yang digunakan adalah autofp singkatan dari "penyeimbangan beban aliran tetap otomatis". Dalam mode ini, paket dari setiap aliran berbeda ditetapkan ke utas deteksi tunggal. Alur ditetapkan ke utas dengan jumlah terendah dari paket yang belum diproses.

Sekarang kita bisa melanjutkan ke mulai Suricata dalam mode live pcap, menggunakan perintah berikut:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal