Dopo un anno di sviluppo, il Aprire Information Security Foundation (OISF) reso noto attraverso un post sul blog, il rilascio della nuova versione di Suricata 6.0, che è un sistema di rilevamento e prevenzione delle intrusioni di rete che fornisce un mezzo per ispezionare vari tipi di traffico.

In questa nuova edizione vengono presentati diversi miglioramenti molto interessanti, come il supporto per HTTP / 2, miglioramenti a vari protocolli, miglioramenti delle prestazioni e altre modifiche.

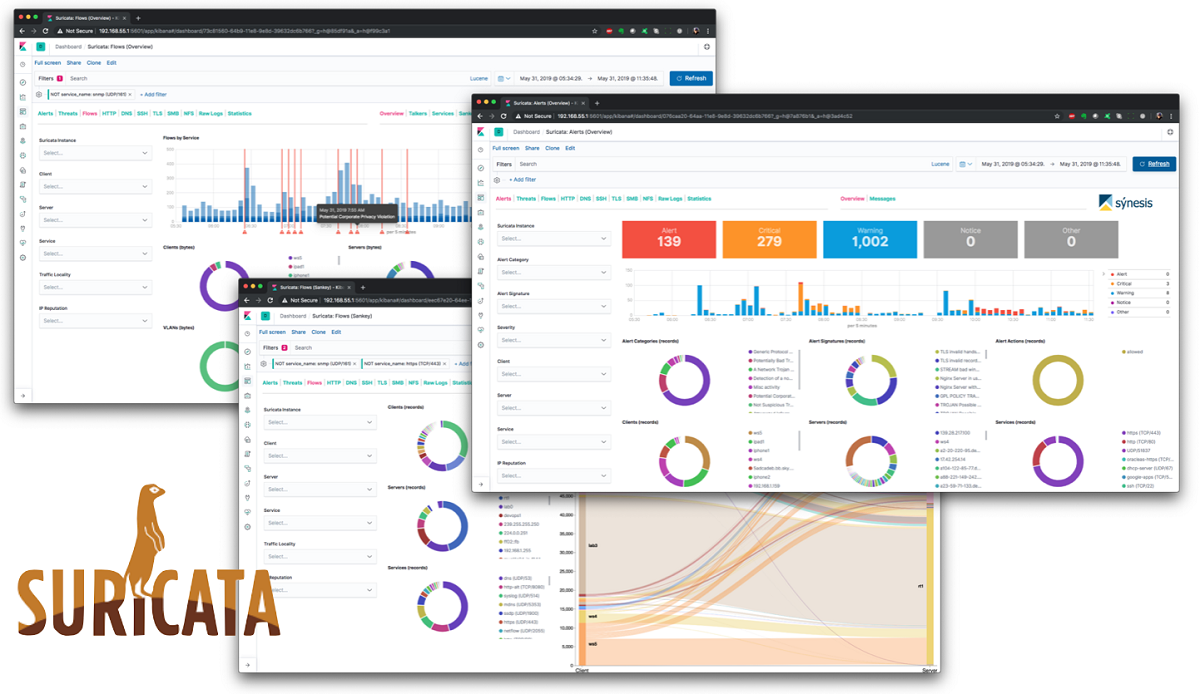

Per coloro che non conoscono meerkat, dovresti sapere che questo software eSi basa su una serie di regole sviluppato esternamente per monitorare il traffico di rete e fornire avvisi all'amministratore di sistema quando si verificano eventi sospetti.

Nelle configurazioni Suricata, è consentito utilizzare il database delle firme sviluppato dal progetto Snort, nonché i set di regole Emerging Threats e Emerging Threats Pro.

Il codice sorgente del progetto è distribuito sotto licenza GPLv2.

Principali novità di Suricata 6.0

In questa nuova versione di Suricata 6.0 possiamo trovare il file supporto iniziale per HTTP / 2 con cui vengono introdotti innumerevoli miglioramenti come l'uso di una singola connessione, la compressione delle intestazioni, tra le altre cose.

a parte quello è stato incluso il supporto per i protocolli RFB e MQTT, inclusa la definizione del protocollo e le capacità di registrazione.

anche le prestazioni di registrazione sono state notevolmente migliorate tramite il motore EVE, che fornisce l'output JSON dagli eventi. L'accelerazione è ottenuta grazie all'utilizzo del nuovo generatore di sink JSON, scritto in linguaggio Rust.

Aumentata la scalabilità del sistema di registrazione EVE e implementato la capacità di mantenere un file di registro dell'hotel per ogni trasmissione.

Inoltre, Suricata 6.0 introduce un nuovo linguaggio di definizione delle regole che aggiunge il supporto per il parametro from_end nella parola chiave byte_jump e il parametro bitmask in byte_test. Inoltre, la parola chiave pcrexform è stata implementata per consentire alle espressioni regolari (pcre) di acquisire una sottostringa.

La capacità di riflettere gli indirizzi MAC nel record EVE e aumentare i dettagli del record DNS.

Del altri cambiamenti che risaltano di questa nuova versione:

- Aggiunta conversione urldecode. Parola chiave Byte_math aggiunta.

- Capacità di registrazione per il protocollo DCERPC La capacità di definire le condizioni per scaricare le informazioni nel registro.

- Prestazioni del motore di flusso migliorate.

- Supporto per identificare le implementazioni SSH (HASSH).

- Implementazione del decoder tunnel GENEVE.

- Codice Rust riscritto per gestire ASN.1, DCERPC e SSH. Rust supporta anche nuovi protocolli.

- Fornisce la possibilità di utilizzare cbindgen per generare collegamenti in Rust e C.

- Aggiunto supporto plug-in iniziale.

Infine se vuoi saperne di più, puoi controllare i dettagli andando al seguente collegamento.

Come installare Suricata su Ubuntu?

Per installare questa utility, possiamo farlo aggiungendo il seguente repository al nostro sistema. Per fare ciò, digita semplicemente i seguenti comandi:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

In caso di Ubuntu 16.04 o problemi con le dipendenze, con il seguente comando si risolve:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Installazione eseguita, si consiglia di disabilitare qualsiasi pacchetto di funzionalità offloead sulla scheda NIC che Suricata sta ascoltando.

Possono disabilitare LRO / GRO sull'interfaccia di rete eth0 utilizzando il seguente comando:

sudo ethtool -K eth0 gro off lro off

Meerkat supporta una serie di modalità operative. Possiamo vedere l'elenco di tutte le modalità di esecuzione con il seguente comando:

sudo /usr/bin/suricata --list-runmodes

La modalità di esecuzione predefinita utilizzata è autofp, che sta per "bilanciamento automatico del carico a flusso fisso". In questa modalità, i pacchetti di ogni flusso diverso vengono assegnati a un singolo thread di rilevamento. I flussi vengono assegnati ai thread con il minor numero di pacchetti non elaborati.

Ora possiamo procedere avvia Suricata in modalità live pcap, utilizzando il seguente comando:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal