Pochi istanti fa, è stato lanciato Canonical alcune toppe per correggere a Vulnerabilità WPA il che, sebbene sia vero che sarebbe difficile da sfruttare, potrebbe indurre un utente malintenzionato a rubare le nostre password. Nel suo report, la società che gestisce Mark Shuttleworth afferma che la vulnerabilità potrebbe essere sfruttata da un "attaccante remoto", ma considerando che WPA è legato alle connessioni WiFi, tutto sembra indicare che per farlo dovremmo essere connessi alla stessa rete , il più comune è quello pubblico come quelli disponibili in alcuni bar o negozi.

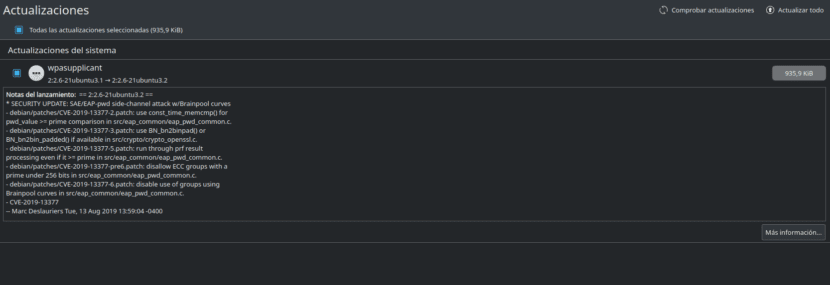

Inizialmente, il fallimento interessa solo Ubuntu 19.04 Disco Dingo e Ubuntu 18.04 LTS Bionic Beaver, e dico "all'inizio" perché non escludo che pubblichino un nuovo report per altre versioni del sistema operativo sviluppato da Canonical, come Ubuntu 16.04 Xenial Xerus. In effetti, Canonical afferma che devi aggiornare due pacchetti, ma al momento della scrittura, ne avevo solo uno.

La vulnerabilità WPA potrebbe essere sfruttata "da remoto"

I pacchetti che ci sono (o saranno) da aggiornare sono i hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 per Ubuntu 19.04 Disco Dingo e hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 per Ubuntu 18.04 LTS Bionic Beaver. Come accennato in precedenza, possiamo confermare che la seconda patch per Disco Dingo è ora disponibile, ma il primo non è ancora disponibile.

Meno di 24 ore fa, Canonical ha rilasciato altre patch da correggere una vulnerabilità PHP, ma non c'è nulla di cui preoccuparsi. Ci sono sempre state e sempre ci saranno falle di sicurezza e la cosa più importante è la loro gravità e quanto tempo impiegheranno per risolverle. Utenti di Ubuntu abbiamo sia la comunità Linux che Canonical dietro di noi, quindi i difetti di sicurezza vengono corretti in pochi giorni, se non ore. In ogni caso, è meglio applicare le patch di sicurezza il prima possibile e riavviare affinché le modifiche abbiano effetto.