לדעת אילו יציאות נמצאים בשימוש במערכת היא משימה בסיסית לכל מנהל מערכת. החל מהתצורה של ממשקים וכלה בהגנה על פריצות ועוברים בכל פתרון בעיות שאנחנו יכולים לדמיין, עלינו להיות מסוגלים לבדוק אם יציאה מספקת שירות כלשהו בסביבתנו.

תאר לעצמך את המצב שבו התקנת את שירות ההדפסה CUPS במערכת שלך ואינך יודע אם השירות התחיל כראוי והעלה את יציאת 631 המתאימה לו או את 515 האופציונלי שלו. במדריך זה אנו נראה לך שלוש פקודות בסיסיות לאיתור היציאות המשמשות מערכת ומה מעמדו.

בשלב הבא נסקור 3 פקודות בסיסיות שימושיות במיוחד בניהול של כל מערכת. הוא בערך lsof, netstat ו- nmap, כלי עזר שאותם נפעיל מקונסולת המסוף ו עם הרשאות שורש.

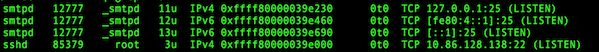

פקודת Lsof

הפקודה לסוף הוא הבסיסי ביותר כמה אנו משאילים לך, ובהיותנו יליד לינוקס, הבסיס שכל משתמש צריך להכיר. כדי לדעת את היציאות הפתוחות במערכת באמצעות פקודה זו, עליך להזין רצף כמו הבא, אשר זה יראה לך מידע שונה שם נדגיש: שם היישום (לדוגמה, sshd), ה- שקע של התוכנית (במקרה זה כתובת ה- IP 10.86.128.138 המשויכת ליציאה 22 שהיא LISTENING) ומזהה התהליך (שיהיה 85379).

$ sudo lsof -i -P -n $ sudo lsof -i -P -n | grep LISTEN

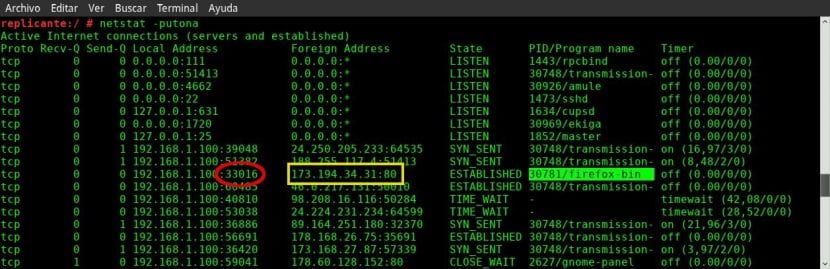

פקודת Netstat

הפקודה netstat משתנה מעט בתחביר שלו ביחס לקודמו אבל מציג כמה פרמטרים הרבה יותר קלים לשינון בזכות מילה מזכירה פשוטה. מעכשיו אל תשכחו את המילה פוטונה, המתייחס למאפיינים הבאים:

- p: מציג את החיבורים עבור הפרוטוקול שצוין שיכולים להיות TCP או UDP.

- u: ציין את כל יציאות ה- UDP.

- t: ציין את כל יציאות ה- TCP.

- o: מציג את טיימרים.

- n: מציג את מספר היציאה.

- a: מציג את כל החיבורים הפעילים במערכת.

לפיכך, להזין את הפקודה ולסנן אותה עם מקטרת אנחנו יכולים לקבל מידע על נמל מסוים.

$ netstat -putona | grep numero-de-puerto

פקודת Nmap

Nmap זה כלי עזר שאנו מאפשר מספר רב של סריקות במערכת שלנו ואחת מהן, זו של יציאות פתוחות בציוד. כדי לבצע אותו עלינו להציג רצף מהסוג nmap -sX -OY, לוקח X את הערך T או U עבור חיבור TCP או UDP בהתאמה ואת הערך Y כתובת ה- IP של המחשב שלנו (או בקיצור localhost). התבונן בדוגמה הבאה.

</pre> $ sudo nmap -sU -O localhost $ sudo nmap -sT -O 192.168.0.1 <pre>

בשלושת היישומים הללו כבר יש לך מספיק כלים לקביעת היציאות הפתוחות של המחשב שלך. האם אתה משתמש באותם כלים או שאתה מכיר דרך אחרת לאמת את היציאות הפתוחות של המערכת?

אני לא מבין כלום. רגיל, אני לא מומחה, אבל זה מעניין 🙂

שלום יום טוב, איך אוכל לראות את הנתונים שמגיעים דרך נמל?

יש לי מכשיר ששולח לי מחרוזות דרך GPRS ליציאה 10005 באובונטו שלי ואני צריך במסוף לראות את המיתרים שמגיעים אלי, האם אתה יכול בבקשה לתמוך בי? תודה. slds

עם הפקודה netstat -putona אני מבחין שהכתובת 127.0.0.1 מופיעה בשני פרוטוקולים tcp ו- upd, בשני המקרים יציאה 53. האם זה תקין או נכון? במקרה יש לי בעיות בשולחן העבודה dnsmasq ו- zimbra שלא מרימים באובונטו 16.04.

בניסיון להפעיל זימברה זה מראה לי: עמוד 127.0.0.1 דחה את החיבור.

אני מעריך את עזרתך בהצטרפות לקהילה זו.

טוב מאוד.

רק הוסף: בעזרת ls אתה יכול לדעת את מסלול התהליך וישנן גם פקודות אחרות כגון ss או fuser איתן אנו יכולים לראות איזה תהליך משתמש ביציאה.

נראה כאן: https://www.sysadmit.com/2018/06/linux-que-proceso-usa-un-puerto.html

מצוין, מסוכם ומוסבר היטב, אני לא שוכח את PUTONA היי. ;-D