חומת האש הפכה כעת לאחד מכלי האבטחה הבסיסיים לכל מחשב, בין אם זה בית או עסק. תצורתו לרוב אינה פשוטה וזה יכול להיות כאב ראש עבור משתמשים פחות מנוסים. כדי לעזור בעבודה זו ישנם כלים כגון UWF (חומת אש לא מסובכת) שמנסה לפשט את ניהול כללי חומת האש של הצוות.

UWF הוא חזית iptables שמתאימה במיוחד לשרתים והיא למעשה כלי התצורה המוגדר כברירת מחדל באובונטו לינוקס. פיתוחו בוצע ברעיון ליצור יישום פשוט וקל לשימוש וכך היה. מעולם לא היה קל יותר ליצור כללים עבור כתובות IPv4 ו- IPv6. במדריך שאנו מראים לך להלן, אנו נלמד אותך להשתמש בהוראות הבסיסיות של UWF כדי להגדיר את הכללים האופייניים שאתה עשוי להזדקק לחומת האש שלך.

המשימות הבסיסיות שאנו יכולים לבצע בחומת האש של המערכת הן מגוונות מאוד וכוללות מחסימת כתובת IP מסוימת או יציאה ועד לאפשר תנועה רק מרשת משנה ספציפית. כעת נסקור את הרלוונטיים ביותר באמצעות הפקודות הדרושות להפעלת UWF, כן, תמיד ממסוף המערכת:

חסום כתובת IP ספציפית באמצעות UWF

התחביר הבסיסי שעלינו להציג הוא הבא:

sudo ufw deny from {dirección-ip} to any

כדי לחסום או למנוע מעבר של כל החבילות של כתובת IP ספציפית נציג:

sudo ufw deny from {dirección-ip} to any

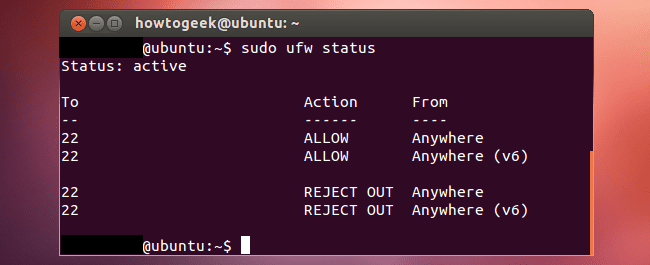

הראה את מצב חומת האש וכלליה

אנו יכולים לאמת את הכללים החדשים שהכנסנו זה עתה עם המשפט הבא:

$ sudo ufw status numbered

או עם הפקודה הבאה:

$ sudo ufw status

חסימה ספציפית של כתובת IP או יציאה ספציפיים

התחביר במקרה זה יהיה הבא:

ufw deny from {dirección-ip} to any port {número-puerto}

שוב, אם אנו רוצים לאמת את הכללים אנו נעשה זאת באמצעות הפקודה הבאה:

$ sudo ufw status numbered

דוגמה לפלט שמספק פקודה זו היא הבאה:

סטטוס: פעיל לפעולה מ - ------ ---- [1] 192.168.1.10 80 / tcp ALLOW Anywhere [2] 192.168.1.10 22 / tcp ALLOW Anywhere [3] Anywhere DENY 192.168.1.20 [4] 80 דני ב- 202.54.1.5

חסום כתובת IP ספציפית, יציאה וסוג פרוטוקול

על מנת לחסום כתובת IP ספציפית, יציאה ו / או סוג פרוטוקול במחשב שלך, עליך להזין את הפקודה הבאה:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

לדוגמא, אם היינו מקבלים התקפה מאת א האקר מכתובת ה- IP 202.54.1.1, דרך יציאה 22 ומתחת לפרוטוקול TCP, המשפט שיש להזין יהיה הבא:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

חסימת רשת משנה

במקרה ספציפי זה התחביר דומה מאוד למקרים הקודמים, שימו לב:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

בטל חסימה של כתובת IP או מחק כלל

אם אינך מעוניין לחסום עוד כתובת IP במערכת שלך או פשוט התבלבלת בעת הזנת כלל, נסה את הפקודה הבאה:

$ sudo ufw status numbered $ sudo ufw delete NUM

לדוגמא, אם ברצוננו לחסל את כלל מספר 4, עלינו להזין את הפקודה באופן הבא:

$ sudo ufw delete 4

כתוצאה מהפקודה שהוזנה, נקבל על המסך הודעה הדומה להודעה שאנו מראים לך:

מוחק:

להכחיש מ -202.54.1.5 לכל יציאה 80

להמשיך בפעולה (y | n)? y

הכלל נמחק

כיצד לגרום ל- UWF לא לחסום כתובת IP

הכללים UWF (או iptables, תלוי איך אתה מסתכל על זה) חלים תמיד עוקבים אחר ההזמנה שלך ומבוצעים ברגע שמתרחשת התאמה. כך, למשל, אם כלל מאפשר למחשב עם כתובת IP ספציפית להתחבר למחשב שלנו דרך יציאה 22 ובאמצעות פרוטוקול TCP (נניח, כדי לאפשר 22ובהמשך יש כלל חדש החוסם ספציפית כתובת IP ספציפית לאותו יציאה 22 (למשל עם ufw לדחות פרוטו TCP מ 192.168.1.2 לכל יציאה 22), הכלל שמופעל תחילה הוא זה המאפשר גישה ליציאה 22 ואילך, זה שחוסם את היציאה ל- IP המצוין, לא. זה בגלל זה סדר הכללים הוא גורם מכריע בעת קביעת התצורה של חומת האש של המכונה.

אם אנו רוצים למנוע את הבעיה הזו, אנחנו יכולים לערוך את הקובץ שנמצא ב /etc/ufw/before.rules ובתוכו הוסף קטע כגון "חסום כתובת IP", ממש אחרי השורה המציינת את הסוף של אותם "# סוף שורות נדרשות".

המדריך שהכנו עבורכם מסתיים כאן. כפי שאתה יכול לראות, מעתה ובעזרת UWF הנהלת ה- חומת אש זה כבר לא יהיה בלעדי למנהלי מערכות או למשתמשים מתקדמים.

ייצא UWF = UFW

?