몇 분 전에 Canonical이 출시되었습니다. 일부 패치 수정하기 위해 WPA 취약성 악용하기 어려운 것은 사실이지만 악의적 인 사용자가 암호를 훔칠 수 있습니다. Mark Shuttleworth를 운영하는 회사는 보고서에서 "원격 공격자"가 취약점을 악용 할 수 있다고 말했지만 WPA가 WiFi 연결과 관련되어 있다는 점을 고려할 때 모든 것이 그렇게하려면 동일한 네트워크에 연결해야한다는 것을 나타냅니다. , 가장 일반적인 것은 일부 카페 또는 상점에서 사용할 수있는 것과 같은 공개적인 것입니다.

처음에는 실패 Ubuntu 19.04 Disco Dingo 및 Ubuntu 18.04 LTS Bionic Beaver에만 영향을 미칩니다., 나는 그들이 Ubuntu 16.04 Xenial Xerus와 같이 Canonical에서 개발 한 다른 버전의 운영 체제에 대한 새 보고서를 게시하는 것을 배제하지 않기 때문에 "처음에"라고 말합니다. 실제로 Canonical은 두 개의 패키지를 업데이트해야한다고 언급했지만 작성 당시에는 하나만 나타났습니다.

WPA 취약점은 "원격으로"악용 될 수 있습니다.

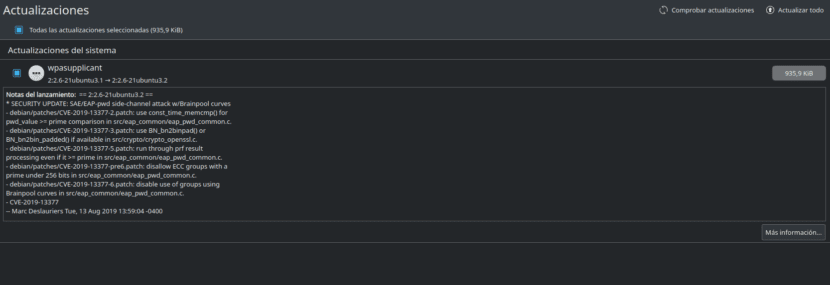

업데이트 할 (또는 앞으로있을) 패키지는 hostapd-2 : 2.6-21ubuntu3.2 y wpasupplicant-2 : 2.6-21ubuntu3.2 Ubuntu 19.04 Disco Dingo 및 hostapd-2 : 2.6-15ubuntu2.4 y wpasupplicant-2 : 2.6-15ubuntu2.4 Ubuntu 18.04 LTS Bionic Beaver 용. 위에서 언급했듯이 Disco Dingo의 두 번째 패치가 현재 사용 가능하다는 것을 확인할 수 있지만 첫 번째는 아직 사용할 수 없습니다..

24 시간 이내에 Canonical은 수정해야 할 다른 패치를 출시했습니다. PHP 취약점,하지만 걱정할 것이 없습니다. 항상 보안 결함이 있었으며 앞으로도있을 것이며 가장 중요한 것은 심각성과이를 수정하는 데 걸리는 시간입니다. Ubuntu 사용자 Linux 커뮤니티와 Canonical이 모두 있습니다., 보안 결함은 몇 시간이 아니라면 며칠 내에 수정됩니다. 어쨌든 가능한 한 빨리 보안 패치를 적용하고 변경 사항이 적용되도록 재부팅하는 것이 가장 좋습니다.