wireshark yra protokolo analizatorius tinklo nemokamai svarbiausia ir labiausiai naudojama pasaulyje, buvo žinomas kaip „Ethereal“, „Wireshark“ yra naudojama tinklo analizei ir sprendimui, ši programa leidžia mums užfiksuoti ir peržiūrėti tinklo duomenis su galimybe skaityti užfiksuotų paketų turinį.

wireshark leidžia jums pamatyti, kas vyksta jūsų tinkle, mikroskopiniu lygmeniu ir yra de facto standartas (ir dažnai de jure) daugelyje komercinių ir ne pelno siekiančių įmonių, valstybinių agentūrų ir švietimo įstaigų.

„Wireshark“ plėtra klesti dėka savanoriško tinklo ekspertų indėlio visame pasaulyje ir tai yra Geraldo Combso 1998 m. Pradėto projekto tęsinys.

Apie „Wireshark“

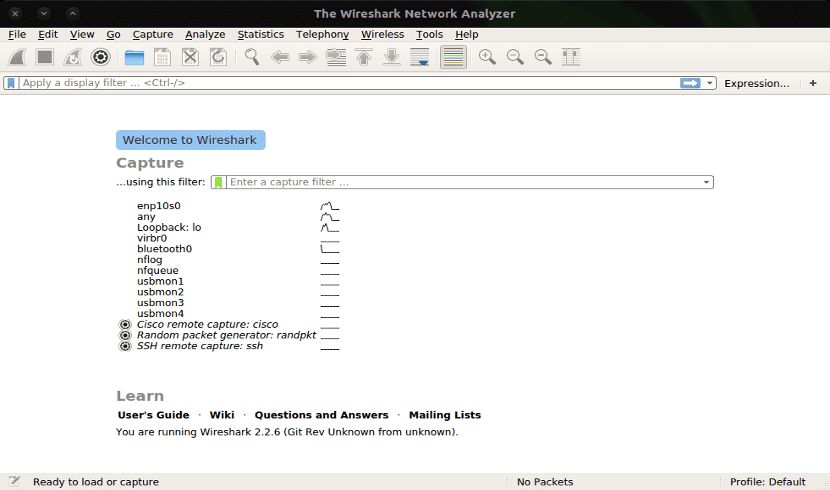

wireshark veikia daugumoje „Unix“ ir suderinamų operacinių sistemų, įskaitant „Linux“, „Microsoft Windows“, „Solaris“, „FreeBSD“, „NetBSD“, „OpenBSD“, „Android“ ir „Mac OS X“.

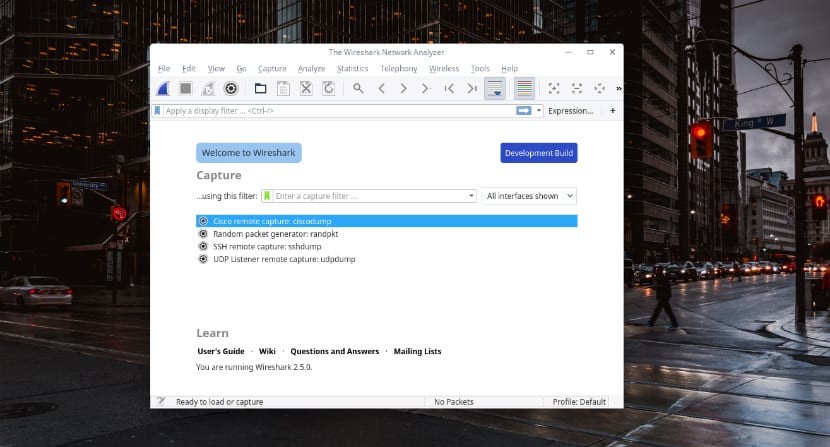

Ši programa Ji turi lengvai naudojamą sąsają, kuri gali padėti mums interpretuoti šimtų protokolų duomenis visuose skirtinguose pagrindinių tinklų tipuose.

Šiuos duomenų paketus galima peržiūrėti realiuoju laiku arba juos galima analizuoti neprisijungus, su dešimtimis fiksavimo / atsekimo failų formatų, įskaitant CAP ir ERF.

Įtaisyti iššifravimo įrankiai leidžia jums peržiūrėti įvairių populiarių protokolų, tokių kaip WEP ir WPA / WPA2, užšifruotus paketus. „Wireshark“ turi gausų funkcijų rinkinį, kuris apima:

- Nuodugnus šimtų protokolų patikrinimas, jų vis pridedama

- Tiesioginis fiksavimas ir analizė neprisijungus

- Standartinis trijų skydelių paketų navigatorius

- Kelių platformų - veikia „Windows“, „Linux“, „macOS“, „Solaris“, „FreeBSD“, „NetBSD“ ir daugelyje kitų

- Užfiksuotus tinklo duomenis galima naršyti naudojant GUI arba naudojant „TShark“ įrankį TTY režimu

- Galingiausi pramoniniai ekranų filtrai.

- Turtinga VoIP analizė

- Skaityti / rašyti daug įvairių fiksavimo failų formatų: „tcpdump“ („libpcap“), „Pcap NG“, „Catapult DCT2000“, „Cisco Secure IDS iplog“, „Microsoft Network Monitor“, „Network General Sniffer®“ (suspaustas ir nesuspaustas), „Sniffer® Pro“ ir „NetXray®“, „Network Instruments Observer“. , „NetScreen Snoop“, „Novell LANalyzer“, „RADCOM WAN / LAN Analyzer“, „Shomiti / Finisar Surveyor“, „Tektronix K12xx“, „Visual Networks Time Up Visual“, „WildPackets EtherPeek“ / „TokenPeek“ / „AiroPeek“ ir daugelis kitų

- „Gzip“ suglaudintus fiksavimo failus galima atsisegti skrendant

- Tiesioginius duomenis galima nuskaityti iš „Ethernet“, IEEE 802.11, PPP / HDLC, ATM, „Bluetooth“, USB, „Token Ring“, „Frame Relay“, FDDI ir kitų (priklausomai nuo jūsų platformos)

- Šifravimo palaikymas daugeliui protokolų, įskaitant „IPsec“, ISAKMP, „Kerberos“, SNMPv3, SSL / TLS, WEP ir WPA / WPA2

- Spalvinimo taisyklės gali būti taikomos paketų sąraše, kad būtų galima greitai ir intuityviai analizuoti

- Išvestį galima eksportuoti į XML, PostScript®, CSV ar paprastą tekstą

Kaip įdiegti „Wireshark“ „Ubuntu“ ir jo dariniuose?

Jei jus domina galimybė įdiegti šią programą savo sistemoje jie turės atidaryti terminaląTai galima padaryti su tokiu klavišų deriniu „Ctrl + Alt + T“ ir jame jie vykdys šias komandas.

Pirmas dalykas, kurį ketiname padaryti, yra pridėti šią saugyklą:

sudo add-apt-repository ppa:dreibh/ppa sudo apt-get update

Kai tai bus padaryta, dabar galime įdiegti programą naudodami:

sudo apt-get install wireshark

Baigę diegti yra keletas žingsnių, kuriuos reikia atlikti įgyvendinant privilegijų atskyrimą, leidžiant „Wireshark“ GUI veikti kaip normaliam vartotojui, o sąvartynas (kuris renka paketus iš savo sąsajų) veikia su reikalingomis padidintomis stebėjimo teisėmis.

Norėdami tai pasiekti, terminale įveskite šią komandą:

sudo dpkg-reconfigure wireshark-common

Čia turime pasirinkti „Taip“, kai bus klausiama, ar ne supernaudotojai turėtų sugebėti užfiksuoti paketus.

Jei tai neveikia, galime išspręsti šią problemą atlikdami šiuos veiksmus:

sudo chgrp YOUR_USER_NAME /usr/bin/dumpcap sudo chmod +x /usr/bin/dumpcap sudo setcap cap_net_raw,cap_net_admin+eip /usr/bin/dumpcap

Galiausiai, mes tiesiog turime ieškoti programos savo programų meniu įrankių skyriuje arba internete ir pamatysime piktogramą, kad galėtume ją paleisti.