Izmantošana divpakāpju autentifikācija laika gaitā pieaug, un vai tas ir drošība Tas neapšaubāmi kļūst par ārkārtīgi svarīgu jautājumu mūsu datoros, jo tajos glabājamās informācijas apjoms katru mēnesi palielinās, praktiski proporcionāli laikam, ko pavadām visās mūsu ierīcēs. Un, lai arī daudzi domā, ka laba parole glābj viņus no nepatikšanām, tā ir tikai puse patiesības, jo, saskaroties ar ierakstiem, kurus hakeri parasti veic daudzās vietās, maz un neko nevar darīt, ja ir iegūts mūsu ieraksta atslēgvārds.

Tad redzēsim, kā pievienot divpakāpju autentifikāciju SSH, kaut kas mums ļaus piedāvāt drošu attālo piekļuvi mūsu serveriem, gan mums, gan tiem, kas piekļūst saviem kontiem, lai garantētu konsekventāku drošības līmeni. Tiem, kuriem šī metode nav pilnībā domāta, sakiet, ka tā sastāv no izmantojiet paroli un pēc tam kodu, kuru nosūta pa citu maršrutu (piemēram, uz mūsu mobilo tālruni), lai vēlāk mēs to ievadītu un mēs beidzot varētu piekļūt saviem kontiem.

Salīdzinoši vienkāršs veids, kā pievienot divpakāpju autentifikāciju, ir Google Athenticator, rīks, ko Mountain View uzņēmums ir izlaidis šiem mērķiem un kas ir balstīts uz atvērtiem standartiem, piemēram, HMAP, un ir pieejams arī dažādās platformās, tostarp Linux. Bet, tā kā šim rīkam ir PAM moduļi, mēs varam integrēt to citos drošības risinājumos, piemēram, OpenSSH, tāpēc tieši to mēs redzēsim tālāk.

Lieki piebilst, ka mums būs nepieciešams dators ar jau instalētiem Linux un OpenSSH, kaut ko mēs darām Ubuntu šādi:

sudo apt-get instalēt openssh-serveri

Tad mobilajam risinājumam, kura pamatā būs Android, tāpēc, protams, mums būs nepieciešama planšetdators vai viedtālrunis ar Google operētājsistēmu, kurā mēs instalēsim Google rīku, kā redzēsim vēlāk. Tagad mēs esam gatavi sākt procedūru.

Pirmkārt, mums tas ir jādara instalējiet Google autentifikatoru, kaut kas Ubuntu gadījumā ir tikpat vienkāršs kā konsolē:

sudo apt-get install libpam-google-autentifikators

Ja tiek parādīta kļūda, mēs tiekam brīdināti par faila trūkumu drošība / pam_appl.h, mēs to varam atrisināt, instalējot paketi libpam0g-dev:

sudo apt-get instalēt libpam0g-dev

Tagad, kad darbojas Google autentifikators, mēs varam ģenerēt autentifikācijas atslēgu, izpildot:

google autentifikators

Pēc tam mēs to redzēsim QR kodu un drošības atslēga zem tās (blakus tekstam “Jūsu jaunā slepenā atslēga ir: xxxx”, papildus verifikācijas atslēga un avārijas kodi, kurus mēs izmantojam, ja mums nav Android ierīce. Mēs atbildam uz jautājumiem, kas uzdoti par servera konfigurāciju, un, ja neesam pārāk pārliecināti, mēs varam atbildēt uz visiem tiem jā, jo noklusējuma konfigurācija ir droša.

Tagad pienāk laiks iestatiet Google autentifikatoru Android ierīcēs, kurai lietojumprogrammu lejupielādējam no Play veikala. Izpildot to, mēs redzam, ka mums ir atļauts izvēlēties svītrkoda vai atslēgas ievadīšanu, kurai mēs varam izmantot QR kodu, ko redzam, konfigurējot šo rīku serverī, vai arī ievadīt burtciparu atslēgu. Pēdējam mēs izvēlamies opciju 'ssh autentifikācija' un tad mēs uzrakstām kodu.

Tad mēs redzēsim apstiprinājuma ekrānu, kur mums paskaidros, ka procedūra ir bijusi veiksmīga un ka no šī brīža mēs varam saņemt pieteikšanās kodus šajā lietojumprogrammā, tāpēc tagad mēs redzēsim pēdējo soli, kas ir Google autentifikatora aktivizēšana SSH serverī. Mēs izpildām:

sudo gedit /etc/pam.d/sshd

un mēs pievienojam šādu rindu:

Autors ir nepieciešams pam_google_authenticator.so

Tagad:

sudo gedit / etc / ssh / sshd_config

Mēs meklējam variantu ChallengeResponseAuthentification un mēs mainām tā vērtību uz “jā”.

Visbeidzot mēs restartējam SSH serveri:

sudo pakalpojuma ssh restartēšana

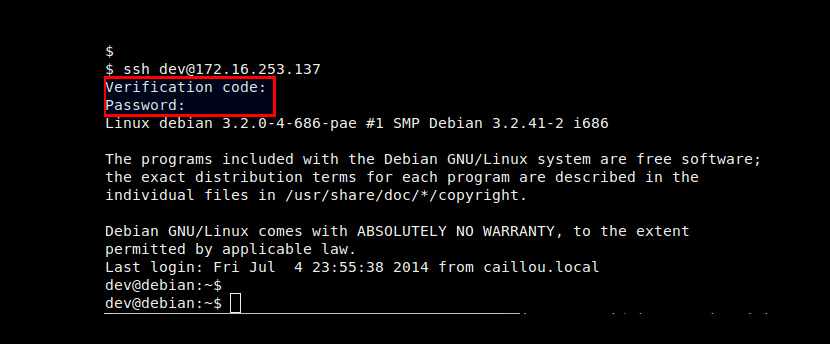

Mēs esam gatavi, un no šī brīža mēs varam piesakieties SSH serverī ar divpakāpju autentifikāciju, kurai mēs veicam parasto procedūru, bet mēs redzēsim, ka pirms paroles ievadīšanas mums tiek prasīts verifikācijas kods; pēc tam mēs palaižam lietojumprogrammu operētājsistēmā Android un, redzot drošības kodu, ievadām to datorā (mums tam ir 30 sekundes, pēc tam automātiski tiek ģenerēta jauna atslēga), un pēc tam mums tiek lūgts ievadīt visu SSH atslēgu. mūžs.