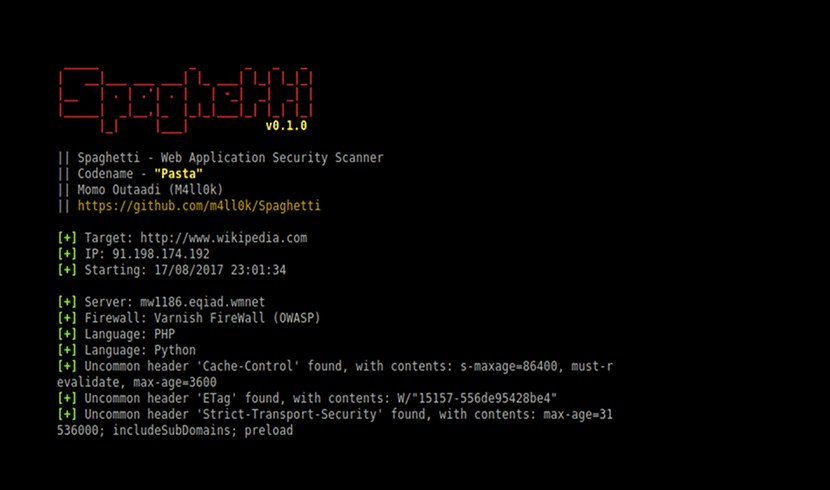

Nākamajā rakstā mēs apskatīsim spageti. Šī ir atvērtā koda lietojumprogramma. Tas ir izstrādāts Python un tas ļaus mums skenēt tīmekļa lietojumprogrammas, meklējot ievainojamības lai tos labotu. Lietojumprogramma ir paredzēta dažādu noklusējuma vai nedrošu failu atrašanai, kā arī nepareizu konfigurāciju noteikšanai.

Šodien jebkurš lietotājs ar minimālām zināšanām var izveidot tīmekļa lietojumprogrammas, tāpēc katru dienu tiek izveidoti tūkstošiem tīmekļa lietojumprogrammu. Problēma ir tā, ka daudzi no tiem tiek izveidoti, neievērojot pamata drošības līnijas. Lai izvairītos no durvju atvēršanas, mēs varam izmantot šo programmu, lai analizētu, vai mūsu tīmekļa lietojumprogrammām ir augsts vai vismaz pieņemams drošības līmenis. Spageti ir ļoti interesants un viegli lietojams ievainojamības skeneris.

Spageti 0.1.0 vispārīgās īpašības

Kā tas ir izstrādāts pitons šis rīks būs jāspēj darboties jebkurā operētājsistēmā padarīt to saderīgu ar pitona versiju 2.7.

Programma satur spēcīgu "Pirkstu nospiedums”Tas ļaus mums apkopot informāciju no tīmekļa lietojumprogrammas. Starp visiem informāciju, kuru varat savākt Šī lietojumprogramma izceļ informāciju, kas saistīta ar serveri, izstrādei izmantoto sistēmu (CakePHP, CherryPy, Django, ...), tā mūs informēs, ja tajā ir aktīvs ugunsmūris (Cloudflare, AWS, Barracuda, ...), ja tas ir izstrādāts, izmantojot cms (Drupal, Joomla, Wordpress utt.), operētājsistēmu, kurā darbojas lietojumprogramma, un izmantoto programmēšanas valodu.

Mēs varam arī iegūt informāciju no tīmekļa lietojumprogrammas administrēšanas paneļa, aizmugurējām durvīm (ja tādas ir) un daudzām citām lietām. Turklāt šī programma ir aprīkota ar dažām noderīgu funkciju sērijām. To visu mēs varam realizēt no termināla un vienkāršā veidā.

Šīs programmas darbība terminālim kopumā ir bijusi šāda. Katru reizi, palaižot rīku, mums vienkārši būs jāizvēlas tās tīmekļa lietojumprogrammas URL, kuru mēs vēlamies analizēt. Mums būs jāievada arī parametri, kas atbilst funkcionalitātei, kuru mēs vēlamies izmantot. Tad rīks būs atbildīgs par atbilstošās analīzes veikšanu un parādīs iegūtos rezultātus.

Mēs varam piekļūt lietojumprogrammas kodam un tā īpašībām no GitHub projekta. Lietderība ir diezgan spēcīga un viegli lietojama. Jāsaka arī, ka tam ir ļoti aktīvs izstrādātājs, kurš specializējas ar datoru drošību saistītos rīkos. Tāpēc es domāju, ka nākamais atjauninājums ir laika jautājums.

Instalējiet spageti 0.1.0

Šajā rakstā mēs instalēsim Ubuntu 16.04, bet Spaghetti var instalēt jebkurā izplatīšanā. Mums vienkārši ir jādara ir instalēts python 2.7 (vismaz) un izpildiet šādas komandas:

git clone https://github.com/m4ll0k/Spaghetti.git cd Spaghetti pip install -r doc/requirements.txt python spaghetti.py -h

Kad instalēšana ir pabeigta, mēs varam izmantot rīku visās tīmekļa lietojumprogrammās, kuras mēs vēlamies skenēt.

Izmantojiet spageti

Ir svarīgi atzīmēt, ka vislabākais šī rīka izmantojums ir atrast atklātas drošības nepilnības mūsu tīmekļa lietojumprogrammās. Izmantojot programmu, pēc drošības trūkumu atrašanas mums vajadzētu būt viegli tos novērst (ja mēs esam izstrādātāji). Tādā veidā mēs varam padarīt mūsu lietojumprogrammas drošākas.

Lai izmantotu šo programmu, kā jau teicu iepriekš, no termināļa (Ctrl + Alt + T) mums būs jāraksta kaut kas līdzīgs šim:

python spaghetti.py -u “objetivo” -s [0-3]

vai arī mēs varam izmantot:

python spaghetti.py --url “objetivo” --scan [0-3]

Vietā, kurā lasāt “objektīvi”, jums būs jānovieto URL, lai to analizētu. Izmantojot opcijas -uo –url, tā attiecas uz skenēšanas mērķi, -so – skenēšana mums dos dažādas iespējas no 0 līdz 3. Detalizētāku nozīmi varat pārbaudīt, izmantojot programmas palīdzību.

Ja mēs vēlamies uzzināt, kādas iespējas tas mums padara pieejamus, mēs varam izmantot palīdzību, kuru tā mums parādīs ekrānā.

Būtu neprātīgi neatrast, ka citi lietotāji varētu izmantot šo rīku, lai mēģinātu piekļūt tīmekļa lietojumprogrammām, kas viņiem nepieder. Tas būs atkarīgs no katra lietotāja ētikas.

Lai cik tas varētu likties neticami, instalēšana man neizdodas, kad es gribu instalēt "Skaisto zupu", tā vispār neatbalsta Python3 un "drukātajā" parakstu nejēdzības dēļ viņiem vajadzēja izmantot "importēt no __future___" :

Kolekcija BeautifulSoup

Lejupielādējot BeautifulSoup-3.2.1.tar.gz

Pilnīga izvade no komandas python setup.py egg_info:

Traceback (pēdējais zvans pēdējais):

Fails «», 1. rindiņa, iekš

Fails "/tmp/pip-build-hgiw5x3b/BeautifulSoup/setup.py", 22. rindiņa

drukāt "Vienību testi neizdevās!"

^

SyntaxError: izsaukumā "drukāt" trūkst iekavas

Es domāju, ka BeautifulSoup var instalēt, izmantojot sudo apt install python-bs4. Ceru, ka tas atrisinās jūsu problēmu. Salu2.