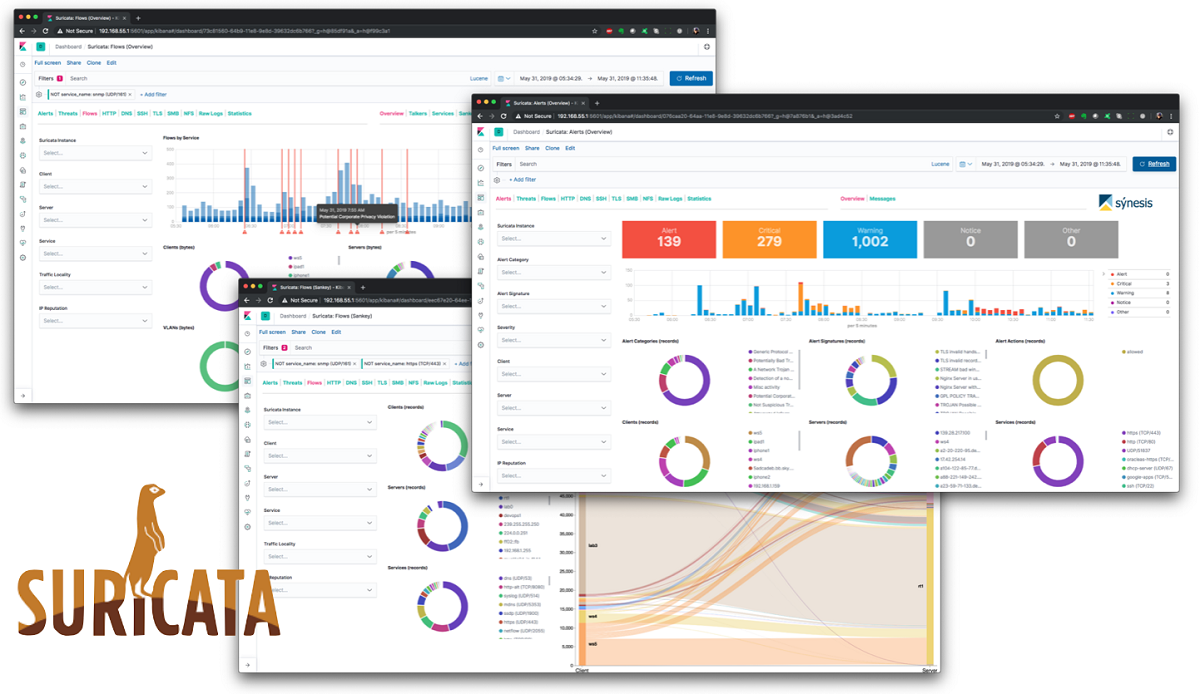

Setelah setahun pembangunan, Buka Maklumat Keselamatan Yayasan (OISF) dimaklumkan melalui catatan blog, pelancaran versi baru Suricata 6.0, yang merupakan sistem pengesanan dan pencegahan pencerobohan jaringan yang menyediakan cara untuk memeriksa berbagai jenis lalu lintas.

Dalam edisi baru ini beberapa penambahbaikan yang sangat menarik dibentangkan, seperti sokongan untuk HTTP / 2, penambahbaikan pada pelbagai protokol, peningkatan prestasi, antara lain perubahan.

Bagi mereka yang tidak tahu mengenai meerkat, anda harus mengetahui bahawa perisian ini eIni berdasarkan sekumpulan peraturan dikembangkan secara luaran untuk memantau lalu lintas rangkaian dan memberikan makluman kepada pentadbir sistem apabila kejadian mencurigakan berlaku

Dalam konfigurasi Suricata, ia dibenarkan menggunakan pangkalan data tanda tangan yang dikembangkan oleh projek Snort, serta set peraturan Emerging Threats and Emerging Threats Pro.

Kod sumber projek diedarkan di bawah lesen GPLv2.

Berita utama Suricata 6.0

Dalam versi baru Suricata 6.0 ini kita dapat menjumpai sokongan awal untuk HTTP / 2 dengan penambahbaikan yang tidak terkira banyaknya seperti penggunaan satu sambungan, pemampatan header, antara lain.

selain itu sokongan untuk protokol RFB dan MQTT disertakan, termasuk definisi protokol dan keupayaan pembalakan.

juga prestasi pendaftaran bertambah baik melalui enjin EVE, yang memberikan output JSON dari acara. Pecutan dicapai berkat penggunaan penjana sink JSON baru, yang ditulis dalam bahasa Rust.

Skalabiliti sistem pendaftaran EVE meningkat dan melaksanakan keupayaan untuk mengekalkan fail log hotel untuk setiap siaran.

Selain itu, Suricata 6.0 memperkenalkan bahasa definisi peraturan baru yang menambahkan sokongan untuk parameter from_end dalam kata kunci byte_jump dan parameter bitmask dalam byte_test. Di samping itu, kata kunci pcrexform telah dilaksanakan untuk membolehkan ungkapan biasa (pcre) menangkap substring.

Keupayaan untuk mencerminkan alamat MAC dalam rekod EVE dan meningkatkan perincian rekod DNS.

Daripada perubahan lain yang menonjol versi baru ini:

- Penukaran urldecode ditambahkan. Kata kunci byte_math ditambah.

- Keupayaan log untuk protokol DCERPC. Keupayaan untuk menentukan keadaan untuk membuang maklumat ke dalam log.

- Prestasi motor aliran yang lebih baik.

- Sokongan untuk mengenal pasti pelaksanaan SSH (HASSH).

- Pelaksanaan penyahkod terowong GENEVE.

- Kod karat ditulis semula untuk menangani ASN.1, DCERPC, dan SSH. Rust juga menyokong protokol baru.

- Berikan keupayaan untuk menggunakan cbindgen untuk menghasilkan pautan di Rust dan C.

- Menambah sokongan pemalam awal.

Akhirnya jika anda ingin mengetahui lebih lanjut mengenainya, anda boleh menyemak butirannya dengan pergi ke pautan berikut.

Bagaimana cara memasang Suricata di Ubuntu?

Untuk memasang utiliti ini, kami dapat melakukannya dengan menambahkan repositori berikut ke sistem kami. Untuk melakukan ini, ketik arahan berikut:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

Sekiranya mempunyai Ubuntu 16.04 atau menghadapi masalah dengan kebergantungan, dengan perintah berikut ini diselesaikan:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Pemasangan selesai, disyorkan untuk mematikan sebarang pek fitur offloead di NIC yang sedang didengarkan oleh Suricata.

Mereka boleh mematikan LRO / GRO pada antara muka rangkaian eth0 menggunakan arahan berikut:

sudo ethtool -K eth0 gro off lro off

Meerkat menyokong sejumlah mod operasi. Kita dapat melihat senarai semua mod pelaksanaan dengan arahan berikut:

sudo /usr/bin/suricata --list-runmodes

Mod larian lalai yang digunakan ialah autofp bermaksud "pengimbangan beban aliran tetap automatik". Dalam mod ini, paket dari setiap aliran yang berbeza ditugaskan ke satu rangkaian pengesanan. Aliran ditugaskan ke utas dengan bilangan paket yang belum diproses paling rendah.

Sekarang kita boleh meneruskannya mulakan Suricata dalam mod langsung pcap, menggunakan arahan berikut:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal