Een paar uur geleden hebben we een artikel gepubliceerd over wat bekend staat als Lockdown, een nieuwe beveiligingsmodule die wordt geleverd met Linux 5.4. Onder wat deze module zal doen, moeten we de uitvoering van willekeurige code helpen voorkomen. Het voorbeeld dat het belang ervan het beste verklaart, is sindsdien aangekomen Canonical heeft verschillende kwetsbaarheden verholpen en sommige zouden kunnen worden gebruikt om willekeurige code uit te voeren, iets dat moeilijker zal zijn na de release van Linux 5.4.

In totaal zijn ze gecorrigeerd 6 kwetsbaarheden verzameld in drie rapporten: de USN-4142-1 die van invloed is op Ubuntu 19.04, Ubuntu 18.04 en Ubuntu 16.04, de USN-4142-2 die hetzelfde is als de vorige, maar gericht op Ubuntu 14.04 en Ubuntu 12.04 (beide in ESM-versies) en USN-4143-1, wat van invloed is op de drie versies die nog steeds officiële ondersteuning genieten. Alle kwetsbaarheden hebben het label medium urgentie gekregen.

Zes kwetsbaarheden die verklaren waarom Lockdown belangrijk voor ons is

De gecorrigeerde kwetsbaarheden waren de volgende:

- CVE-2019-5094: Er bestaat een beveiligingslek met betrekking tot het uitvoeren van code dat kan worden misbruikt in de functionaliteit van E2fsprogs 1.45.3 quota-bestanden. Een speciaal vervaardigde ext4-partitie kan ervoor zorgen dat de heap buiten de limiet wordt geschreven, waardoor code wordt uitgevoerd. Een aanvaller U kunt een partitie beschadigen om deze kwetsbaarheid te activeren.

- CVE-2017-2888: Er is sprake van een misbruikbaar beveiligingslek met betrekking tot integer-overflow bij het maken van een nieuw RGB-oppervlak in SDL 2.0.5. Een speciaal vervaardigd bestand kan een geheel getal veroorzaken overflow resulterend in te weinig toegewezen geheugen, wat kan leiden tot een Bufferoverloop en mogelijke uitvoering van code. Een aanvaller kan een Afbeeldingsbestand dat speciaal is ontworpen om dit beveiligingslek te veroorzaken.

- CVE-2019-7635, CVE-2019-7636, CVE-2019-7637 y CVE-2019-7638: SDL (Simple DirectMedia Layer) tot 1.2.15 en 2.x tot 2.0.9 heeft een lOp Blit1to4 gebaseerde overbuffering in video / SDL_blit_1.c, SDL_GetRGB in video / SDL_pixels.c, SDL_FillRect in video / SDL_surface.c en Map1toN in video / SDL_pixels.c.

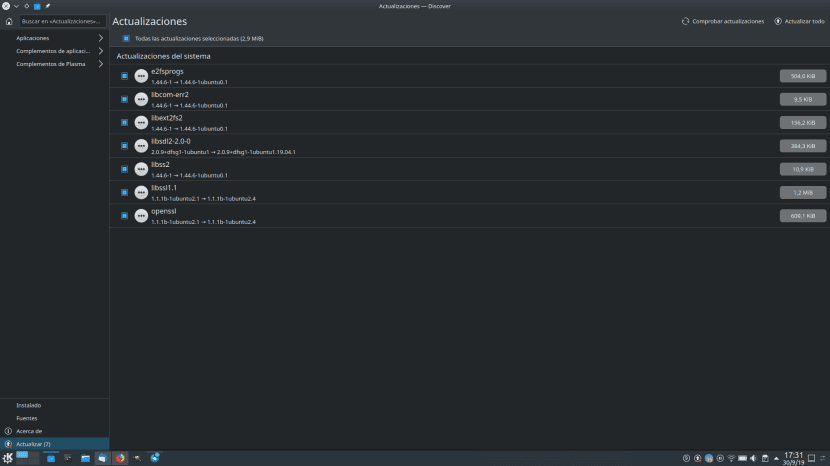

De eerste van het bovenstaande heeft ook betrekking op Ubuntu 19.10 Eoan Hermelijn, dus patches zullen binnenkort worden vrijgegeven voor de versie die op 17 oktober wordt uitgebracht. Nadat de updates zijn geïnstalleerd, moet u uw computer opnieuw opstarten om de wijzigingen door te voeren. En hoewel het geen ernstige mislukkingen zijn, Lockdown, We zullen op je wachten.