Enkele ogenblikken geleden is Canonical gelanceerd enkele patches om een WPA-kwetsbaarheid wat, hoewel het waar is dat het moeilijk zou zijn om te misbruiken, ertoe zou kunnen leiden dat een kwaadwillende gebruiker onze wachtwoorden steelt. In zijn rapport zegt het bedrijf dat Mark Shuttleworth beheert dat de kwetsbaarheid kan worden misbruikt door een "externe aanvaller", maar aangezien WPA gerelateerd is aan wifi-verbindingen, lijkt alles erop te wijzen dat we hiervoor verbonden moeten zijn met hetzelfde netwerk. , waarvan de meest voorkomende een openbare is, zoals die in sommige cafés of winkels.

Aanvankelijk de mislukking heeft alleen invloed op Ubuntu 19.04 Disco Dingo en Ubuntu 18.04 LTS Bionic Beaver, en ik zeg "in het begin" omdat ik niet uitsluit dat ze een nieuw rapport publiceren voor andere versies van het besturingssysteem ontwikkeld door Canonical, zoals Ubuntu 16.04 Xenial Xerus. In feite vermeldt Canonical dat twee pakketten moeten worden bijgewerkt, maar op het moment van schrijven is er mij maar één verschenen.

De WPA-kwetsbaarheid kan "op afstand" worden misbruikt

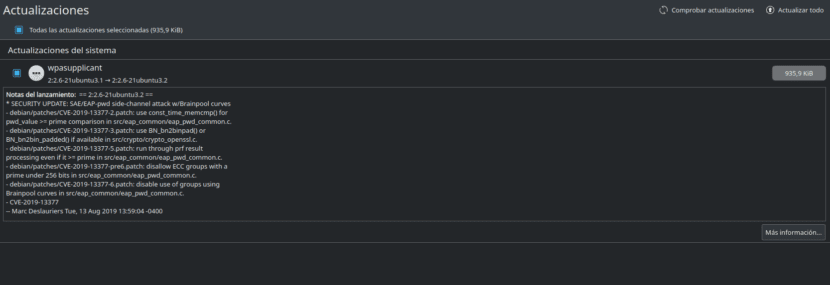

De pakketten die er zijn (of zullen zijn) om te updaten zijn de hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 voor Ubuntu 19.04 Disco Dingo en hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 voor Ubuntu 18.04 LTS Bionic Beaver. Zoals ik hierboven al zei, kunnen we bevestigen dat de tweede patch voor Disco Dingo nu beschikbaar is, maar de eerste is nog niet beschikbaar.

Minder dan 24 uur geleden heeft Canonical andere patches uitgebracht om te repareren een PHP-kwetsbaarheid, maar u hoeft zich nergens zorgen over te maken. Er zijn altijd beveiligingsproblemen geweest en zullen er altijd zijn en het belangrijkste is de ernst ervan en hoe lang het duurt om ze op te lossen. Ubuntu-gebruikers we hebben zowel de Linux-gemeenschap als Canonical achter ons, dus beveiligingsfouten worden in dagen, zo niet uren, gecorrigeerd. In ieder geval is het het beste om beveiligingspatches zo snel mogelijk toe te passen en opnieuw op te starten om de wijzigingen door te voeren.