Na een jaar van ontwikkeling is de Open Stichting Informatiebeveiliging (OISF) bekend gemaakt door een blogpost, de release van de nieuwe versie van Suricata 6.0, een systeem voor detectie en preventie van netwerkinbraak dat een middel biedt om verschillende soorten verkeer te inspecteren.

In deze nieuwe editie er worden een aantal zeer interessante verbeteringen gepresenteerd, zoals ondersteuning voor HTTP / 2, verbeteringen aan verschillende protocollen, prestatieverbeteringen en andere wijzigingen.

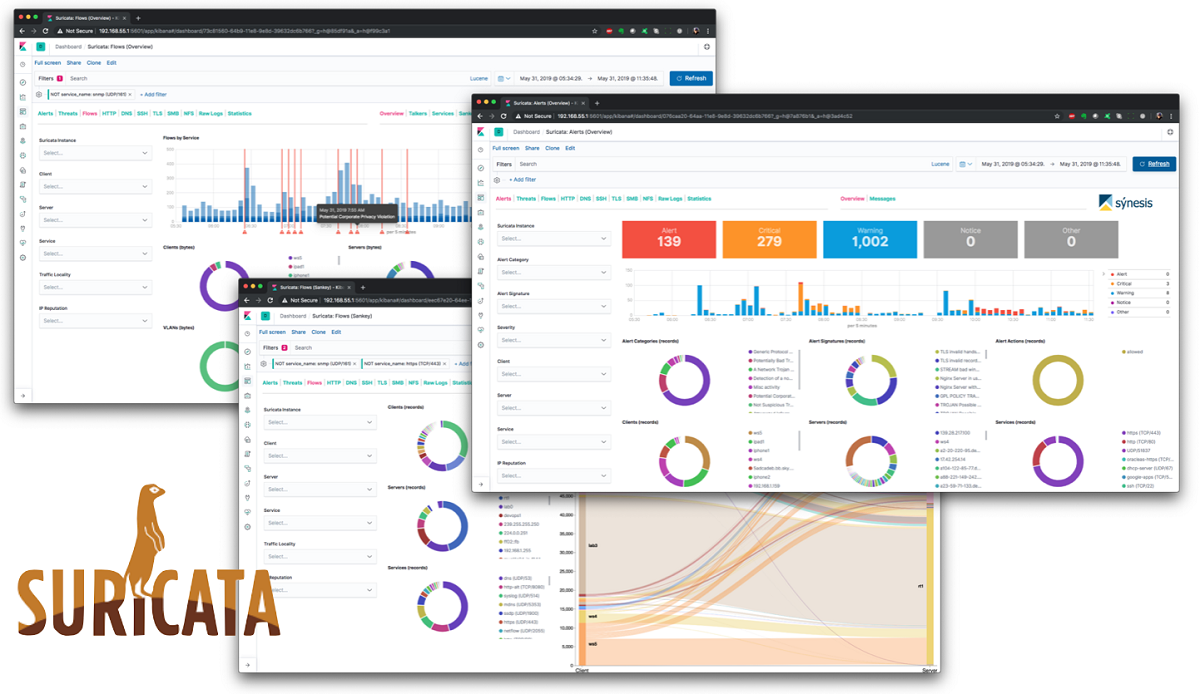

Voor degenen die niets van meerkat weten, moet u weten dat deze software eHet is gebaseerd op een reeks regels extern ontwikkeld om het netwerkverkeer te bewaken en waarschuwt de systeembeheerder wanneer zich verdachte gebeurtenissen voordoen.

In Suricata-configuraties is het toegestaan om de signature-database te gebruiken die is ontwikkeld door het Snort-project, evenals de regelsets Emerging Threats en Emerging Threats Pro.

De broncode van het project wordt gedistribueerd onder de GPLv2-licentie.

Belangrijkste nieuws van Suricata 6.0

In deze nieuwe versie van Suricata 6.0 vinden we het initiële ondersteuning voor HTTP / 2 waarmee talloze verbeteringen worden aangebracht zoals onder andere het gebruik van een enkele verbinding, het comprimeren van headers.

Daarnaast ondersteuning voor RFB- en MQTT-protocollen was inbegrepen, inclusief protocoldefinitie en logging-mogelijkheden.

ook de registratieprestaties waren aanzienlijk verbeterd via de EVE-engine, die JSON-uitvoer van gebeurtenissen biedt. Versnelling wordt bereikt dankzij het gebruik van de nieuwe JSON-sink-generator, geschreven in de Rust-taal.

De schaalbaarheid van het EVE-registratiesysteem is vergroot en de mogelijkheid geïmplementeerd om voor elke uitzending een hotellogbestand bij te houden.

Bovendien heeft Suricata 6.0 introduceert een nieuwe taal voor het definiëren van regels die ondersteuning toevoegt voor de parameter from_end in het sleutelwoord byte_jump en de parameter bitmask in byte_test. Bovendien is het pcrexform-sleutelwoord geïmplementeerd zodat reguliere expressies (pcre) een substring kunnen vastleggen.

De mogelijkheid om MAC-adressen weer te geven in het EVE-record en de details van het DNS-record te vergroten.

Van de andere opvallende veranderingen van deze nieuwe versie:

- URLdecode-conversie toegevoegd. Sleutelwoord byte_math toegevoegd.

- Logboekfunctie voor het DCERPC-protocol De mogelijkheid om voorwaarden te definiëren om informatie in het logboek te dumpen.

- Verbeterde prestaties van de stromingsmotor.

- Ondersteuning om SSH-implementaties (HASSH) te identificeren.

- Implementatie van de GENEVE-tunneldecoder.

- Rustcode herschreven om ASN.1, DCERPC en SSH te verwerken. Rust ondersteunt ook nieuwe protocollen.

- Bied de mogelijkheid om cbindgen te gebruiken om links te genereren in Rust en C.

- Ondersteuning voor eerste plug-ins toegevoegd.

Eindelijk als je er meer over wilt weten, u kunt de details bekijken door te gaan naar de volgende link.

Hoe Suricata op Ubuntu te installeren?

Om dit hulpprogramma te installeren, kunnen we het doen door de volgende repository aan ons systeem toe te voegen. Typ hiervoor de volgende opdrachten:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

In het geval van Ubuntu 16.04 of problemen met afhankelijkheden, met het volgende commando is het opgelost:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Installatie voltooid, het wordt aanbevolen om elk offloead-functiepakket uit te schakelen op de NIC waarnaar Suricata luistert.

Ze kunnen LRO / GRO uitschakelen op de eth0-netwerkinterface met behulp van de volgende opdracht:

sudo ethtool -K eth0 gro off lro off

Meerkat ondersteunt een aantal bedieningsmodi We kunnen de lijst met alle uitvoeringsmodi zien met het volgende commando:

sudo /usr/bin/suricata --list-runmodes

De standaard gebruikte run-modus is autofp staat voor "automatic fixed flow load balancing". In deze modus worden pakketten van elke verschillende stream toegewezen aan een enkele detectiethread. De stromen worden toegewezen aan de threads met het laagste aantal onverwerkte pakketten.

Nu kunnen we verder gaan start Suricata in pcap live-modus, met behulp van de volgende opdracht:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal