De firewall is nu een van de basisbeveiligingstools geworden voor elke computer, of het nu thuis of op het werk is. De configuratie is vaak niet eenvoudig En het kan hoofdpijn zijn voor minder ervaren gebruikers. Om bij dit werk te helpen, zijn er tools zoals UWF (Uncomplicated Firewall) die dit proberen vereenvoudig het beheer van firewallregels van het team.

UWF is een iptables front-end die bijzonder goed geschikt is voor servers en in feite de standaard configuratietool in Ubuntu Linux De ontwikkeling ervan werd uitgevoerd met het idee om een eenvoudige en gemakkelijk te gebruiken applicatie te maken en dat is het ook. Regels maken voor IPv4- en IPv6-adressen is nog nooit zo eenvoudig geweest. In de tutorial die we u hieronder laten zien, zullen we u leren om de basis UWF-instructies te gebruiken om de typische regels te configureren die u mogelijk nodig heeft in uw firewall.

De basistaken die we kunnen uitvoeren in de firewall van het systeem zijn zeer gevarieerd en omvatten het blokkeren van een bepaald IP-adres of poort tot het alleen toestaan van verkeer van een specifiek subnet. We zullen nu de meest relevante bekijken met behulp van de nodige commando's om UWF aan te roepen, ja, altijd vanaf de systeemterminal:

Blokkeer een specifiek IP-adres met UWF

De basissyntaxis die we moeten introduceren, is de volgende:

sudo ufw deny from {dirección-ip} to any

Om de doorgang van alle pakketten van een specifiek IP-adres te blokkeren of te voorkomen, introduceren we:

sudo ufw deny from {dirección-ip} to any

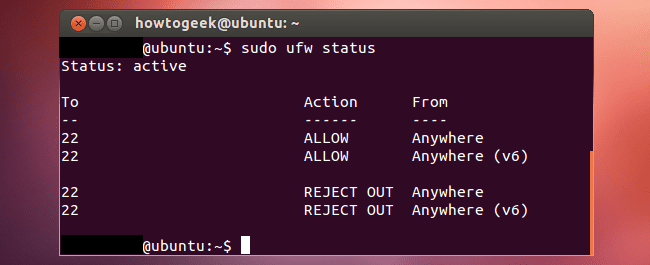

Toon de status van de firewall en zijn regels

We kunnen de nieuwe regels die we zojuist hebben geïntroduceerd verifiëren met de volgende zin:

$ sudo ufw status numbered

Of met het volgende commando:

$ sudo ufw status

Specifieke blokkering van een specifiek IP-adres of poort

De syntaxis zou in dit geval de volgende zijn:

ufw deny from {dirección-ip} to any port {número-puerto}

Nogmaals, als we de regels willen verifiëren, doen we dat met het volgende commando:

$ sudo ufw status numbered

Een voorbeeld van de uitvoer die deze opdracht zou opleveren, is de volgende:

Status: actief Naar actie Van - ------ ---- [1] 192.168.1.10 80 / tcp ALLOW Anywhere [2] 192.168.1.10 22 / tcp ALLOW Anywhere [3] Anywhere WEIGEREN 192.168.1.20 [4] 80 WEIGEREN IN 202.54.1.5

Blokkeer een specifiek IP-adres, poort en protocoltype

Om een specifiek IP-adres, een poort en / of een type protocol op uw computer te kunnen blokkeren, moet u de volgende opdracht invoeren:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

Als we bijvoorbeeld een aanval kregen van een hacker Vanaf het IP-adres 202.54.1.1, via poort 22 en onder het TCP-protocol, zou de in te voeren zin de volgende zijn:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

Een subnet blokkeren

Voor dit specifieke geval lijkt de syntaxis sterk op de vorige gevallen, let op:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Deblokkeer een IP-adres of verwijder een regel

Als je een IP-adres binnen je systeem niet langer wilt blokkeren of als je gewoon in de war bent geraakt bij het invoeren van een regel, probeer dan het volgende commando:

$ sudo ufw status numbered $ sudo ufw delete NUM

Als we bijvoorbeeld regel nummer 4 willen elimineren, moeten we de opdracht als volgt invoeren:

$ sudo ufw delete 4

Als resultaat van de ingevoerde opdracht, zouden we een bericht op het scherm krijgen dat lijkt op het volgende dat we u laten zien:

Verwijderen:

weigeren van 202.54.1.5 naar een willekeurige poort 80

Ga verder met bewerking (y | n)? y

Regel verwijderd

Hoe UWF een IP-adres niet blokkeert

De regels die UWF (of iptables, afhankelijk van hoe je ernaar kijkt) toepassen volgen altijd uw bestelling en worden uitgevoerd zodra er een match plaatsvindt Als een regel bijvoorbeeld toestaat dat een computer met een specifiek IP-adres verbinding maakt met onze computer via poort 22 en het TCP-protocol gebruikt (bijvoorbeeld sudo ufw staat 22 toe), en later is er een nieuwe regel die specifiek een specifiek IP-adres naar dezelfde poort 22 blokkeert (bijvoorbeeld met ufw deny proto tcp van 192.168.1.2 naar een willekeurige poort 22), is de regel die als eerste wordt toegepast degene die toegang geeft tot poort 22 en later, degene die die poort blokkeert naar het aangegeven IP-adres, nr. Het is daarom de volgorde van de regels is een doorslaggevende factor bij het configureren van de firewall van een machine.

Als we willen voorkomen dat dit probleem zich voordoet, we kunnen het bestand in /etc/ufw/before.rules en voeg daarbinnen een sectie toe zoals "Blokkeer een IP-adres", net na de regel die het einde aangeeft van dezelfde "# Einde vereiste regels".

De gids die we voor u hebben opgesteld, eindigt hier. Zoals u kunt zien, wordt vanaf nu en met hulp van UWF de administratie van de firewall Het is niet langer exclusief voor systeembeheerders of gevorderde gebruikers.

export UWF = UFW

?