P

In het volgende artikel gaan we kijken naar Firejail. Het kan gebeuren dat u in sommige gevallen om de een of andere reden geïnteresseerd bent, test min of meer stabiele applicaties In dergelijke gevallen is het normaal dat u zich zorgen maakt over de beveiliging van uw systeem. Iets dat in Gnu / Linux kan worden gedaan, is om deze applicaties in een sandbox te gebruiken.

Voor alle duidelijkheid: dat moet gezegd worden 'sandboxing'is het vermogen om uit te voeren applicaties in een sandbox Dit geeft de applicatie een behoorlijke hoeveelheid middelen die nodig zijn om te draaien. Dankzij de applicatie genaamd Firejail kunnen we veilig applicaties draaien die niet vertrouwd zijn in Gnu / Linux. Firejail is een tool ontworpen voor veiligheidsbewuste gebruikers, die hun systeem proberen te beschermen.

Firejail is een SUID-programma dat vermindert het risico op inbreuken op de beveiliging door de runtime-omgeving te beperken niet-vertrouwde applicaties die naamruimten gebruiken en seccomp-bpf Staat een proces en al zijn nakomelingen toe om hun eigen privéweergave te hebben van wereldwijd gedeelde kernelbronnen zoals de netwerkstack, procestabel, mounttabel, enz.

Dit programma is geweest geschreven in C y praktisch geen afhankelijkheden nodig De software werkt op elke Gnu / Linux-machine met kernelversie 3.x of nieuwer De zandbak is licht, de overhead is laag. Er zijn geen ingewikkelde configuratiebestanden om te bewerken, geen open socketverbindingen en geen daemons die op de achtergrond draaien. Alle beveiligingsfuncties worden rechtstreeks in de kernel geïmplementeerd. Het programma is uitgebracht onder de GPL v2-licentie.

Firejail kan elk type proces uitvoeren: servers, grafische applicaties en zelfs gebruikersaanmeldingssessies. De software bevat beveiligingsprofielen voor een groot aantal programma's GNU / Linux: Mozilla Firefox, Chromium, VLC, Streaming, etc.

Algemene kenmerken van Firejail

- Linux-naamruimten.

- Bestandssysteemcontainer.

- Beveiligingsfilters.

- Netwerkcompatibiliteit.

- Beveiligingsprofielen.

- Toewijzing van middelen.

- Grafische gebruikersinterface.

Is te vinden gedetailleerde informatie over Firejail-functies in de officiële projectpagina.

Installeer Firejail op Ubuntu

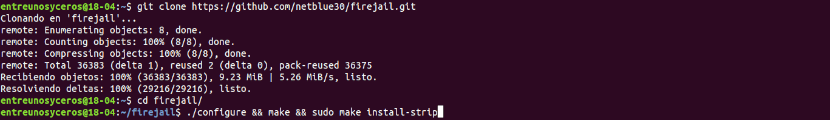

Installatie is mogelijk het nieuwste pakket downloaden van de Github-pagina van het project git commando gebruiken in terminal (Ctrl + Alt + T):

git clone https://github.com/netblue30/firejail.git cd firejail ./configure && make && sudo make install-strip

Als je git niet op je systeem hebt geïnstalleerd, kun je het installeren met het commando:

sudo apt install git

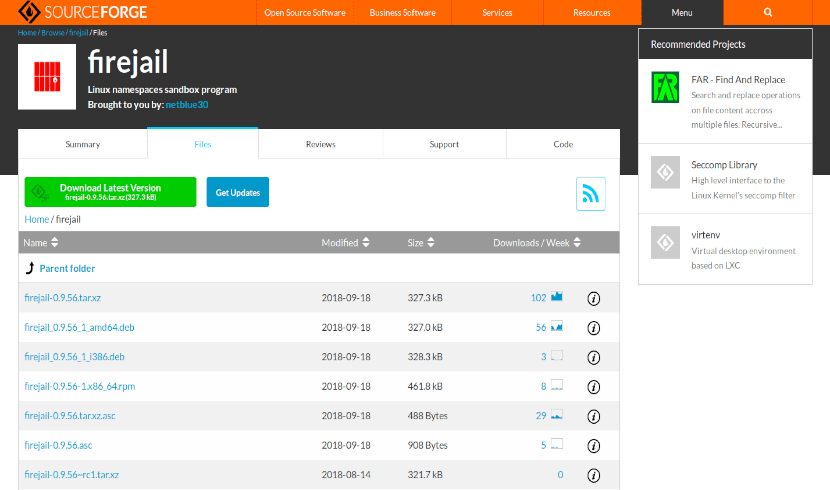

We zullen ook kunnen Installeer Firejail door het .deb-pakket te downloaden en het gebruik van de pakketbeheerder. Dit bestand kan worden gedownload vanaf het SourceForge van het project.

Nadat u het bestand heeft gedownload, kunt u het programma installeren door een terminal in te typen (Ctrl + Alt + T):

sudo dpkg -i firejail_*.deb

Toepassingen uitvoeren met Firejail op Gnu / Linux

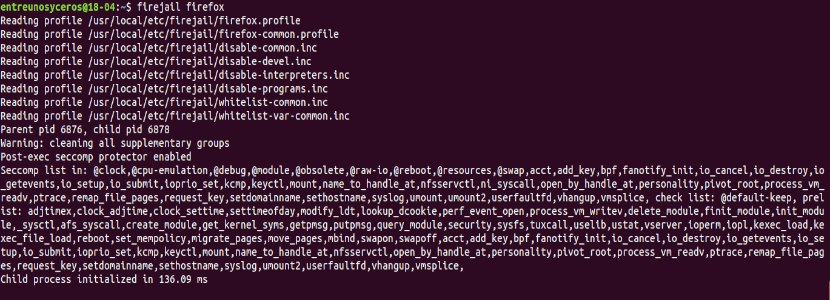

Zodra de installatie is voltooid, bent u nu klaar om de applicaties met Firejail uit te voeren. Dit wordt bereikt door een terminal te openen (Ctrl + Alt + T) en Firejail schrijven voor het commando dat we willen uitvoeren.

firejail firefox #Inicia el navegador web Firefox

Maak een beveiligingsprofiel aan

Firejail omvat veel beveiligingsprofielen voor verschillende toepassingen. Als u het project heeft gemaakt van de bron vindt u de profielen op:

ruta-a-firejail/etc/

Als u heeft gebruikt het deb-pakket, je kunt de beveiligingsprofielen vinden in:

/etc/firejail/

Gebruikers moeten plaats de te gebruiken profielen in de volgende directory:

~/.config/firejail

Als wat je wilt is de toegang tot een bepaalde map beperken, kunt u een blacklist-regel gebruiken om precies dat te bereiken. Het volgende kan bijvoorbeeld aan uw beveiligingsprofiel worden toegevoegd om de toegang tot de map Documenten te beperken:

blacklist ${HOME}/Documentos

Een andere manier om hetzelfde resultaat te bereiken, is door het volledige pad naar de map te schrijven die we willen beperken:

blacklist /home/user/Documentos

Beveiligingsprofielen kunnen op veel verschillende manieren worden geconfigureerd. U kunt de toegang uitschakelen, alleen-lezen toegang toestaan, enz. Als je geïnteresseerd bent in maak aangepaste profielenu kunt raadpleeg de volgende FireJail-instructies.