Het gebruik van authenticatie in twee stappen neemt toe naarmate de tijd verstrijkt, en is dat de veiligheid wordt duidelijk een zaak van het grootste belang op onze computers, aangezien de hoeveelheid informatie die we erop opslaan maand na maand toeneemt, praktisch evenredig met de tijd die we op al onze apparaten doorbrengen. En hoewel velen denken dat een goed wachtwoord hen voor problemen behoedt, is dit maar de helft waar, aangezien in het licht van de invoer die hackers gewoonlijk op veel plaatsen doen, er weinig en niets kan worden gedaan als ons invoersleutelwoord is verkregen.

Laten we dan eens kijken, hoe u authenticatie in twee stappen toevoegt in SSH, iets dat ons in staat zal stellen bieden veilige externe toegang tot onze servers, zowel voor ons als voor degenen die toegang hebben tot hun accounts, om een meer consistent beveiligingsniveau te garanderen. Voor degenen die niet volledig op de hoogte zijn van deze methode, zeg dat het bestaat uit gebruik het wachtwoord en vervolgens een code die via een andere route wordt verzonden (bijvoorbeeld naar onze mobiele telefoon), zodat we deze later invoeren en eindelijk toegang hebben tot onze accounts.

Een relatief eenvoudige manier om authenticatie in twee stappen toe te voegen, is via Google Athenticator, de tool die het bedrijf Mountain View heeft gelanceerd voor deze doeleinden en die is gebaseerd op open standaarden zoals HMAP en ook beschikbaar is op verschillende platforms, waaronder Linux. Maar ook, aangezien er PAM-modules zijn voor deze tool, kunnen we dat integreer het in andere beveiligingsoplossingen zoals OpenSSH, dus dit is precies wat we hierna gaan zien.

Onnodig te zeggen dat we een computer nodig hebben waarop Linux en OpenSSH al zijn geïnstalleerd, iets dat we in Ubuntu als volgt doen:

sudo apt-get installeer openssh-server

Voor de mobiele oplossing gaan we dan gebaseerd zijn op Android, dus we hebben natuurlijk een tablet of smartphone nodig met het Google-besturingssysteem, waarin we de Google-tool zullen installeren, zoals we later zullen zien. Nu zijn we klaar om de procedure te starten.

Allereerst moeten we installeer Google Authenticator, iets dat in het geval van Ubuntu net zo eenvoudig is als het volgende in de console uitvoeren:

sudo apt-get install libpam-google-authenticator

Als er een fout wordt weergegeven, worden we gewaarschuwd voor het ontbreken van het bestand beveiliging / pam_appl.h, we kunnen het oplossen door het pakket libpam0g-dev te installeren:

sudo apt-get install libpam0g-dev

Nu Google Authenticator werkt, kunnen we de authenticatiesleutel genereren door het volgende uit te voeren:

google-Authenticator

Daarna zien we een QR-code en een beveiligingssleutel eronder (naast de tekst 'Uw nieuwe geheime sleutel is: xxxx', naast een verificatiesleutel en noodcodes, die we gebruiken voor het geval we de Android-apparaat We beantwoorden de gestelde vragen over de serverconfiguratie, en als we niet zo zeker zijn, kunnen we ze allemaal met ja beantwoorden, aangezien de standaardconfiguratie veilig is.

Nu komt de tijd Google Authenticator instellen op Android, waarvoor we de applicatie downloaden uit de Play Store. Bij het uitvoeren ervan zien we dat we mogen kiezen tussen het invoeren van een barcode of het invoeren van een wachtwoord, waarvoor we de QR-code kunnen gebruiken die we zien bij het configureren van deze tool op de server, of het alfanumerieke wachtwoord kunnen invoeren. Voor dat laatste selecteren we de optie 'ssh authenticatie' en dan schrijven we de code.

Dan krijgen we een bevestigingsscherm te zien, waar ons wordt uitgelegd dat de procedure succesvol is geweest en dat we vanaf dat moment in staat zullen zijn om inlogcodes ophalen in die applicatie, dus nu zullen we de laatste stap zien, namelijk het activeren van Google Authenticator op de SSH-server. We voeren uit:

sudo gedit /etc/pam.d/sshd

en we voegen de volgende regel toe:

auth vereist pam_google_authenticator.so

Nu:

sudo gedit / etc / ssh / sshd_config

We zoeken de mogelijkheid UitdagingReactieAuthenticatie en we veranderen de waarde in 'ja'.

Ten slotte herstarten we de SSH-server:

sudo service ssh herstart

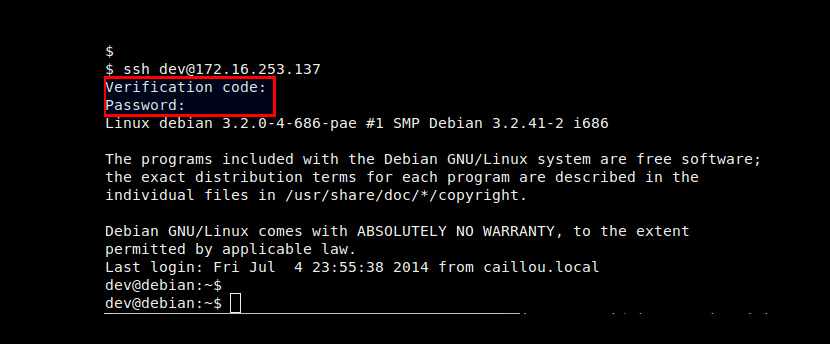

We zijn er klaar voor, en vanaf nu kunnen we dat log in op SSH-server met authenticatie in twee stappen, waarvoor we de gebruikelijke procedure uitvoeren, maar we zullen zien dat voordat we ons wachtwoord invoeren, we om de verificatiecode worden gevraagd; dan draaien we de applicatie op Android en als we de beveiligingscode zien voeren we deze in op de computer (hiervoor hebben we 30 seconden, waarna automatisch een nieuwe sleutel wordt gegenereerd) en dan wordt ons gevraagd om onze SSH-sleutel voor de gehele levenslang.