De jongens die de leiding hebben webbrowser ontwikkeling Chrome heeft gewerkt aan het handhaven van een "gezonde" omgeving binnen de browser add-ons store en sinds de integratie van Google's nieuwe Manifest V3, er zijn verschillende beveiligingswijzigingen doorgevoerd en vooral de controverses die ontstaan door het blokkeren van API's die door veel add-ons worden gebruikt om advertenties te blokkeren.

Al dit werk is samengevat in verschillende resultaten, van welke het blokkeren van een aantal kwaadwillende add-ons werd onthuld die zijn gevonden in de Chrome Store.

In de eerste fase de onafhankelijke onderzoeker Jamila Kaya en het bedrijf Duo Security hebben verschillende Chomre-extensies geïdentificeerd die aanvankelijk op een 'legitieme' manier werken, maar bij een diepere analyse van de code hiervan werden bewerkingen gedetecteerd die op de achtergrond werden uitgevoerd, waarvan velen van hen gebruikersgegevens hebben geëxtraheerd.

Cisco Duo Security heeft vorig jaar CRXcavator, onze geautomatiseerde Chrome-extensiebeveiligingsbeoordelingstool, gratis uitgebracht om het risico te verkleinen dat Chrome-extensies aan organisaties worden gepresenteerd en om anderen in staat te stellen ons onderzoek te ontwikkelen om een ecosysteem van Chrome-extensies veiliger voor iedereen te creëren.

Nadat u het probleem aan Google heeft gemeld, er zijn meer dan 430 add-ons gevonden in de catalogus, van wie het aantal installaties niet werd gerapporteerd.

Het is opmerkelijk dat ondanks het indrukwekkende aantal faciliteiten, geen van de problematische plug-ins heeft gebruikersrecensies, wat leidde tot vragen over hoe de plug-ins waren geïnstalleerd en hoe de kwaadaardige activiteit onopgemerkt bleef.

Op dit moment, worden alle problematische plug-ins verwijderd uit de Chrome Web Store. Volgens de onderzoekers is er sinds januari 2019 kwaadaardige activiteit met betrekking tot geblokkeerde plug-ins gaande, maar de individuele domeinen die werden gebruikt om kwaadaardige acties uit te voeren, werden in 2017 geregistreerd.

Jamila Kaya gebruikte CRXcavator om een grootschalige campagne met copycat Chrome-extensies bloot te leggen die gebruikers besmette en gegevens ophaalde via malvertising, terwijl ze probeerden de fraudedetectie van Google Chrome te omzeilen. Duo, Jamila en Google werkten samen om ervoor te zorgen dat deze extensies en andere soortgelijke extensies onmiddellijk werden gevonden en verwijderd.

De meeste van kwaadaardige add-ons werden gepresenteerd als tools om producten te promoten en deelnemen aan advertentieservices (de gebruiker ziet advertenties en ontvangt inhoudingen). Ook werd de techniek van omleiden naar geadverteerde sites gebruikt bij het openen van pagina's die in een string werden weergegeven voordat de gevraagde site werd weergegeven.

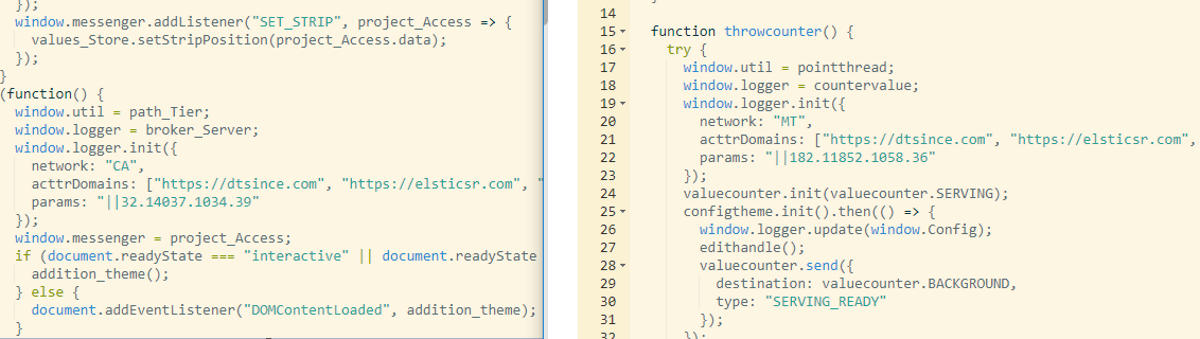

Alle plug-ins gebruikten dezelfde techniek om kwaadaardige activiteiten te verbergen en omzeil de verificatiemechanismen van plug-ins in de Chrome Web Store.

De code voor alle plug-ins was vrijwel identiek op bronniveau, met uitzondering van de functienamen die uniek waren voor elke plug-in. De kwaadaardige logica werd verzonden vanaf gecentraliseerde beheerservers.

in eerste instantie, de plug-in die is verbonden met een domein dat dezelfde naam heeft als de plug-in-naam (bijvoorbeeld Mapstrek.com), waarna Het werd omgeleid naar een van de beheerservers die het script leverde voor aanvullende acties.

Onder de uitgevoerde acties via plug-ins vind de download van vertrouwelijke gebruikersgegevens naar een externe server, het doorsturen naar kwaadwillende sites en het goedkeuren van de installatie van kwaadaardige applicaties (Er wordt bijvoorbeeld een bericht over computerinfectie weergegeven en malware wordt aangeboden onder het mom van een antivirus- of browserupdate).

De omgeleide domeinen omvatten verschillende phishing-domeinen en sites om verouderde browsers te misbruiken die niet-gecorrigeerde kwetsbaarheden bevatten (bijvoorbeeld nadat misbruik is gemaakt van pogingen om kwaadaardige programma's te installeren die wachtwoorden onderscheppen en de overdracht van vertrouwelijke gegevens via het klembord analyseren).

Wil je meer weten over de notitie, dan kan je de originele publicatie raadplegen In de volgende link.