La Tofaktorautentisering (2FA) er ikke noe unikt som kan brukes på sosiale medier eller på et hvilket som helst annet nettsted. Vel, dette sikkerhetstiltaket kan også implementeres i et operativsystem.

Det er derfor I dag vil vi se hvordan du implementerer tofaktorautentisering i SSH i Ubuntu og derivater ved hjelp av den velkjente Google Authenticator som vil øke sikkerheten til OpenSSH-serveren betydelig.

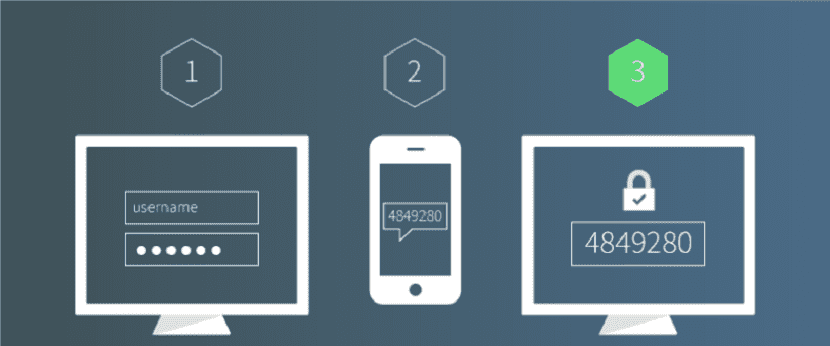

Normalt trenger du bare å skrive inn et passord eller bruke SSH-nøkkelen for å logge deg på systemet eksternt.

To-faktor autentisering (2FA) krever at to opplysninger legges inn for å logge på.

Derfor må du også angi et tidsbasert engangspassord for å logge på SSH-serveren din.

Dette engangspassordet beregnes ved hjelp av TOTP-algoritmen, som er en IETF-standard.

Installasjon og konfigurasjon av Google Authenticator i Ubuntu og derivater

Det første trinnet vi skal utføre er installasjonen av Google Authenticator i systemet vårt, så vi skal åpne en terminal i systemet (dette kan gjøres med tastekombinasjonen "Ctrl + Alt + T) og i den skal vi skrive følgende kommando:

sudo apt install libpam-google-authenticator

Installasjonen er ferdig vi skal kjøre det nylig installerte programmet med følgende kommando:

google-authenticator

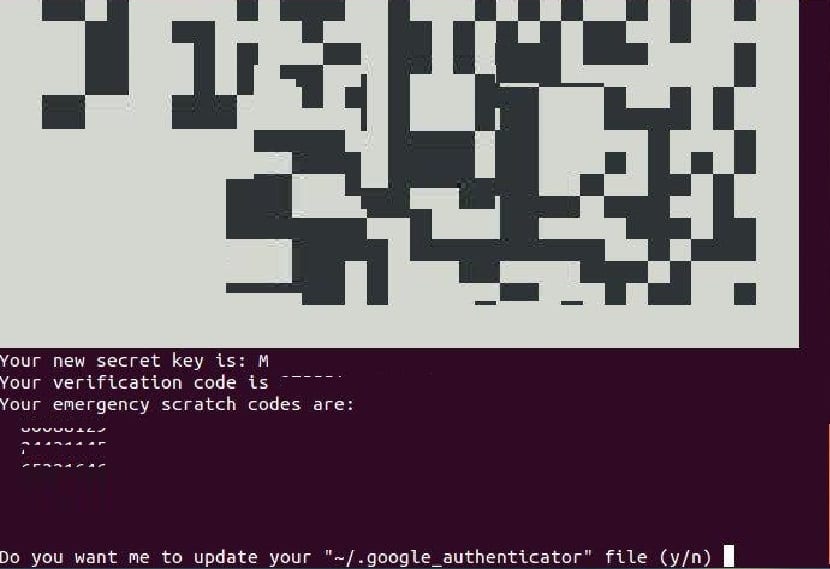

Når vi utfører denne kommandoen, er det vi skal gjøre å tilordne en hemmelig nøkkel, og dette vil spørre oss om vi vil bruke tokens basert på tid, som vi vil svare ja.

Etter dette, de vil se en QR-kode som de kan skanne ved hjelp av en TOTP-app på telefonen.

Her Vi anbefaler å bruke Google Authenticator-applikasjonen på mobiltelefonen din.il, slik at du kan installere applikasjonen via Google Play eller Apple App Store på mobiltelefonen din.

Du har allerede applikasjonen på telefonen din, og du må skanne QR-koden med den. Husk at du må forstørre terminalvinduet for å skanne hele QR-koden.

QR-koden representerer den hemmelige nøkkelen, som bare er kjent for SSH-serveren og Google Authenticator-appen.

Når QR-koden er skannet, kan de se et unikt sekssifret token på telefonen sin. Som standard varer dette token i 30 sekunder, og det må legges inn for å logge på Ubuntu via SSH.

I terminalen vil du også kunne se den hemmelige koden, samt bekreftelseskoden og nødstartkoden.

Vi anbefaler at du oppbevarer denne informasjonen på et trygt sted for senere bruk. Av de andre spørsmålene vi blir stilt, skal vi ganske enkelt svare ja ved å skrive bokstaven y.

Konfigurerer SSH for bruk med Google Authenticator

Stolte allerede på ovenstående, Nå skal vi lage den nødvendige konfigurasjonen for å kunne bruke SSH-tilkoblingen i systemet vårt med Google Authenticator.

I terminal vVi skal skrive følgende kommando

sudo nano /etc/ssh/sshd_config

Inne i filen vi skal se etter følgende linjer, og vi vil endre disse til "ja", som følger:

UsePAM yes ChallengeResponseAuthentication yes

Når endringene er gjort, lagrer du endringene som er gjort med Ctrl + O og lukker filen med Ctrl + X.

I samme terminal skal vi starte SSH på nytt med:

sudo systemctl restart ssh

Som standard krever godkjenning at de skriver inn brukerpassordet for å logge på.

For hva la oss redigere PAM-reglerfilen for SSH-demonen.

sudo nano /etc/pam.d/sshd

I begynnelsen av denne filen kan du se følgende linje, som aktiverer passordgodkjenning

ChallengeResponseAuthentication

Som vi må sette til ja.

For å også aktivere engangs passordgodkjenning, legg til følgende to linjer.

@include common-auth #One-time password authentication via Google Authenticator auth required pam_google_authenticator.so

Lagre og lukk filen.

Fra nå av blir de bedt om å oppgi brukerpassordet og en bekreftelseskode (engangspassordet generert av Google Authenticator) hver gang de logger seg på systemet ditt via en SSH-tilkobling.

Hei, ganske enkel opplæring, men når jeg har gjort alle trinnene jeg ikke lenger kan gå inn via ssh, gir det meg en feil passordfeil, jeg kan ikke engang be om 2FA.

Jeg har Ubuntu Server 20.04