vet hvilke porter som er i bruk på et system er en grunnleggende oppgave for enhver administrator. Fra å konfigurere grensesnitt til innbruddsbeskyttelse og gjennomgå feilsøking vi kan forestille oss, må vi kunne sjekke om en port gir en slags tjeneste i miljøet vårt.

Tenk deg situasjonen der du har installert CUPS-utskriftstjenesten i systemet ditt, og du ikke vet om tjenesten har startet riktig og hevet den tilsvarende porten 631 eller den valgfrie 515. I denne guiden vil vi vise deg tre grunnleggende kommandoer for å oppdage portene som brukes av et system og hva er statusen.

Deretter vil vi gjennomgå 3 grunnleggende kommandoer som er spesielt nyttige i administrasjonen av ethvert system. Er om lsof, netstat og nmap, verktøy som vi skal kjøre fra terminalkonsollen og med rotprivilegier.

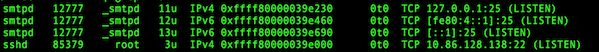

Lsof kommando

Kommandoen lsof er den mest grunnleggende av hvor mange vi låner ut deg, og som Linux-innfødt, basen som alle brukere burde vite. For å kjenne portene som er åpne i systemet gjennom denne kommandoen, må du angi en sekvens som følgende, som det vil vise deg ulike opplysninger hvor vi vil fremheve: navnet på applikasjonen (for eksempel sshd), den stikkontakt av programmet (i dette tilfellet IP-adressen 10.86.128.138 assosiert med port 22 som Lytter) og identifikatoren for prosessen (som ville være 85379).

$ sudo lsof -i -P -n $ sudo lsof -i -P -n | grep LISTEN

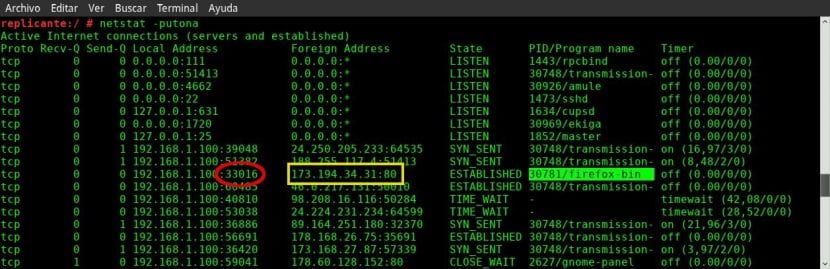

Netstat-kommando

Kommandoen netstat varierer litt i syntaksen i forhold til den forrige, men presenterer noen parametere mye lettere å huske takket være et enkelt mnemonisk ord. Fra nå av ikke glem ordet ludder, som refererer til følgende egenskaper:

- p: Viser tilkoblingene for den angitte protokollen som kan være TCP eller UDP.

- u: Liste over alle UDP-porter.

- t: Liste alle TCP-porter.

- o: Viser tidtakere.

- n: Viser portnummeret.

- a: Viser alle aktive tilkoblinger i systemet.

Dermed skriver du inn kommandoen og filtrerer den med en rør vi kan få informasjon om en bestemt port.

$ netstat -putona | grep numero-de-puerto

Nmap-kommando

Nmap Det er et verktøy som vi tillater en rekke skanninger i systemet vårt og en av dem, den med åpne porter i utstyret. For å utføre det må vi introdusere en sekvens av typen nmap -sX -OY, tar X verdien T eller U for henholdsvis TCP- eller UDP-forbindelse og verdien Y IP-adressen til maskinen vår (eller kort localhost). Se på følgende eksempel.

</pre> $ sudo nmap -sU -O localhost $ sudo nmap -sT -O 192.168.0.1 <pre>

Med disse tre applikasjonene har du allerede nok verktøy til å bestemme de åpne portene på maskinen din. Bruker du de samme verktøyene, eller kjenner du noen annen måte å verifisere de åpne portene på et system?

Jeg forstår ingenting. Normal, jeg er ikke spesialist, men det er interessant 🙂

Hei god dag, hvordan kan jeg se dataene som kommer gjennom en port?

Jeg har en enhet som sender meg strenger gjennom GPRS til port 10005 på ubuntuen min, og jeg trenger en terminal for å se strengene som kommer til meg, kan du støtte meg? Takk skal du ha. slds

Med kommandoen netstat -putona ser jeg at adressen 127.0.0.1 vises i to protokoller tcp og upd, i begge tilfeller port 53. Er dette normalt eller riktig? Tilfeldigvis har jeg problemer med dnsmasq- og zimbra-skrivebordet som ikke løftes i ubuntu 16.04.

Når jeg prøver å starte zimbra, viser det meg: Side 127.0.0.1 har avvist forbindelsen.

Jeg setter pris på din hjelp til å bli med i dette samfunnet.

Veldig bra

Bare legg til: Med ls kan du vite banen til prosessen, og det er også andre kommandoer som ss eller fuser som vi kan se hvilken prosess som bruker en port.

Sett her: https://www.sysadmit.com/2018/06/linux-que-proceso-usa-un-puerto.html

Utmerket, godt oppsummert og forklart, jeg glemmer ikke PUTONA hehe. ;-D