Po roku rozwoju Fundacja Open Information Security (OISF) ujawnione przez post na blogu, wydanie nowej wersji Suricata 6.0, który jest systemem wykrywania i zapobiegania włamaniom do sieci, który umożliwia inspekcję różnego rodzaju ruchu.

W tym nowym wydaniu przedstawiono kilka bardzo interesujących ulepszeń, takie jak obsługa protokołu HTTP / 2, ulepszenia różnych protokołów, ulepszenia wydajności i inne zmiany.

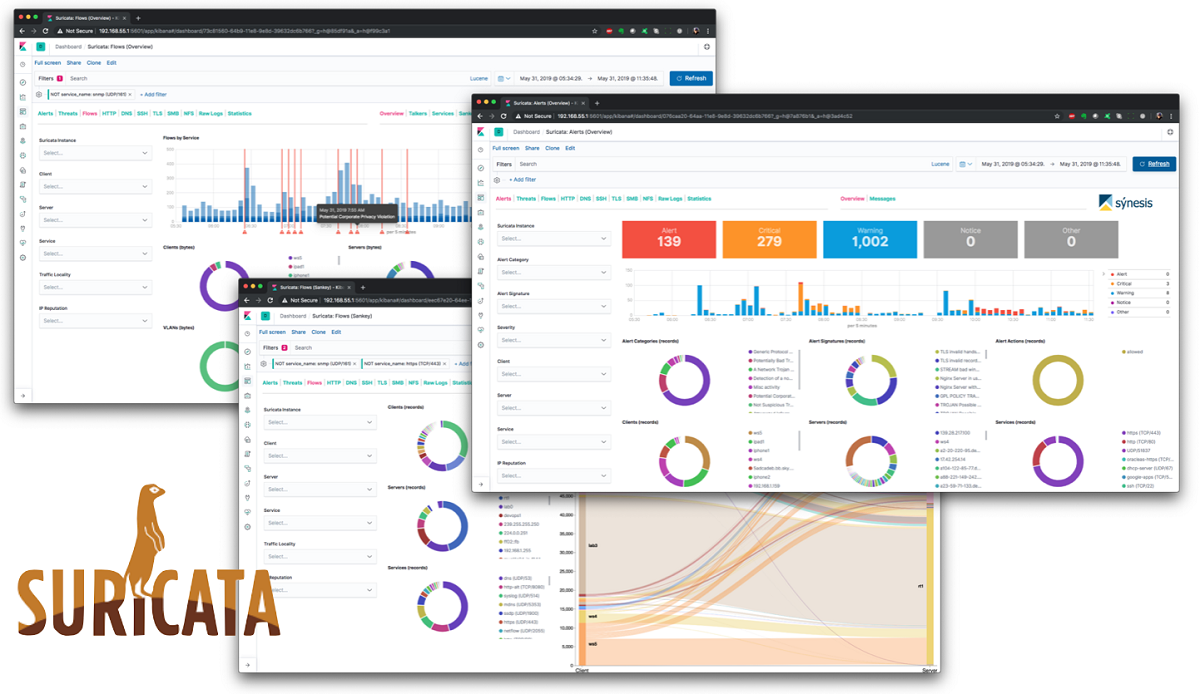

Dla tych, którzy nie wiedzą o surykacie, powinieneś wiedzieć, że to oprogramowanie eOpiera się na zbiorze reguł opracowane zewnętrznie do monitorowania ruchu w sieci i powiadamia administratora systemu o wystąpieniu podejrzanych zdarzeń.

W konfiguracjach Suricata dozwolone jest korzystanie z bazy sygnatur opracowanej w ramach projektu Snort, a także zestawów reguł Emerging Threats i Emerging Threats Pro.

Kod źródłowy projektu jest rozpowszechniany na licencji GPLv2.

Główne nowości Suricata 6.0

W nowej wersji Suricata 6.0 możemy znaleźć rozszerzenie wstępne wsparcie dla HTTP / 2 dzięki którym wprowadzono niezliczone ulepszenia, takie jak między innymi użycie pojedynczego połączenia, kompresja nagłówków.

poza tym uwzględniono obsługę protokołów RFB i MQTT, w tym definiowanie protokołów i możliwości logowania.

również wydajność rejestracji została znacznie poprawiona za pośrednictwem silnika EVE, który dostarcza dane wyjściowe JSON ze zdarzeń. Przyspieszenie jest osiągane dzięki zastosowaniu nowego generatora zlewu JSON, napisanego w języku Rust.

Zwiększona skalowalność systemu rejestracji EVE i zaimplementowano możliwość utrzymywania pliku dziennika hotelowego dla każdej transmisji.

Ponadto, Suricata 6.0 wprowadza nowy język definicji reguł co dodaje obsługę parametru from_end w słowie kluczowym byte_jump i parametru maski bitowej w byte_test. Ponadto zaimplementowano słowo kluczowe pcrexform, aby umożliwić wyrażeniom regularnym (pcre) przechwytywanie podłańcucha.

Możliwość odzwierciedlenia adresów MAC w rekordzie EVE i zwiększenia szczegółowości rekordu DNS.

z inne zmiany, które się wyróżniają tej nowej wersji:

- Dodano konwersję kodu urldecode. Dodano słowo kluczowe byte_math.

- Możliwość logowania dla protokołu DCERPC Możliwość definiowania warunków zrzutu informacji do dziennika.

- Poprawiona wydajność silnika przepływowego.

- Wsparcie w identyfikacji implementacji SSH (HASSH).

- Implementacja dekodera tunelu GENEVE.

- Kod rdzy przepisany do obsługi ASN.1, DCERPC i SSH. Rust obsługuje również nowe protokoły.

- Zapewnij możliwość używania cbindgen do generowania linków w Rust i C.

- Dodano początkową obsługę wtyczek.

W końcu jeśli chcesz dowiedzieć się więcej na ten temat, możesz sprawdzić szczegóły, przechodząc do poniższego łącza.

Jak zainstalować Suricata na Ubuntu?

Aby zainstalować to narzędzie, możemy to zrobić, dodając następujące repozytorium do naszego systemu. Aby to zrobić, po prostu wpisz następujące polecenia:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

W przypadku posiadania Ubuntu 16.04 lub problemów z zależnościami, za pomocą następującego polecenia rozwiązuje się to:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Instalacja zakończona, zaleca się wyłączenie dowolnego pakietu funkcji offloead na karcie sieciowej, której słucha Suricata.

Mogą wyłączyć LRO / GRO na interfejsie sieciowym eth0 za pomocą następującego polecenia:

sudo ethtool -K eth0 gro off lro off

Meerkat obsługuje wiele trybów pracy. Możemy zobaczyć listę wszystkich trybów wykonania za pomocą następującego polecenia:

sudo /usr/bin/suricata --list-runmodes

Domyślnym używanym trybem uruchamiania jest autofp, czyli „automatyczne równoważenie obciążenia przy stałym przepływie”. W tym trybie pakiety z każdego strumienia są przypisywane do pojedynczego wątku detekcyjnego. Przepływy są przypisywane do wątków z najmniejszą liczbą nieprzetworzonych pakietów.

Teraz możemy przejść do uruchom Suricata w trybie live pcap, używając następującego polecenia:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal